Há cerca de seis anos, foram descobertas vulnerabilidades que afetavam a maioria dos processadores Intel e AMD. As vulnerabilidades, Spectre e Meltdown podem ser explorados para ler dados confidenciais de sistemas de computador atacados.

A Intel lançou uma atualização para uma das variantes do Spectre, divulgada oficialmente em 8 de março de 2022. A Microsoft implementou mitigações nas versões cliente e servidor do Windows como resposta a isso.

Eles estão desabilitados por padrão. A principal razão para isso parece ser o potencial impacto no desempenho que vem com a implementação.

Este guia orienta você nas etapas de configuração do Windows para ativar as atenuações e descobrir se o seu processador foi afetado.

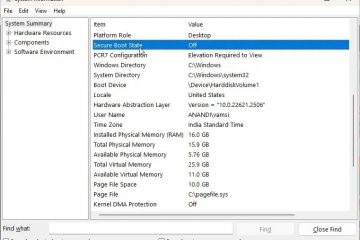

Seu processador foi afetado?

A primeira coisa que você pode querer fazer é verificar se o seu processador está na lista de CPUs afetadas da Intel.

Se estiver na lista, você pode permitir a mitigação para proteger o sistema contra ataques potenciais. Se não estiver na lista, você pode pular o restante do artigo.

Veja como descobrir:

Abra Iniciar > Configurações > Sistema > Sobre e verifique o processador listado. Carregue os dois sites de recursos a seguir: Nist.gov e Processadores Afetados.

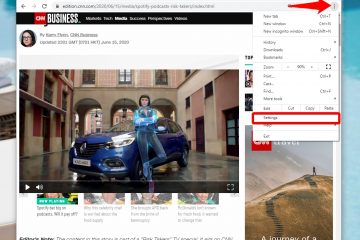

Verifique se o processador instalado está listado nesses sites. Você pode usar a pesquisa do navegador para encontrar as informações rapidamente.

Ajuste do Registro da Microsoft para proteção contra a vulnerabilidade

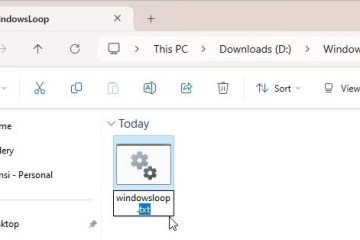

Se o seu processador estiver na lista , você pode alterar as chaves do Registro para ativar as mitigações.

Observação: a implementação pode afetar o desempenho. Embora eu não possa recomendar a não ativação dessas mitigações, o risco de ataques contra PCs domésticos é na maioria das vezes negligenciável.

Backup: é altamente recomendável fazer backup da unidade do sistema antes implementar a mitigação. Não com aplicativo de backup do Windows, que é inútil para esse propósito, mas com um programa de backup completo como Paragon Backup & Recovery Free.

Aqui está o que você precisa fazer em dispositivos e clientes Windows para mitigar CVE-2022-0001:

Abra Iniciar, digite CMD e selecione Executar como administrador. Isso inicia uma janela elevada do prompt de comando. Confirme o prompt do UAC selecionando sim. Execute os dois comandos a seguir colando-os e pressionando a tecla Enter após cada um: reg add”HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management”/v FeatureSettingsOverride/t REG_DWORD/d 0x00800000/f reg add”HKEY_LOCAL_MACHINE\ SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management”/v FeatureSettingsOverrideMask/t REG_DWORD/d 0x00000003/f Reinicie o computador depois que ambas as chaves do Registro forem adicionadas.

Dica: talvez você queira monitorar o desempenho para garantir que as operações diárias não sejam severamente afetadas pela mitigação.

Curiosamente, a Microsoft também revelou como os usuários do Linux podem mitigar a vulnerabilidade:”Especifique spectre_bhi=on na linha de comando do kernel”.

Palavras finais

Embora possa ser crítico para organizações para implementar a mitigação, os riscos de ataques são relativamente baixos para usuários domésticos.

E você? Você implementou mitigações Spectre/Meltdown em seus PCs? (via Neowin)

Resumo

Nome do artigo

Microsoft publica nova mitigação de registro para processadores Intel (Spectre)

Descrição

A Microsoft publicou uma nova mitigação que protege dispositivos Windows com processadores Intel contra ataques que exploram uma vulnerabilidade chamada Spectre.

Autor

Martin Brinkmann

Editor

All Things Windows Technology News

Logotipo