Table des matières :

En tant qu’administrateur, il est important de disposer des outils nécessaires pour contrôler les applications et les fichiers que les utilisateurs peuvent exécuter. La vérité est que dans un environnement de travail quotidien, il existe de nombreuses applications et types de fichiers dont les employés n’ont pas besoin, mais qui présentent un risque important. Les scripts en sont un exemple. Par conséquent, nous allons aujourd’hui vous montrer comment utiliser AppLocker pour empêcher l’exécution de fichiers de script sous Windows 10 ou Windows 11.

AppLocker est un outil intégré pour Windows 11 ou Windows 10 dans l’entreprise. et Education qui permettent aux professionnels de l’informatique de définir les applications et les types de fichiers que les utilisateurs peuvent ou ne peuvent pas exécuter. Il fournit une interface simple pour bloquer l’exécution d’une application en fonction d’une série de règles.

Comment utiliser AppLocker pour bloquer un script

Pour bloquer un fichier de script avec Windows AppLocker, vous devez définir une nouvelle règle pour le refuser à un utilisateur ou à un groupe. Vous pouvez, par exemple, bloquer les scripts pour tous les utilisateurs généraux, mais les autoriser pour les administrateurs.

Comment configurer AppLocker pour autoriser ou bloquer l’exécution des fichiers de script

Avant de commencer à ajouter des règles, nous devons nous assurer que le service d’identification d’application est activé et défini sur démarrer automatiquement. Sans ce service, AppLocker ne pourra pas appliquer les règles de script que vous définissez et sera donc essentiellement inutile. Voici comment l’activer, puis bloquer les scripts à l’aide d’AppLocker dans Windows 11 ou Windows 10.

Ouvrez l’invite de commande en tant qu’administrateur

Appuyez sur la touche « Démarrer », tapez « Invite de commandes » et sélectionnez « Exécuter en tant qu’administrateur » dans la partie droite. Cette étape est essentielle pour exécuter des commandes qui nécessitent des privilèges administratifs..

Activer le service d’identité d’application

Activer le service d’identité d’application

Lorsque l’invite de commande est ouverte, activez le service d’identité d’application en tapant la commande : sc config”AppIDSvc”start=démarrage automatique et net”AppIDSvc”. Cela garantit que le service démarre automatiquement et est actuellement en cours d’exécution, ce qui est nécessaire au fonctionnement d’AppLocker.

Accédez à l’application de politique de sécurité locale

Accédez à l’application de politique de sécurité locale

Appuyez sur Démarrer et tapez « secpol.msc ». Cliquez sur le premier résultat pour lancer l’éditeur de politique de sécurité locale.

Accédez aux paramètres d’application des règles AppLocker

Accédez aux paramètres d’application des règles AppLocker

Dans l’application Politique de sécurité locale, développez le dossier « Stratégies de contrôle des applications », cliquez sur « AppLocker », puis sélectionnez « Configurer l’application des règles”. Cette action ouvre les paramètres dans lesquels vous pouvez spécifier les règles qu’AppLocker doit appliquer.

Activer les règles de script AppLocker

Activer les règles de script AppLocker

Dans la fenêtre Propriétés AppLocker, cochez la case à côté de « Règles de script > Configurées » et cliquez sur « OK ». Cette étape vous permet de créer et d’appliquer des règles spécifiquement pour les fichiers de script.

Créer des règles de script AppLocker par défaut

Créer des règles de script AppLocker par défaut

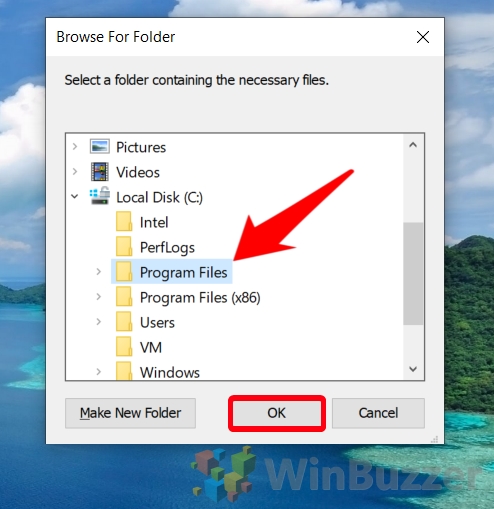

De retour dans l’interface principale d’AppLocker, développez « AppLocker » dans la barre latérale, cliquez avec le bouton droit sur “Règles de script” et choisissez “Créer des règles par défaut”. Cette action génère un ensemble de règles par défaut qui permettent généralement aux scripts de s’exécuter en toute sécurité. emplacements tels que les dossiers Windows et Program Files.

Vérifier les règles par défaut

Assurez-vous que les règles par défaut sont désormais répertoriées dans le volet principal. Vous devriez voir trois règles d’autorisation qui autorisent l’exécution de scripts à partir du dossier Windows, du dossier Program Files et pour les utilisateurs administrateurs. Ces règles constituent un bon point de départ pour sécuriser l’exécution des scripts.

Lancer la création d’une nouvelle règle de script

Lancer la création d’une nouvelle règle de script

Pour adapter la gestion des scripts d’AppLocker à vos besoins, cliquez à nouveau avec le bouton droit sur « Règles de script » et sélectionnez « Créer une nouvelle règle… ». Cette étape commence le processus de définition d’une règle personnalisée pour bloquer ou autoriser les scripts.

Poursuivre l’Assistant de création de règles

Poursuivre l’Assistant de création de règles

Sur l’écran « Avant de commencer » de l’Assistant de nouvelle règle , cliquez sur « Suivant » pour avancer. Cet écran fournit une présentation du processus de création de règles.

Spécifier la portée de la règle

Spécifier la portée de la règle

Choisissez si vous souhaitez appliquer la nouvelle règle à tous les utilisateurs ou à un utilisateur ou un groupe spécifique en cliquant sur « Sélectionner… » . Si vous ciblez un groupe démographique spécifique au sein de votre organisation, cette étape vous permet d’affiner l’application de la règle.

Sélection avancée d’un utilisateur ou d’un groupe

Sélection avancée d’un utilisateur ou d’un groupe

Cliquez sur « Avancé… » dans la fenêtre « Sélectionner un utilisateur ou un groupe » pour un contrôle plus précis. sur à qui la règle s’applique. Cette option est utile pour les administrateurs qui gèrent les règles des grandes organisations.

Rechercher et sélectionner un utilisateur ou un groupe

Rechercher et sélectionner un utilisateur ou un groupe

Appuyez sur “Rechercher maintenant” pour générer une liste d’utilisateurs et de groupes. Dans cette liste, sélectionnez l’utilisateur ou le groupe auquel vous souhaitez appliquer la règle et appuyez sur “OK”. strong>.

Sélectionner un utilisateur ou un groupe

Sélectionner un utilisateur ou un groupe

Après avoir sélectionné l’utilisateur ou le groupe approprié, cliquez sur “OK” pour confirmer.

Retour à l’assistant

Retour à l’assistant

Cliquez sur « OK » pour appliquer votre choix et revenir à l’assistant de création de règles.

Choisissez une action de règle

Choisissez une action de règle

Sous l’en-tête « Action : », sélectionnez « Autoriser » ou « Refuser » selon que vous souhaitez autoriser ou bloquer l’exécution du script pour l’utilisateur ou le groupe choisi. Ensuite, appuyez sur « Suivant ».

Sélectionnez la condition de la règle

Sélectionnez la condition de la règle

Choisissez « Chemin » comme condition de votre règle et cliquez sur « Suivant ». Cette condition vous permet de spécifier un script ou un dossier particulier à bloquer ou à autoriser.

Spécifiez un script ou un dossier

Spécifiez un script ou un dossier

Pour bloquer un script spécifique , cliquez sur « Parcourir les fichiers… » et accédez au script que vous souhaitez restreindre. Alternativement, pour bloquer tous les scripts d’un dossier, cliquez sur « Parcourir les dossiers… » et sélectionnez le dossier souhaité.

Choisissez le type de script

Choisissez le type de script

Pour « Parcourir les fichiers… », choisissez.ps1,.bat,.cmd,.vbs ou.js dans la liste liste déroulante des types de fichiers.

Ou : Choisissez un dossier de script

Ou : Choisissez un dossier de script

Pour « Parcourir les dossiers… », sélectionnez le dossier souhaité pour appliquer la règle à tous les scripts de ce dossier.

Assistant de progression dans les règles

Cliquez sur « Suivant » dans l’assistant pour continuer. Cette action vous rapproche de la finalisation de votre nouvelle règle.

Ajouter des exceptions aux règles (facultatif)

Ajouter des exceptions aux règles (facultatif)

Si nécessaire, ajoutez une exception à votre règle ou cliquez simplement sur « Suivant » sur l’écran des exceptions. Les exceptions vous permettent d’affiner davantage la règle en spécifiant des scénarios dans lesquels la règle ne s’applique pas.

Nommez et décrivez votre règle

Nommez et décrivez votre règle

Saisissez un nom d’identification et une description pour votre nouvelle règle, puis appuyez sur « Créer ». Ces informations vous aident, ainsi que les autres, à comprendre l’objectif de la règle en un coup d’œil.

Examiner et tester de nouvelles règles

Examiner et tester de nouvelles règles

Enfin, affichez et testez vos nouvelles règles dans le dossier de règles « Script ». Vous pouvez créer des règles supplémentaires si nécessaire pour garantir que les exigences de sécurité de votre organisation sont respectées. Une fois satisfaites, fermez la fenêtre de sécurité locale. Fenêtre de stratégie.

FAQ – Foire aux questions sur AppLocker

Comment mettre à jour les règles AppLocker existantes si mes exigences de sécurité changent ?

Pour mettre à jour une règle AppLocker existante, ouvrez l’application Politique de sécurité locale en recherchant « secpol.msc » dans Démarrer. Dans la section « Politiques de contrôle des applications » > « AppLocker », localisez la règle que vous souhaitez modifier. Faites un clic droit sur la règle et choisissez « Propriétés » dans le menu contextuel. Ici, vous pouvez modifier des détails tels que les conditions de la règle ou son action (autoriser ou refuser). Il est important d’examiner et de tester les mises à jour. règles pour garantir qu’elles ne bloquent pas par inadvertance des applications ou des scripts critiques.

Existe-t-il un moyen de consigner les tentatives d’exécution de scripts qu’AppLocker bloque ou autorise ?

Oui, AppLocker peut enregistrer les deux tentatives d’exécution de script bloquées et autorisées. Pour activer la journalisation, dans l’application Politique de sécurité locale, accédez à « Politiques de contrôle des applications » > « AppLocker », puis sélectionnez « Configurer l’application des règles“. Ici, cochez les cases « Configuré » sous « Audit uniquement » et « Appliquer les règles », en fonction de vos besoins. Les tentatives bloquées et autorisées seront enregistrées dans l’Observateur d’événements sous Journaux des applications et des services > Microsoft > Windows > AppLocker.

AppLocker peut-il gérer les scripts exécutés à partir de lecteurs réseau ?

Oui, AppLocker a la capacité de gérer l’exécution de scripts à partir de lecteurs réseau. Vous devrez créer des règles basées sur les chemins qui spécifient les chemins réseau à partir desquels les scripts doivent être autorisés ou refusés. Lors de l’élaboration de ces règles, utilisez des chemins UNC (par exemple, \\Server\SharedFolder\Script.ps1) pour pointer avec précision vers les scripts sur les lecteurs réseau. Assurez-vous que ces chemins sont accessibles et correctement saisis pour éviter un blocage involontaire des scripts.

Comment puis-je m’assurer qu’AppLocker ne bloque pas les scripts système critiques nécessaires au fonctionnement de Windows ?

Lors de la configuration d’AppLocker, il suggère automatiquement de créer des règles par défaut qui empêchent le blocage des scripts et des applications système critiques. Vous devez accepter ces règles par défaut lors de l’installation. De plus, examinez régulièrement les règles et exceptions personnalisées pour vous assurer que les scripts système vitaux, tels que ceux du répertoire Windows, ne sont pas bloqués par inadvertance. La surveillance des journaux AppLocker peut également vous aider à identifier si des scripts critiques sont bloqués afin que vous puissiez ajuster les règles en conséquence.

Quels types de scripts AppLocker peut-il contrôler au-delà de PowerShell et des fichiers batch ?

AppLocker peut gérer une variété de types de scripts, notamment PowerShell (.ps1), les fichiers batch (.bat,.cmd), les scripts Visual Basic (.vbs) et JavaScript (.js). Cela permet un contrôle complet sur l’exécution des scripts dans votre environnement Windows. Lors de la création de règles, vous pouvez spécifier le type de script pour garantir une gestion ciblée des stratégies d’exécution de script.

Les règles de script d’AppLocker peuvent-elles faire la distinction entre les différentes versions ou configurations de PowerShell ?

Non, AppLocker ne le fait pas. fournissent la fonctionnalité permettant de distinguer directement les différentes versions ou configurations de PowerShell. Les règles AppLocker se concentrent sur les fichiers de script eux-mêmes et s’appliquent en fonction du chemin du fichier, du hachage du fichier ou de l’éditeur, plutôt que des spécificités de la version PowerShell. Pour un contrôle spécifique à une version, vous pouvez choisir d’utiliser les propres stratégies d’exécution de PowerShell ou de mettre en œuvre des mesures de sécurité supplémentaires telles que le contrôle des applications Windows Defender.

Comment automatiser le déploiement des règles AppLocker sur plusieurs ordinateurs d’un domaine ?

Le déploiement de règles AppLocker sur plusieurs ordinateurs d’un domaine peut être géré efficacement à l’aide d’objets de stratégie de groupe (GPO). Tout d’abord, créez ou modifiez les règles AppLocker sur un ordinateur de référence. Ensuite, dans la console de gestion des stratégies de groupe (GPMC), recherchez l’objet de stratégie de groupe lié aux unités organisationnelles (OU) auxquelles vous souhaitez appliquer ces règles. Sous « Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégies de contrôle des applications > AppLocker », cliquez avec le bouton droit et choisissez « Importer la stratégie » pour importer les règles à partir de la référence. ordinateur. Enfin, appliquez l’objet de stratégie de groupe, en vous assurant qu’il se propage sur les ordinateurs du domaine ciblé.

Si un script est autorisé par AppLocker mais bloqué par un logiciel antivirus, sera-t-il exécuté ?

Non, si un script est bloqué par un logiciel antivirus, il ne s’exécutera pas quelle que soit la configuration d’AppLocker. Le logiciel antivirus fonctionne à un niveau de sécurité différent et possède ses propres critères de blocage des exécutables et des scripts, souvent basés sur les signatures, les comportements ou la réputation, qui peuvent ignorer les autorisations d’AppLocker. Il est essentiel d’aligner les politiques d’AppLocker et d’antivirus pour garantir une application cohérente de la sécurité.

AppLocker peut-il bloquer ou autoriser les scripts en fonction de leur contenu plutôt que de leur emplacement ou de leur utilisateur ?

AppLocker Le principal moyen d’identifier les scripts à bloquer ou à autoriser consiste à utiliser le chemin, l’éditeur ou le hachage de fichier, plutôt que l’analyse du contenu des scripts. Pour gérer les scripts basés sur le contenu, d’autres solutions de sécurité telles que les systèmes Endpoint Detection and Response (EDR) ou des solutions antivirus plus avancées avec des capacités d’analyse de script peuvent être nécessaires. De telles solutions peuvent inspecter le contenu du script de manière dynamique pour détecter tout comportement malveillant ou sa conformité aux politiques de sécurité.

Existe-t-il des outils de ligne de commande ou des applets de commande PowerShell pour gérer les règles AppLocker ?

Oui, gestion d’AppLocker peut également être effectué via des applets de commande PowerShell, offrant un moyen de créer des scripts et d’automatiser de nombreuses tâches liées à AppLocker. Les applets de commande incluent des fonctionnalités permettant de créer de nouvelles règles AppLocker, de supprimer celles existantes et de récupérer des informations sur les stratégies AppLocker appliquées. Par exemple, « Get-AppLockerPolicy », « Set-AppLockerPolicy » et « New-AppLockerPolicy » sont quelques-unes des applets de commande disponibles. fournit un moyen puissant de gérer les stratégies par programmation, en particulier pour les opérations groupées ou sur plusieurs systèmes.

Comment puis-je empêcher les utilisateurs de contourner les règles AppLocker en renommant les fichiers de script ?

Intégrer des règles basées sur le hachage Les règles associées à des règles basées sur le chemin peuvent renforcer votre politique contre les tentatives de contournement du renommage. Les règles basées sur le hachage valident l’intégrité du fichier de script lui-même, quel que soit son nom ou son emplacement, empêchant son exécution s’il correspond à un hachage bloqué connu. Surveillez et mettez à jour en permanence vos ensembles de règles doivent inclure des hachages de scripts non autorisés. De plus, limiter les autorisations des utilisateurs pour renommer, exécuter ou écrire dans certains répertoires peut atténuer davantage ce risque.

AppLocker peut-il contrôler l’exécution de scripts exécutés à partir d’un support amovible, comme Clés USB ?

Oui, AppLocker peut contrôler et restreindre efficacement l’exécution de scripts à partir de supports amovibles tels que les clés USB. En créant des règles basées sur le chemin qui traitent spécifiquement les emplacements au sein des supports amovibles ou en refusant complètement l’exécution de scripts à partir de lecteurs amovibles, les administrateurs peuvent atténuer les risques associés aux périphériques de stockage portables. Surveillez et ajustez régulièrement ces règles en fonction des politiques de sécurité de l’organisation et de l’évolution du paysage des menaces.

Quel est l’impact sur les performances de l’activation d’AppLocker sur un système ?

L’impact sur les performances d’AppLocker est généralement minime, car il est conçu pour s’intégrer de manière transparente aux systèmes d’exploitation Windows sans affecter de manière significative les ressources système. Cependant, la complexité et le nombre de règles, ainsi que le volume et les types d’applications et de scripts exécutés, peuvent influencer les performances. Les administrateurs doivent équilibrer les besoins de sécurité avec les considérations de performances, en utilisant éventuellement des environnements de test pour évaluer l’impact des politiques AppLocker sur les performances du système avant un déploiement plus large.

Les règles AppLocker peuvent-elles être exportées et importées entre différents systèmes ou domaines ?

Oui, AppLocker fournit des fonctionnalités pour exporter et importer des stratégies, facilitant ainsi le transfert et le déploiement de règles sur différents systèmes ou domaines. Ceci est particulièrement utile pour répliquer les politiques de sécurité dans les grandes organisations ou pour appliquer rapidement un ensemble de règles testées à de nouveaux systèmes. Les règles peuvent être exportées et importées depuis des fichiers XML via l’éditeur de stratégie de sécurité locale ou via des applets de commande PowerShell, offrant ainsi une flexibilité dans la maintenance et le déploiement des stratégies AppLocker.

Comment puis-je récupérer d’une règle AppLocker incorrecte qui empêche l’accès à applications ou scripts vitaux ?

Dans les scénarios où une règle AppLocker incorrecte bloque l’accès aux applications ou scripts essentiels, le démarrage du système concerné en mode sans échec peut offrir la possibilité de contourner l’application standard d’AppLocker, permettant aux administrateurs de modifier ou de supprimer la règle problématique. Accédez à l’application de stratégie de sécurité locale ou utilisez les applets de commande PowerShell en mode sans échec pour ajuster la configuration d’AppLocker. Pour les environnements gérés via une stratégie de groupe, la mise à jour de la stratégie à partir d’un contrôleur de domaine pour supprimer ou ajuster la règle problématique et forcer une mise à jour de la stratégie sur le système concerné peut également résoudre le problème.

Connexe : Comment faire Activer les scripts PowerShell via la politique d’exécution PowerShell

PowerShell est un outil puissant que beaucoup, moi y compris, n’utilisent pas à son plein potentiel. C’est pourquoi la plupart d’entre nous s’appuient sur des scripts PowerShell créés par d’autres, mais cela peut présenter ses propres obstacles. Souvent, vous verrez des erreurs telles que « PowerShell : l’exécution des scripts est désactivée sur ce système“. Pour activer les scripts PowerShell sous Windows, vous devez d’abord définir la politique d’exécution. Dans notre autre guide, nous vous montrons comment activer les scripts PowerShell dans Windows en définissant votre politique d’exécution via la ligne de commande.

Connexe : Comment activer ou désactiver le Microsoft Store

La boutique d’applications de Microsoft a connu des difficultés ces dernières années, mais elle reste un outil utile à partir duquel vous pouvez installer des applications et des jeux ou télécharger de la musique et des émissions de télévision. Cependant, pour diverses raisons, vous souhaiterez peut-être désactiver la boutique Microsoft. empêcher les enfants de télécharger des applications non approuvées ou supprimer les surcharges de votre système. Dans notre autre guide, nous vous montrons comment débloquer ou désactiver le Microsoft Store pour tous les utilisateurs de votre PC en fonction de vos préférences.

Connexe : Comment activer ou désactiver les paramètres et le panneau de configuration

Microsoft a lentement copié les options de l’ancien panneau de configuration de Windows vers sa nouvelle application Paramètres. De nos jours, presque tout ce dont vous avez besoin s’y trouve, même s’il existe quelques éléments sélectionnés qui ne peuvent être ajustés que via l’ancienne interface. En conséquence, les administrateurs qui tentent de restreindre la capacité de leurs utilisateurs à causer des problèmes avec leur système d’exploitation doivent désactiver les deux. En tant que tel, Microsoft regroupe la bascule pour les deux, permettant aux utilisateurs de désactiver ou d’activer les paramètres et le panneau de configuration de Windows d’un seul coup.

Connexe : Comment désactiver Windows Recherche

Windows Search est un outil puissant, conçu pour améliorer la productivité des utilisateurs en fournissant un accès rapide et facile aux fichiers, applications et paramètres. En indexant le contenu de votre PC, Windows Search permet une récupération rapide des informations, ce qui en fait une fonctionnalité précieuse pour de nombreux utilisateurs. Toutefois, cette commodité a un coût. Le processus d’indexation continu peut consommer des ressources système importantes, entraînant une diminution des performances, en particulier sur le matériel bas de gamme. Dans notre autre guide, nous vous montrons comment désactiver la recherche Windows pour optimiser la consommation d’énergie et l’utilisation des ressources.