Sommario:

In qualità di amministratore, è importante disporre degli strumenti per controllare le app e i file che gli utenti possono eseguire. La verità è che nell’ambiente di lavoro quotidiano esistono molte applicazioni e tipi di file di cui i dipendenti non hanno bisogno, ma che presentano un rischio significativo. Un esempio di ciò sono gli script. Di conseguenza, oggi ti mostreremo come utilizzare AppLocker per bloccare l’esecuzione dei file script in Windows 10 o Windows 11.

AppLocker è uno strumento integrato per Windows 11 o Windows 10 in ambito aziendale ed edizioni Education che consentono ai professionisti IT di definire le app e i tipi di file che gli utenti possono o non possono eseguire. Fornisce un’interfaccia semplice per bloccare l’esecuzione di un’applicazione in base a una serie di regole.

Come utilizzare AppLocker per bloccare uno script

Per bloccare un script con Windows AppLocker, è necessario definire una nuova regola per negarlo per un utente o un gruppo. Puoi, ad esempio, bloccare gli script per tutti gli utenti generali, ma consentirli per gli amministratori.

Come configurare AppLocker per consentire o bloccare l’esecuzione di file di script

Prima di iniziare ad aggiungere regole, dobbiamo assicurarci che il servizio di identificazione dell’applicazione sia abilitato e impostato su avviare automaticamente. Senza questo servizio, AppLocker non sarà in grado di applicare le regole di script definite dall’utente e, pertanto, sarà essenzialmente inutile. Ecco come puoi abilitarlo e quindi bloccare gli script utilizzando AppLocker in Windows 11 o Windows 10.

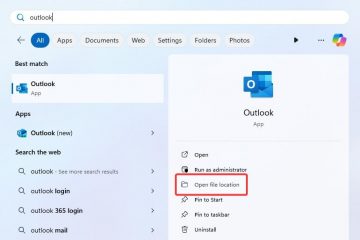

Apri il prompt dei comandi come amministratore

Premi “Start”, digita “Prompt dei comandi” e seleziona “Esegui come amministratore” dal lato destro. Questo passaggio è essenziale per eseguire comandi che richiedono privilegi di amministratore.

Attiva il servizio Application Identity

Attiva il servizio Application Identity

Con il prompt dei comandi aperto, attiva il servizio Application Identity digitando il comando: sc config”AppIDSvc”start=auto & net start”AppIDSvc”. Ciò garantisce che il servizio venga avviato automaticamente e sia attualmente in esecuzione, cosa necessaria per il funzionamento di AppLocker.

Accedi all’app Criteri di sicurezza locali

Accedi all’app Criteri di sicurezza locali

Premi Start e digita “secpol.msc”. Fai clic sul risultato in alto per avviare l’editor dei criteri di sicurezza locali.

Passa alle Impostazioni di applicazione delle regole di AppLocker

Passa alle Impostazioni di applicazione delle regole di AppLocker

Nell’app Criteri di sicurezza locali, espandi la cartella “Criteri di controllo delle applicazioni”, fai clic su “AppLocker”, quindi seleziona “Configura applicazione regole”. Questa azione apre le impostazioni in cui puoi specificare quali regole AppLocker deve applicare.

Abilita le regole di script di AppLocker

Abilita le regole di script di AppLocker

Nella finestra Proprietà di AppLocker, seleziona la casella accanto a “Regole script > Configurato” e fai clic su “OK”. Questo passaggio consente di creare e applicare regole specifiche per i file di script.

Crea regole di script AppLocker predefinite

Crea regole di script AppLocker predefinite

Torna all’interfaccia principale di AppLocker ed espandi “AppLocker” nella barra laterale, fai clic con il pulsante destro del mouse su “Regole di script” e scegli “Crea regole predefinite”. Questa azione genera una serie di regole predefinite che in genere consentono l’esecuzione degli script da fonti sicure posizioni come le cartelle Windows e Programmi.

Verifica le regole predefinite

Verifica le regole predefinite

Assicurati che le regole predefinite siano ora elencate nel riquadro principale. Dovresti vedere tre regole di autorizzazione che consentono l’esecuzione degli script dalla cartella Windows, dalla cartella Programmi e per gli utenti amministratori. Queste regole rappresentano un buon punto di partenza per proteggere l’esecuzione degli script.

Avvia la creazione di una nuova regola di script

Avvia la creazione di una nuova regola di script

Per personalizzare la gestione degli script di AppLocker in base alle tue esigenze, fai di nuovo clic con il pulsante destro del mouse su “Regole di script” e seleziona “Crea nuova regola…”. Questo passaggio avvia il processo di definizione di una regola personalizzata per bloccare o consentire gli script.

Procedi con la creazione guidata della regola

Procedi con la creazione guidata della regola

Nella schermata”Prima di iniziare“della procedura guidata della nuova regola , fai clic su “Avanti” per andare avanti. Questa schermata fornisce una panoramica del processo di creazione delle regole.

Specifica l’ambito della regola

Specifica l’ambito della regola

Scegli se applicare la nuova regola a tutti gli utenti o a un utente o gruppo specifico facendo clic su “Seleziona…”. Se ti rivolgi a un gruppo demografico specifico all’interno della tua organizzazione, questo passaggio ti consente di restringere il campo di applicazione della regola.

Selezione avanzata di utenti o gruppi

Selezione avanzata di utenti o gruppi

Fai clic su “Avanzate…” nella finestra”Seleziona utente o gruppo“per un controllo più preciso a chi si applica la regola. Questa opzione è utile per gli amministratori che gestiscono regole per organizzazioni di grandi dimensioni.

Trova e seleziona utente o gruppo

Trova e seleziona utente o gruppo

Premi “Trova ora” per generare un elenco di utenti e gruppi. Da questo elenco, seleziona l’utente o il gruppo a cui desideri applicare la regola e premi “OK”.

Seleziona utente o gruppo

Seleziona utente o gruppo

Dopo aver selezionato l’utente o il gruppo appropriato, fai clic su “OK” per confermare.

Torna alla procedura guidata

Torna alla procedura guidata

Fai clic su”OK“per applicare la tua scelta e tornare alla procedura guidata di creazione della regola.

Scegli Azione regola

Scegli Azione regola

Sotto l’intestazione “Azione:”, seleziona “Consenti” o “Nega” a seconda se si vuole consentire o bloccare l’esecuzione dello script per l’utente o il gruppo prescelto. Quindi, premi “Avanti”.

Seleziona Condizione regola

Seleziona Condizione regola

Scegli “Percorso” come condizione per la tua regola e fai clic su “Avanti”. Questa condizione consente di specificare uno script o una cartella particolare da bloccare o consentire.

Specifica script o cartella

Specifica script o cartella

Per bloccare uno script specifico , fai clic su “Sfoglia file…” e individua lo script che desideri limitare. In alternativa, per bloccare tutti gli script in una cartella, fai clic su “Sfoglia cartelle…” e seleziona la cartella desiderata.

Scegli il tipo di script

Scegli il tipo di script

Per”Sfoglia file…“, scegli.ps1,.bat,.cmd,.vbs o.js dal menu a discesa del tipo di file.

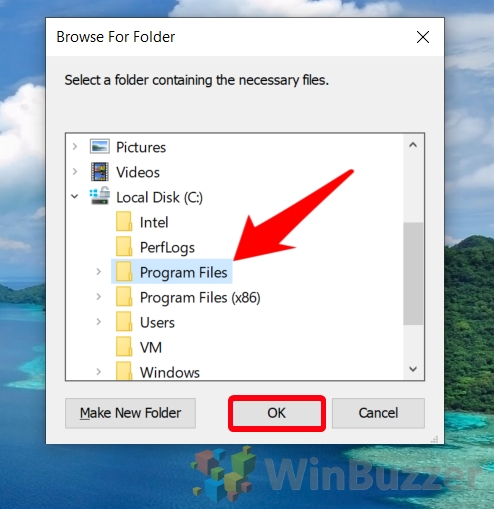

Oppure: scegli una cartella di script

Oppure: scegli una cartella di script

Per “ Sfoglia cartelle…“, seleziona la cartella desiderata per applicare la regola per tutti gli script in quella cartella.

Avanzare attraverso la procedura guidata per le regole

Fare clic su “Avanti” nella procedura guidata per procedere. Questa azione ti avvicina alla finalizzazione della nuova regola.

Aggiungi eccezioni alle regole (facoltativo)

Aggiungi eccezioni alle regole (facoltativo)

Se necessario, aggiungi un’eccezione alla regola o fai semplicemente clic su “Avanti” nella schermata delle eccezioni. Le eccezioni ti consentono di perfezionare ulteriormente la regola specificando gli scenari in cui la regola non si applica.

Nomina e descrivi la tua regola

Nomina e descrivi la tua regola

Inserisci un nome identificativo e una descrizione per la tua nuova regola, quindi premi “Crea”. Queste informazioni aiutano te e gli altri a comprendere a colpo d’occhio lo scopo della regola.

Rivedi e testa nuove regole

Rivedi e testa nuove regole

Infine, visualizza e prova le nuove regole nella cartella delle regole “Script”. Puoi creare regole aggiuntive secondo necessità per garantire che i requisiti di sicurezza della tua organizzazione siano soddisfatti. Una volta soddisfatti, chiudi la sezione Sicurezza locale Finestra criteri.

FAQ – Domande frequenti su AppLocker

Come faccio ad aggiornare le regole AppLocker esistenti se i miei requisiti di sicurezza cambiano?

Per aggiornare una regola AppLocker esistente, apri l’applicazione Criteri di sicurezza locali cercando”secpol.msc“in Start. Nella sezione”Criteri di controllo delle applicazioni“>”AppLocker“, individua la regola che desideri modificare. Fai clic con il pulsante destro del mouse sulla regola e scegli”Proprietà“dal menu contestuale. Qui puoi modificare dettagli come le condizioni della regola o la sua azione (consenti o nega). È importante rivedere e testare gli aggiornamenti regole per garantire che non blocchino inavvertitamente applicazioni o script critici.

Esiste un modo per registrare i tentativi di eseguire script che AppLocker blocca o consente?

Sì, AppLocker può registrare entrambi tentativi di esecuzione di script bloccati e consentiti. Per abilitare la registrazione, nell’app Criteri di sicurezza locali, vai a”Criteri di controllo delle applicazioni“>”AppLocker“, quindi seleziona”Configura l’applicazione delle regole“. Qui, seleziona le caselle”Configurato“sia sotto”Solo controllo“che”Applica regole“, in base alle tue esigenze. I tentativi bloccati e consentiti verranno registrati nel Visualizzatore eventi in Registri applicazioni e servizi > Microsoft > Windows > AppLocker.

AppLocker può gestire gli script eseguiti da unità di rete?

Sì, AppLocker ha la capacità di gestire l’esecuzione di script da unità di rete. Sarà necessario creare regole basate sul percorso che specifichino i percorsi di rete da cui consentire o negare gli script. Quando crei queste regole, utilizza percorsi UNC (ad esempio, \\Server\SharedFolder\Script.ps1) per puntare con precisione agli script sulle unità di rete. Assicurati che questi percorsi siano accessibili e digitati correttamente per evitare il blocco involontario degli script.

Come posso assicurarmi che AppLocker non blocchi gli script di sistema critici necessari per il funzionamento di Windows?

Quando configuro AppLocker, suggerisce automaticamente la creazione di regole predefinite che impediscono il blocco di script e applicazioni di sistema critici. Dovresti accettare queste regole predefinite durante la configurazione. Inoltre, esamina regolarmente le regole e le eccezioni personalizzate per garantire che gli script di sistema vitali, come quelli nella directory di Windows, non vengano bloccati inavvertitamente. Il monitoraggio dei log di AppLocker può anche aiutare a identificare se gli script critici vengono bloccati in modo da poter modificare le regole di conseguenza.

Quali tipi di script può controllare AppLocker oltre a PowerShell e ai file batch?

AppLocker può gestire una varietà di tipi di script tra cui PowerShell (.ps1), file batch (.bat,.cmd), script Visual Basic (.vbs) e JavaScript (.js). Ciò consente un controllo completo sull’esecuzione degli script nell’ambiente Windows. Quando crei le regole, puoi specificare il tipo di script per garantire una gestione mirata dei criteri di esecuzione degli script.

Le regole di script di AppLocker possono distinguere tra diverse versioni o configurazioni di PowerShell?

No, AppLocker non lo fa fornire la funzionalità per distinguere direttamente tra diverse versioni o configurazioni di PowerShell. Le regole di AppLocker si concentrano sui file di script stessi, applicandosi in base al percorso del file, all’hash del file o all’editore, anziché alle specifiche della versione di PowerShell. Per il controllo specifico della versione, potresti scegliere di utilizzare i criteri di esecuzione di PowerShell o implementare misure di sicurezza aggiuntive come Windows Defender Application Control.

Come posso automatizzare la distribuzione delle regole di AppLocker su più computer in un dominio?

La distribuzione delle regole di AppLocker su più computer in un dominio può essere gestita in modo efficiente utilizzando gli oggetti Criteri di gruppo (GPO). Innanzitutto, crea o modifica le regole di AppLocker su un computer di riferimento. Quindi, all’interno della Console Gestione Criteri di gruppo (GPMC), individua l’oggetto Criteri di gruppo legato alle unità organizzative (UO) a cui desideri applicare queste regole. In”Configurazione computer > Criteri > Impostazioni di Windows > Impostazioni di sicurezza > Criteri di controllo delle applicazioni > AppLocker“, fai clic con il pulsante destro del mouse e scegli”Importa criteri“per importare le regole dal riferimento computer. Infine, applica l’oggetto Criteri di gruppo, assicurandoti che si propaghi nei computer del dominio di destinazione.

Se uno script è consentito da AppLocker ma bloccato dal software antivirus, verrà eseguito?

No, se uno script è bloccato da un software antivirus, non verrà eseguito indipendentemente dalla configurazione di AppLocker. Il software antivirus funziona a un diverso livello di sicurezza e ha criteri propri per bloccare eseguibili e script, spesso basati su firme, comportamenti o reputazione, che possono sovrascrivere le autorizzazioni di AppLocker. È fondamentale allineare i criteri di AppLocker e antivirus per garantire un’applicazione coerente della sicurezza.

AppLocker può bloccare o consentire gli script in base al contenuto anziché alla posizione o all’utente?

AppLocker il mezzo principale per identificare gli script da bloccare o consentire è attraverso il percorso, l’editore o l’hash del file, anziché l’analisi del contenuto degli script. Per gestire gli script in base al contenuto, potrebbero essere necessarie altre soluzioni di sicurezza come i sistemi Endpoint Detection and Response (EDR) o soluzioni antivirus più avanzate con funzionalità di analisi degli script. Tali soluzioni possono ispezionare dinamicamente il contenuto dello script per rilevare comportamenti dannosi o conformità con le policy di sicurezza.

Esistono strumenti da riga di comando o cmdlet di PowerShell per gestire le regole di AppLocker?

Sì, gestione di AppLocker può essere eseguito anche tramite cmdlet di PowerShell, offrendo un modo per creare script e automatizzare molte attività relative ad AppLocker. I cmdlet includono funzionalità per creare nuove regole di AppLocker, eliminare quelle esistenti e recuperare informazioni sui criteri di AppLocker applicati. Ad esempio,”Get-AppLockerPolicy“,”Set-AppLockerPolicy“e”New-AppLockerPolicy“sono alcuni dei cmdlet disponibili. Questo fornisce un modo efficace per gestire le policy a livello di programmazione, in particolare per operazioni in blocco o su più sistemi.

Come posso impedire agli utenti di ignorare le regole di AppLocker rinominando i file di script?

Incorporare la base hash le regole in combinazione con le regole basate sul percorso possono rafforzare la policy contro i tentativi di rinominazione di bypass. Le regole basate su hash convalidano l’integrità del file di script stesso indipendentemente dal suo nome o posizione, impedendone l’esecuzione se corrisponde a un hash bloccato noto. Monitora e aggiorna costantemente le tue regole sono impostate per includere hash di script non autorizzati. Inoltre, limitare le autorizzazioni utente per rinominare, eseguire o scrivere in determinate directory può mitigare ulteriormente questo rischio.

AppLocker può controllare l’esecuzione di script eseguiti da supporti rimovibili, come Unità USB?

Sì, AppLocker può controllare e limitare in modo efficace l’esecuzione di script da supporti rimovibili come le unità USB. Creando regole basate sul percorso che affrontano in modo specifico le posizioni all’interno dei supporti rimovibili o negando del tutto l’esecuzione di script dalle unità rimovibili, gli amministratori possono mitigare i rischi associati ai dispositivi di archiviazione portatili. Monitora e modifica regolarmente queste regole in base alle policy di sicurezza dell’organizzazione e al panorama delle minacce in evoluzione.

Qual è l’impatto sulle prestazioni dell’abilitazione di AppLocker su un sistema?

L’impatto sulle prestazioni di AppLocker è generalmente minimo, poiché è progettato per integrarsi perfettamente con i sistemi operativi Windows senza influire in modo significativo sulle risorse di sistema. Tuttavia, la complessità e il numero di regole, nonché il volume e i tipi di applicazioni e script eseguiti, possono influenzare le prestazioni. Gli amministratori dovrebbero bilanciare le esigenze di sicurezza con considerazioni sulle prestazioni, possibilmente utilizzando ambienti di test per valutare l’impatto dei criteri di AppLocker sulle prestazioni del sistema prima di una distribuzione più ampia.

Le regole di AppLocker possono essere esportate e importate tra sistemi o domini diversi?

Sì, AppLocker fornisce funzionalità per esportare e importare policy, facilitando il trasferimento e l’implementazione semplici delle regole su diversi sistemi o domini. Ciò è particolarmente utile per replicare le policy di sicurezza nelle grandi organizzazioni o per applicare rapidamente un insieme di regole testate a nuovi sistemi. Le regole possono essere esportate e importate da file XML tramite l’editor dei criteri di sicurezza locali o tramite cmdlet di PowerShell, offrendo flessibilità nel mantenimento e nella distribuzione dei criteri di AppLocker.

Come posso ripristinare una regola di AppLocker errata che impedisce l’accesso a applicazioni o script vitali?

Negli scenari in cui una regola di AppLocker errata blocca l’accesso ad applicazioni o script essenziali, l’avvio del sistema interessato in modalità provvisoria può offrire l’opportunità di aggirare l’applicazione standard di AppLocker, consentendo agli amministratori di modificare o rimuovere la regola problematica. Accedi all’applicazione Criteri di sicurezza locali o usa i cmdlet di PowerShell in modalità provvisoria per modificare la configurazione di AppLocker. Per gli ambienti gestiti tramite Criteri di gruppo, anche l’aggiornamento della policy da un controller di dominio per rimuovere o modificare la regola problematica e forzare un aggiornamento della policy sul sistema interessato può risolvere il problema.

Correlato: Come fare Abilita gli script PowerShell tramite la policy di esecuzione di PowerShell

PowerShell è uno strumento potente che molti, me compreso, non utilizzano al massimo delle sue potenzialità. Ecco perché la maggior parte di noi si affida agli script PowerShell realizzati da altri, ma questo può presentare i suoi ostacoli. Spesso vedrai errori come”PowerShell: l’esecuzione degli script è disabilitata su questo sistema“. Per abilitare gli script PowerShell in Windows, devi prima impostare i criteri di esecuzione. Nell’altra nostra guida, ti mostriamo come abilitare gli script PowerShell in Windows impostando i criteri di esecuzione tramite la riga di comando.

Correlato: come abilitare o disabilitare Microsoft Store

L’App Store di Microsoft ha avuto difficoltà negli ultimi anni, ma è comunque uno strumento utile da cui è possibile installare app e giochi o scaricare musica e programmi TV. Per vari motivi, tuttavia, potresti voler disattivare Microsoft Store, impedire ai bambini di scaricare app non approvate o rimuovere il sovraccarico dal sistema. Nell’altra nostra guida, ti mostriamo come sbloccare o disabilitare Microsoft Store per tutti gli utenti sul tuo PC in base alle tue preferenze.

Correlato: come abilitare o disabilitare le impostazioni e il pannello di controllo

Microsoft ha lentamente copiato le opzioni dal pannello di controllo legacy di Windows alla sua nuova app Impostazioni. Al giorno d’oggi, quasi tutto ciò di cui hai bisogno può essere trovato lì, anche se ci sono alcuni elementi selezionati che possono essere modificati solo tramite la vecchia interfaccia. Di conseguenza, gli amministratori che cercano di limitare la possibilità dei propri utenti di causare problemi con il proprio sistema operativo devono disabilitarli entrambi. Pertanto, Microsoft unisce l’interruttore per entrambi, consentendo agli utenti di disattivare o attivare le impostazioni e il pannello di controllo di Windows in un colpo solo.

Correlato: Come disattivare Windows Ricerca

Ricerca di Windows è uno strumento potente, progettato per migliorare la produttività degli utenti fornendo un accesso rapido e semplice a file, applicazioni e impostazioni. Indicizzando il contenuto del tuo PC, Windows Search consente il recupero rapido delle informazioni, rendendola una funzionalità preziosa per molti utenti. Tuttavia, questa comodità ha un costo. Il processo di indicizzazione continuo può consumare notevoli risorse di sistema, portando a una riduzione delle prestazioni, soprattutto su hardware di fascia bassa. Nell’altra nostra guida ti mostriamo come disattivare Windows Search per ottimizzare il consumo energetico e l’utilizzo delle risorse.