Pesquisadores da empresa de segurança cibernética israelo-americana SafeBreach revelaram vulnerabilidades em Microsoft Defender e sistemas detecção e resposta de endpoint da Kaspersky que poderiam permitir que invasores excluir remotamente arquivos no computador da vítima. As vulnerabilidades exploram a dependência dos produtos de segurança em assinaturas de bytes para identificar malware, permitindo falsos positivos que levam à exclusão de arquivos legítimos. O vice-presidente de pesquisa de segurança da SafeBreach, Tomer Bar, e o pesquisador de segurança Shmuel Cohen apresentaram suas descobertas na conferência Black Hat Asia em Cingapura, detalhando como eles conseguiram manipular essas ferramentas de segurança para identificar erroneamente arquivos não maliciosos como ameaças.

Metodologia de exploração

Os pesquisadores conseguiram isso inserindo assinaturas de malware em arquivos legítimos, como bancos de dados ou máquinas virtuais, fazendo com que os sistemas EDR sinalizassem e posteriormente excluíssem esses arquivos. Esse método de ataque pode ser iniciado por meios relativamente simples, como registrar um novo usuário em um site com um nome que inclua uma assinatura de malware ou inserir uma assinatura em um comentário em um vídeo. A exclusão desses arquivos pode interromper os serviços que dependem deles, representando um risco significativo para os sistemas afetados. Apesar de relatar essas descobertas às respectivas empresas, os pesquisadores observaram que as vulnerabilidades poderiam permanecer exploráveis devido ao design inerente dos produtos de segurança.

O pesquisador do SafeBreach, Shmuel Cohen, conseguiu contornar o sistema anti-adulteração. mecanismo de um EDR líder para executar código malicioso dentro de um dos próprios processos do EDR. Leia o blog de pesquisa para saber mais e ver o que você pode fazer para proteger sua organização. https://t.co/nAmOeSnaaf pic.twitter.com/8QqmV3LKVR

— SafeBreach ( @safebreach) 19 de abril de 2024

Resposta e mitigação

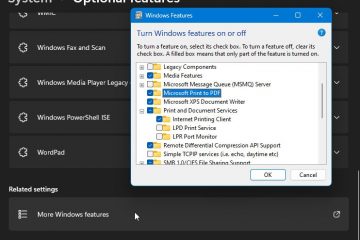

A Microsoft respondeu às descobertas do SafeBreach emitindo patches (CVE-2023-24860 e posterior CVE-2023-3601) visando mitigar a vulnerabilidade. No entanto, o SafeBreach conseguiu contornar o patch inicial, solicitando novas ações da Microsoft. Desde então, a empresa implementou medidas adicionais, incluindo uma lista de permissões e a opção para os usuários configurarem o Defender para quarentena em vez de excluir arquivos sinalizados. A Kaspersky, por outro lado, não divulgou inicialmente uma correção, afirmando que o problema era resultado do design do produto. Posteriormente, indicaram planos de melhorias para resolver o problema. Apesar destes esforços, os investigadores sugerem que a resolução completa da vulnerabilidade exigiria uma reformulação significativa dos produtos envolvidos.

As descobertas do SafeBreach destacam a complexidade de proteger sistemas informáticos modernos contra vetores de ataque inovadores. Os investigadores enfatizam a importância de não depender apenas de patches como mecanismo de defesa e defendem uma abordagem multicamadas à segurança, reconhecendo que as vulnerabilidades nos controlos de segurança podem levar a comportamentos inesperados e potencialmente contornáveis. O diálogo contínuo entre pesquisadores de segurança cibernética e fornecedores de software desempenha um papel crucial na identificação e mitigação de tais vulnerabilidades, ressaltando a