A Microsoft revelou uma série de vulnerabilidades de corrupção de memória na biblioteca de programação ncurses, usada predominantemente em sistemas Linux e macOS. As falhas, se exploradas, podem permitir que os agentes da ameaça executem códigos maliciosos em sistemas suscetíveis. Os pesquisadores da Threat Intelligence da Microsoft destacaram que, ao manipular variáveis de ambiente, os invasores poderiam aproveitar essas vulnerabilidades para escalar privilégios e executar código no contexto do programa visado.

Insights técnicos e implicações

As vulnerabilidades, oficialmente rotuladas como CVE-2023-29491 com uma pontuação CVSS de 7,8, foram retificados em abril de 2023. A Microsoft colaborou com a Apple para resolver problemas específicos do macOS relacionados a essas vulnerabilidades. As falhas descobertas abrangem uma variedade de problemas, incluindo vazamento de informações de pilha, confusão de tipo de string parametrizada e pilha fora dos limites durante a análise do arquivo de banco de dados terminfo. Os pesquisadores enfatizaram que a exploração dessas vulnerabilidades exigiria uma estratégia de ataque em vários estágios.

Esforços colaborativos e correção

A Microsoft tem sido proativa no compartilhamento dessas vulnerabilidades com partes interessadas relevantes através da Divulgação Coordenada de Vulnerabilidades (CVD) e da Pesquisa de Vulnerabilidades de Segurança da Microsoft (MSVR). As vulnerabilidades foram prontamente resolvidas pelos mantenedores da biblioteca ncurses. A Microsoft também reconheceu as contribuições do pesquisador Gergely Kalman, que forneceu casos de uso valiosos que ajudaram na pesquisa. Os usuários da biblioteca ncurses são incentivados a atualizar seus sistemas para se protegerem contra exploração potencial.

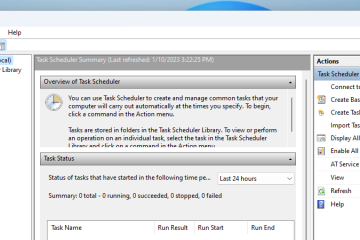

Correções recentes do Patch Tuesday

O Patch Tuesday de setembro de 2023 da Microsoft foi lançado esta semana, abordando um total de 59 vulnerabilidades, duas das quais são falhas de dia zero atualmente sob exploração ativa. Assim como todos os meses, o Patch Tuesday visa proteger os serviços da Microsoft contra problemas e bugs de segurança. As duas vulnerabilidades de dia zero que foram exploradas ativamente são:

CVE-2023-36802 – Vulnerabilidade de elevação de privilégio do proxy do serviço de streaming da Microsoft. Esta falha permite que invasores explorem a vulnerabilidade para obter privilégios de sistema. CVE-2023-36761 – Vulnerabilidade de divulgação de informações do Microsoft Word. Esta vulnerabilidade pode ser explorada por invasores para divulgar hashes NTLM.