Inhoudsopgave:

Als beheerder is het belangrijk om over de tools te beschikken om de apps en bestanden te beheren die gebruikers kunnen uitvoeren. De waarheid is dat er in de dagelijkse werkomgeving veel applicaties en bestandstypen zijn die werknemers niet nodig hebben, maar die een aanzienlijk risico vormen. Een voorbeeld hiervan zijn scripts. Daarom laten we u vandaag zien hoe u AppLocker kunt gebruiken om te voorkomen dat scriptbestanden worden uitgevoerd in Windows 10 of Windows 11.

AppLocker is een ingebouwde tool voor Windows 11 of Windows 10 in de Enterprise en Education-edities waarmee IT-professionals de apps en bestandstypen kunnen definiëren die gebruikers wel of niet kunnen uitvoeren. Het biedt een eenvoudige interface om te voorkomen dat een applicatie wordt uitgevoerd op basis van een reeks regels.

AppLocker gebruiken om een script te blokkeren

Een script blokkeren script-bestand met Windows AppLocker, moet u een nieuwe regel definiëren om deze voor een gebruiker of groep te weigeren. U kunt bijvoorbeeld scripts blokkeren voor alle algemene gebruikers, maar ze toestaan voor beheerders.

AppLocker configureren om het uitvoeren van scriptbestanden toe te staan of te blokkeren

Voordat we beginnen met het toevoegen van regels, moeten we ervoor zorgen dat de applicatie-identificatieservice is ingeschakeld en ingesteld op automatisch starten. Zonder deze service kan AppLocker de scriptregels die u definieert niet afdwingen en is daarom feitelijk nutteloos. Hier leest u hoe u dit kunt inschakelen en vervolgens scripts kunt blokkeren met AppLocker in Windows 11 of Windows 10.

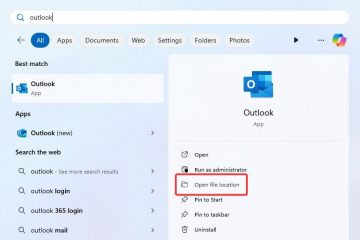

Open de opdrachtprompt als beheerder

Druk op “Start” knop, typ “Opdrachtprompt” en selecteer “Uitvoeren als beheerder” aan de rechterkant. Deze stap is essentieel voor het uitvoeren van opdrachten waarvoor beheerdersrechten vereist zijn.

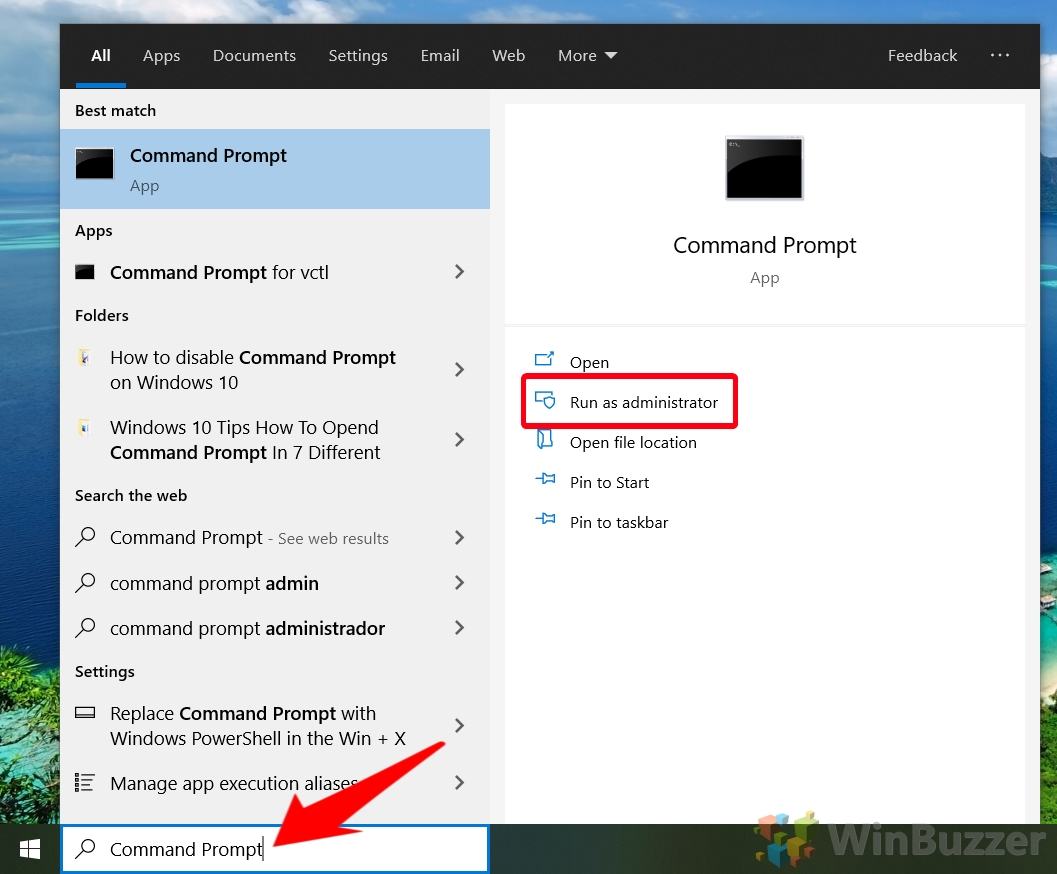

Activeer de Application Identity Service

Activeer de Application Identity Service

Terwijl de opdrachtprompt geopend is, schakelt u de Application Identity-service in door de opdracht te typen: sc config”AppIDSvc”start=auto & net start”AppIDSvc”. Dit zorgt ervoor dat de service automatisch start en actief is, wat nodig is om AppLocker te laten functioneren.

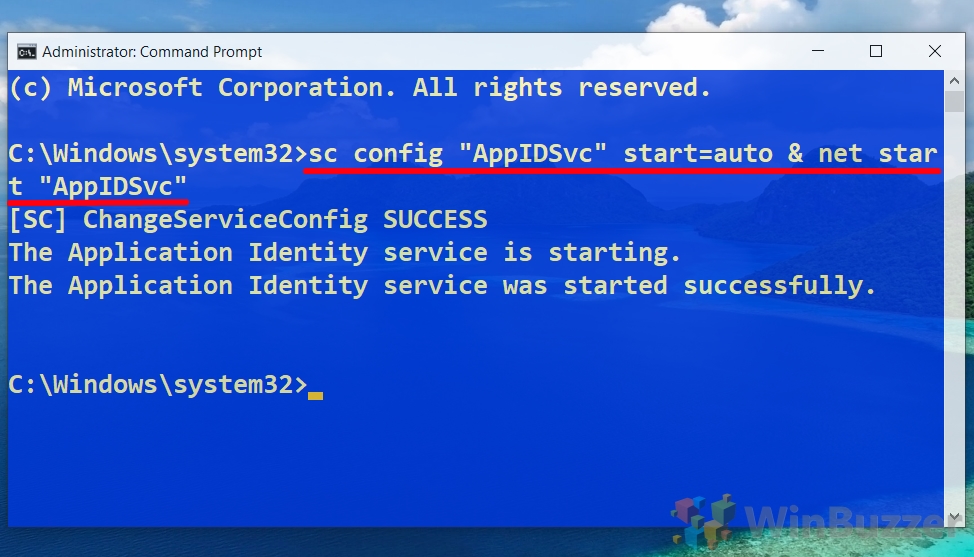

Toegang tot de app Lokaal beveiligingsbeleid

Toegang tot de app Lokaal beveiligingsbeleid

Druk op Start en typ “secpol.msc”. Klik op het bovenste resultaat om de Editor voor lokaal beveiligingsbeleid te starten.

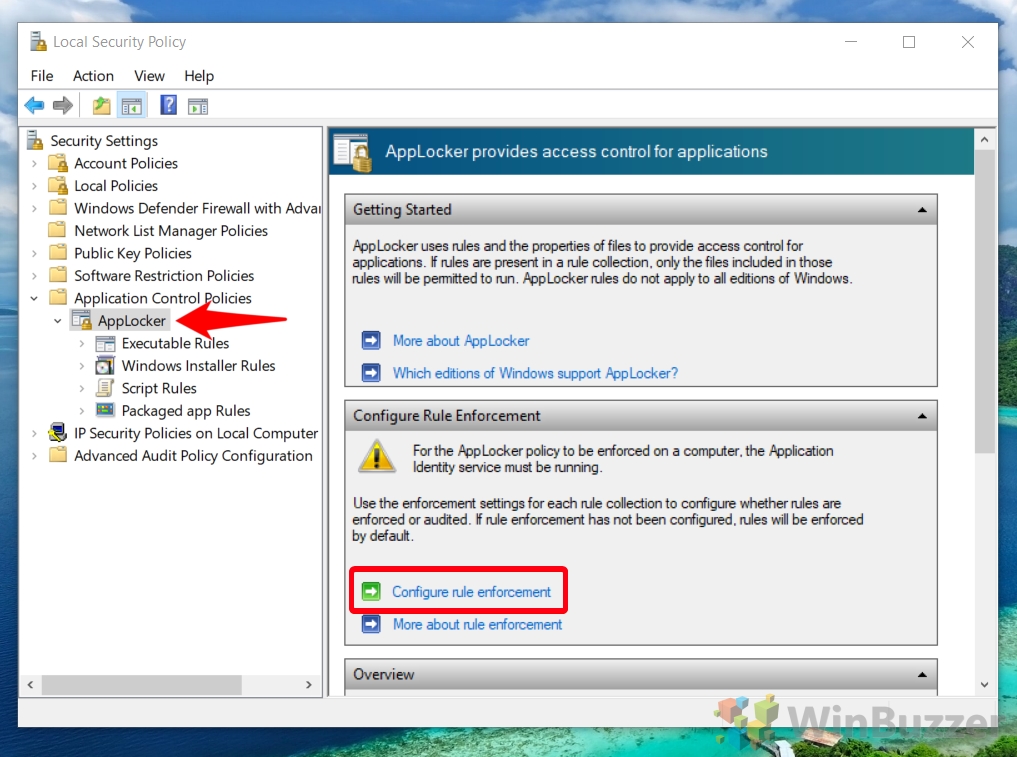

Navigeer naar AppLocker-instellingen voor het afdwingen van regels

Navigeer naar AppLocker-instellingen voor het afdwingen van regels

Vouw in de app Lokaal beveiligingsbeleid de map ‘Applicatiebeheerbeleid’ uit en klik op ‘AppLocker’ > en selecteer vervolgens ‘Regelafdwinging configureren’. Met deze actie worden de instellingen geopend waarin u kunt opgeven welke regels AppLocker moet afdwingen.

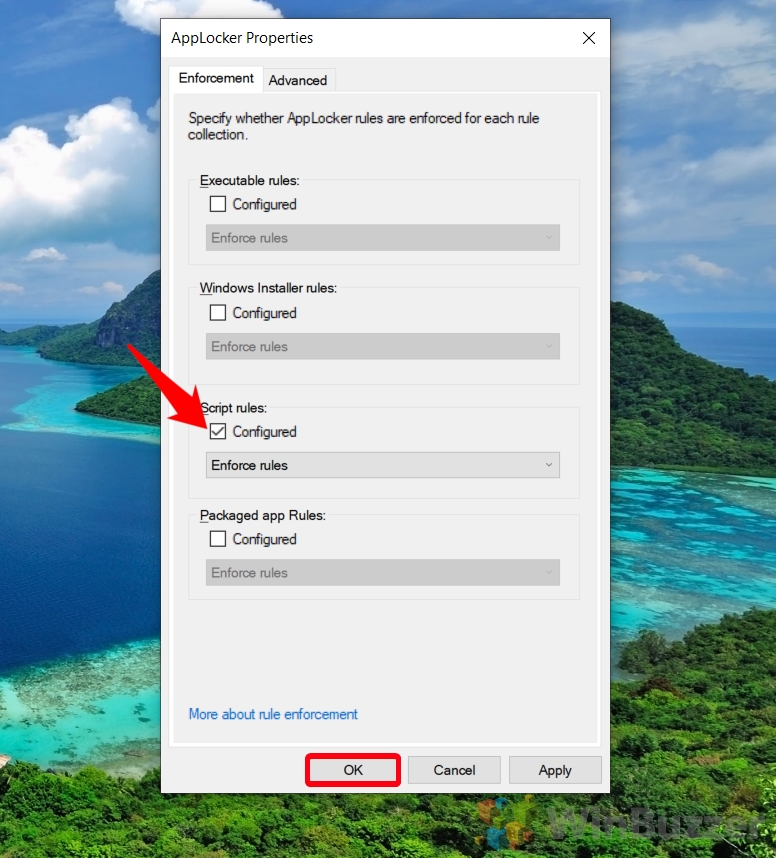

AppLocker-scriptregels inschakelen

AppLocker-scriptregels inschakelen

In het venster AppLocker Properties controleert u de vakje naast “Scriptregels > Geconfigureerd” en klik op “OK”. Met deze stap kunt u regels maken en afdwingen die specifiek zijn voor scriptbestanden.

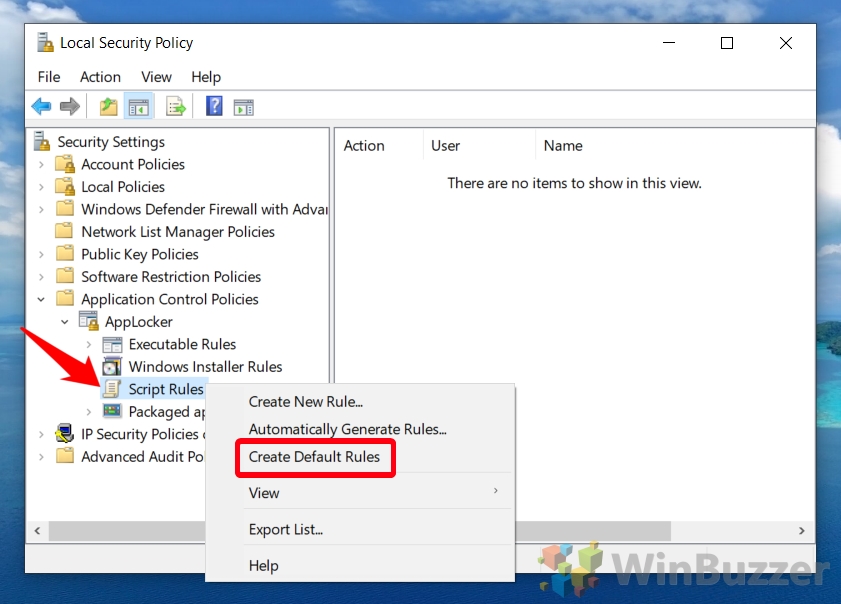

Standaard AppLocker-scriptregels maken

Standaard AppLocker-scriptregels maken

Terug in de hoofdinterface van AppLocker vouwt u “AppLocker” uit in de zijbalk klikt u met de rechtermuisknop op ‘Scriptregels’ en kiest u ‘Standaardregels maken’. Deze actie genereert een reeks standaardregels waarmee scripts doorgaans vanuit veilige locaties zoals de mappen Windows en Program Files.

Standaardregels verifiëren

Standaardregels verifiëren

Zorg ervoor dat de standaardregels nu in het hoofdvenster worden vermeld. U zou drie regels moeten zien die toestaan dat scripts worden uitgevoerd vanuit de Windows-map, de map Program Files en voor beheerders. Deze regels vormen een goed startpunt voor het beveiligen van de uitvoering van scripts.

Start het maken van nieuwe scriptregels

Start het maken van nieuwe scriptregels

Om het scriptbeheer van AppLocker aan uw behoeften aan te passen, klikt u opnieuw met de rechtermuisknop op ‘Scriptregels’ en selecteer “Nieuwe regel maken…”. Met deze stap wordt het proces gestart voor het definiëren van een aangepaste regel voor het blokkeren of toestaan van scripts.

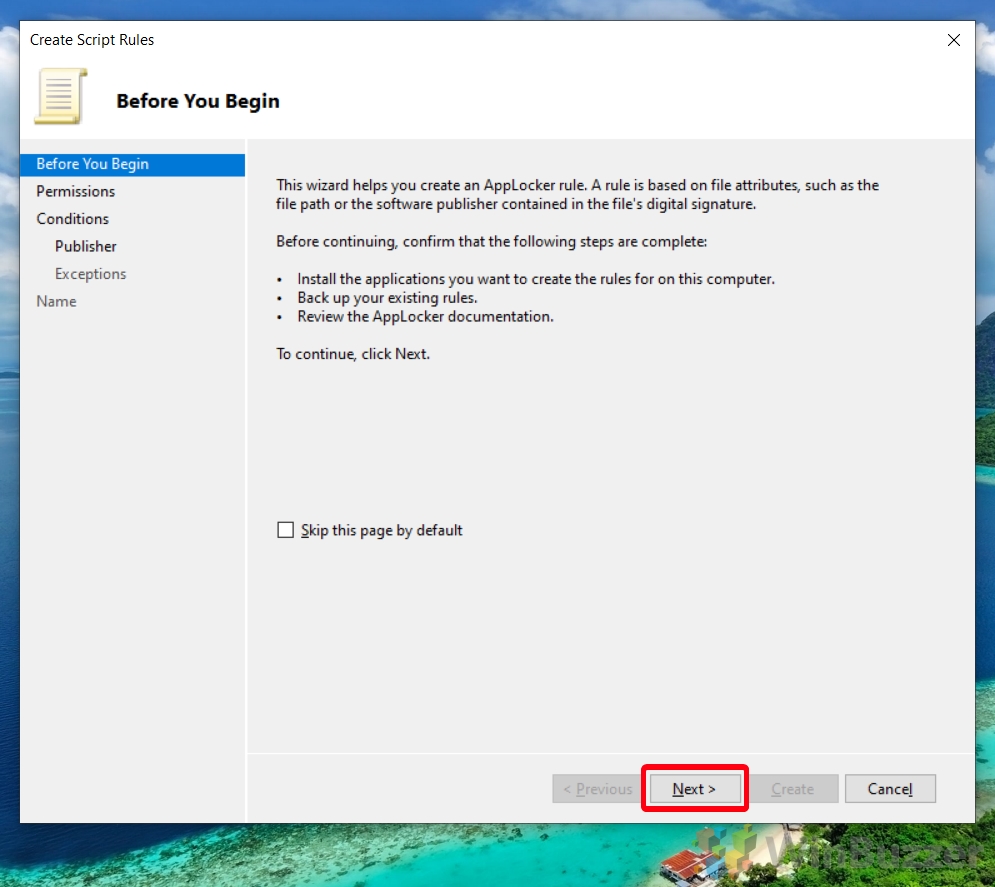

Ga verder met de wizard Regel maken

Ga verder met de wizard Regel maken

Op het scherm’Voordat u begint‘van de wizard Nieuwe regels , klik op ‘Volgende’ om verder te gaan. Dit scherm biedt een overzicht van het proces voor het maken van regels.

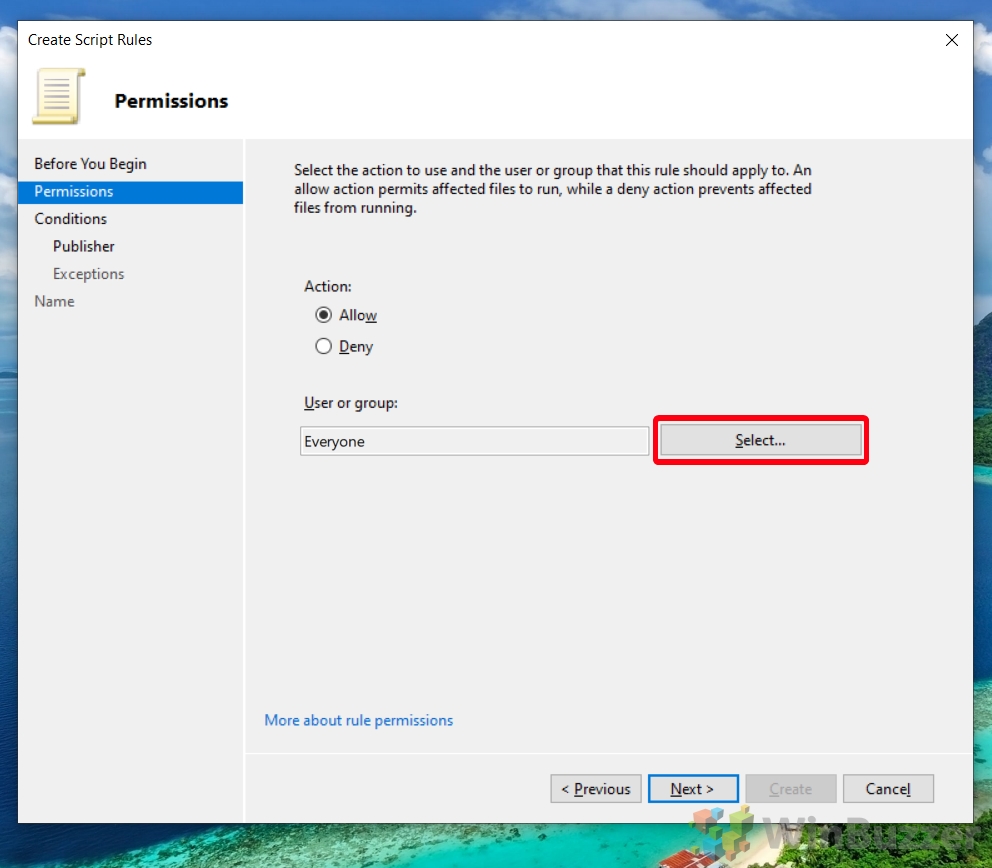

Regelbereik opgeven

Regelbereik opgeven

Kies of u de nieuwe regel op alle gebruikers of op een specifieke gebruiker of groep wilt toepassen door op ‘Selecteren…’te klikken . Als u zich richt op een specifieke doelgroep binnen uw organisatie, kunt u met deze stap de toepassing van de regel verfijnen.

Geavanceerde gebruikers-of groepsselectie

Geavanceerde gebruikers-of groepsselectie

Klik op ‘Geavanceerd…’ in het venster’Gebruiker of groep selecteren‘voor meer verfijnde controle over op wie de regel van toepassing is. Deze optie is handig voor beheerders die regels beheren voor grote organisaties.

Zoek en selecteer gebruiker of groep

Zoek en selecteer gebruiker of groep

Druk op “Nu zoeken” om een lijst met gebruikers en groepen te genereren. Selecteer in deze lijst de gebruiker of groep waarop u de regel wilt toepassen en druk op “OK” sterk>.

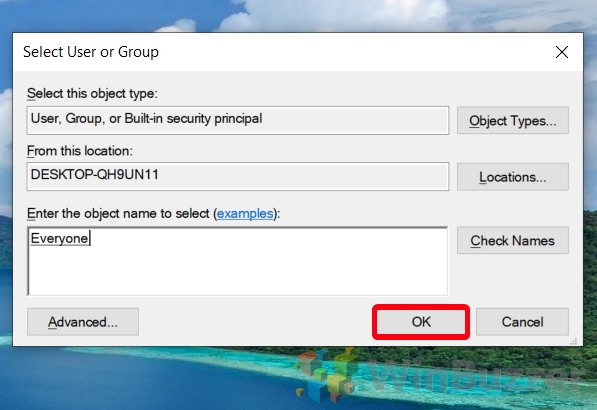

Selecteer gebruiker of groep

Selecteer gebruiker of groep

Nadat u de juiste gebruiker of groep heeft geselecteerd, klik op “OK” om te bevestigen.

Terug naar Wizard

Terug naar Wizard

Klik op “OK” om uw keuze toe te passen en terug te keren naar de wizard voor het maken van regels.

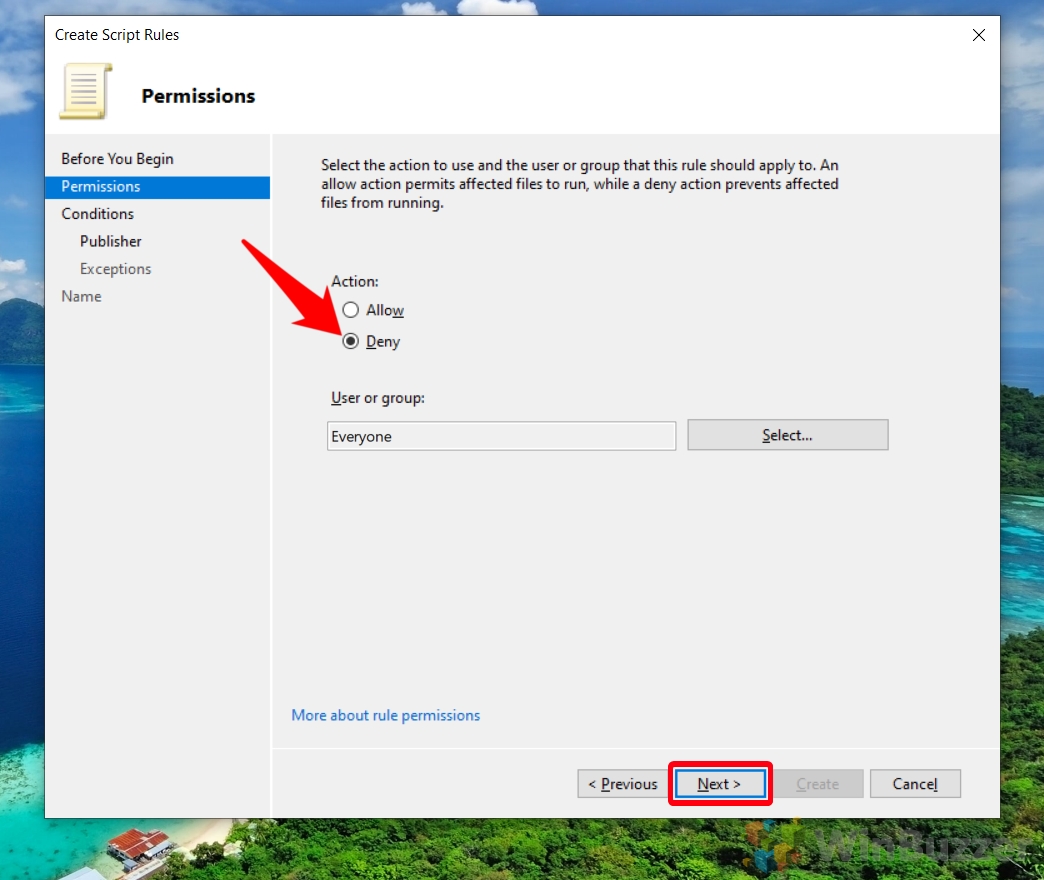

Kies Regelactie

Kies Regelactie

Selecteer onder de kop ‘Actie:’ de optie ‘Toestaan’ of ‘Weigeren’ > afhankelijk van of u de uitvoering van scripts voor de gekozen gebruiker of groep wilt toestaan of blokkeren. Druk vervolgens op “Volgende”.

Selecteer regelvoorwaarde

Selecteer regelvoorwaarde

Kies ‘Pad’ als voorwaarde voor uw regel en klik op “Volgende”. Met deze voorwaarde kunt u een bepaald script of een bepaalde map opgeven die u wilt blokkeren of toestaan.

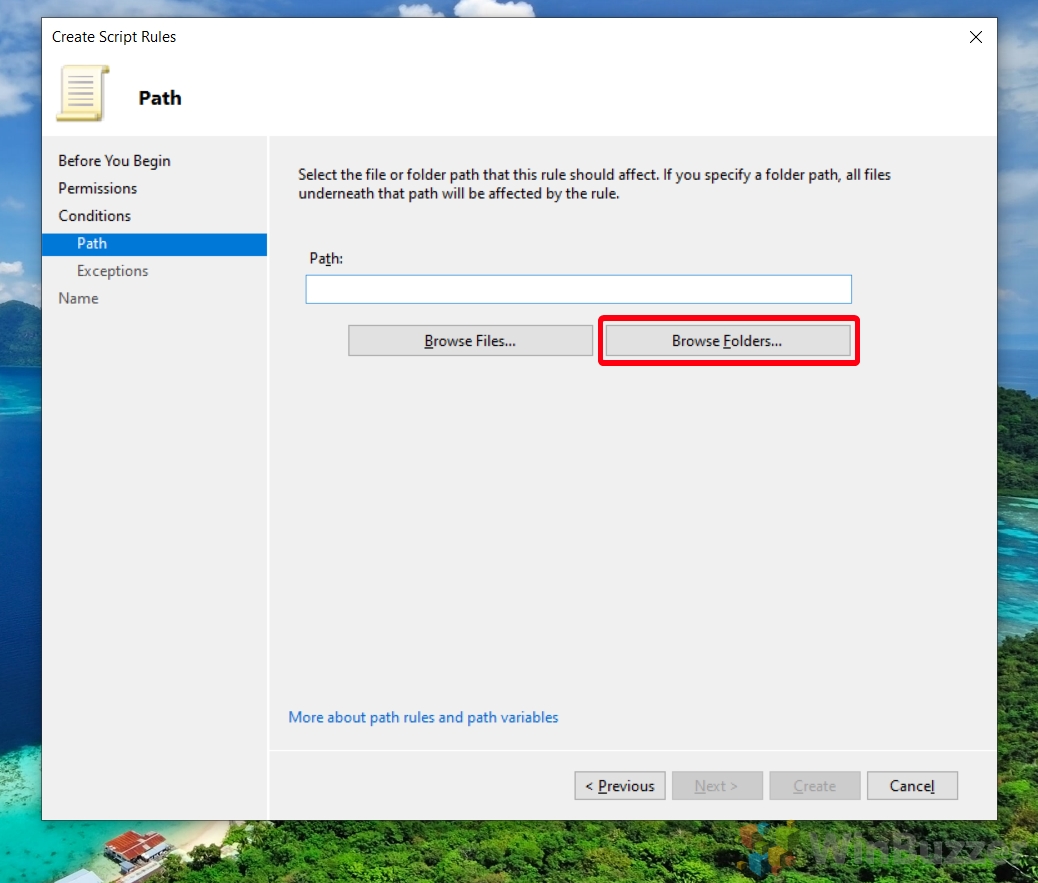

Specificeer script of map

Specificeer script of map

Om een specifiek script te blokkeren , klik op “Bladeren door bestanden…” en navigeer naar het script dat u wilt beperken. Als alternatief kunt u, om alle scripts in een map te blokkeren, klikken op “Bladeren door mappen…” en de gewenste map selecteren.

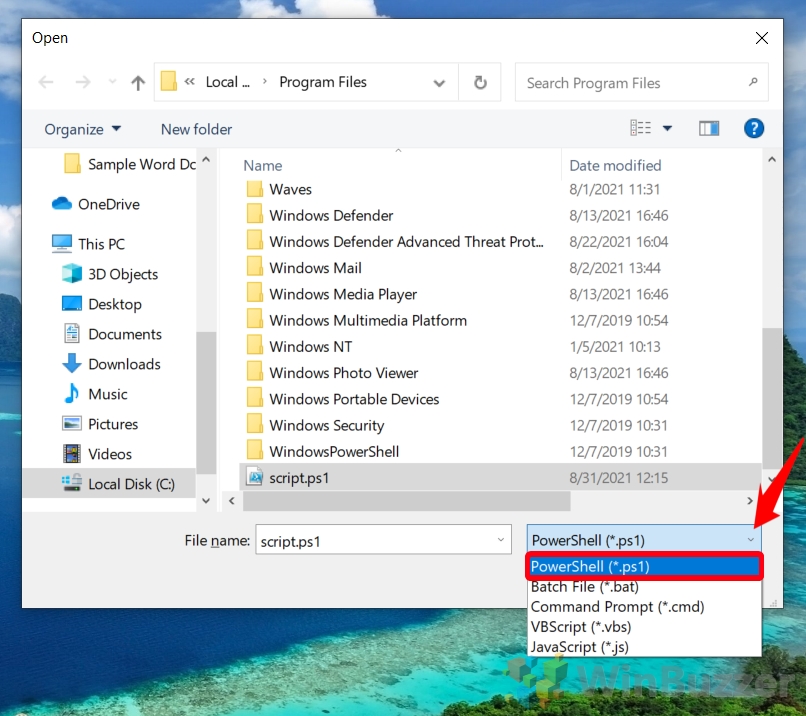

Kies het scripttype

Kies het scripttype

Voor “Bladeren door bestanden…“ kiest u.ps1,.bat,.cmd,.vbs of.js uit de vervolgkeuzelijst bestandstype.

Of: Kies een scriptmap

Of: Kies een scriptmap

Voor “ Blader door mappen…“, selecteer de gewenste map om de regel toe te passen op alle scripts in die map.

Ga verder door de regelwizard

Klik op ‘Volgende’ in de wizard om door te gaan. Met deze actie komt u dichter bij het voltooien van uw nieuwe regel.

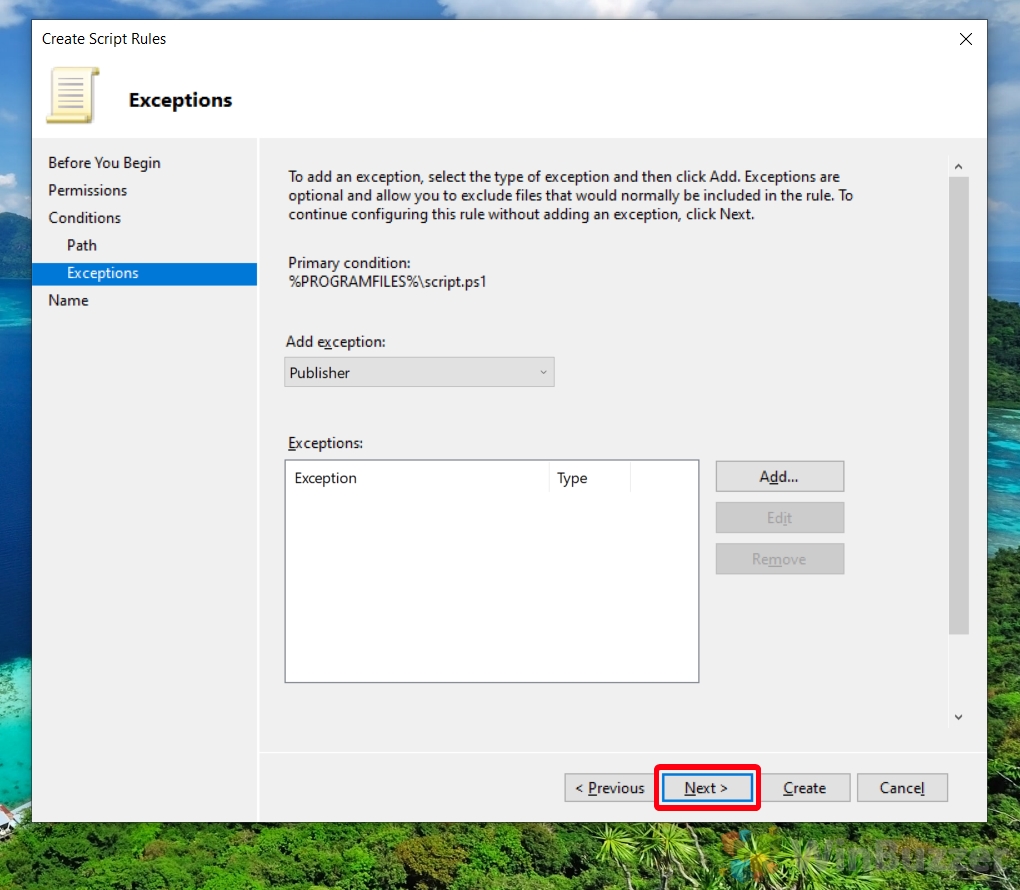

Regeluitzonderingen toevoegen (optioneel)

Regeluitzonderingen toevoegen (optioneel)

Voeg indien nodig een uitzondering toe aan uw regel of klik eenvoudigweg op ‘Volgende’ op het uitzonderingenscherm. Met uitzonderingen kunt u de regel verder verfijnen door scenario’s op te geven waarin de regel niet van toepassing is.

Een naam en beschrijving van uw regel

Een naam en beschrijving van uw regel

Voer een identificerende naam en beschrijving in voor uw nieuwe regel en druk vervolgens op “Maken”. Deze informatie helpt u en anderen het doel van de regel in één oogopslag te begrijpen.

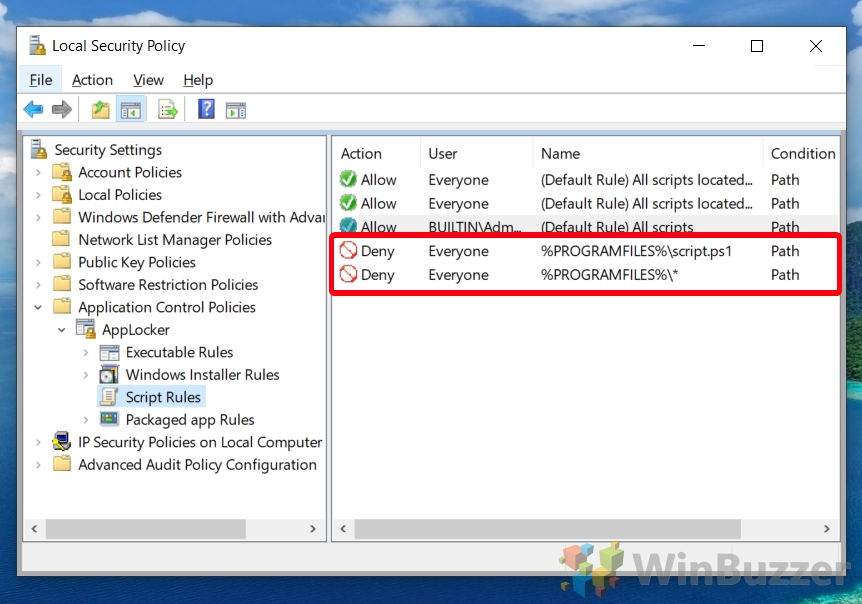

Nieuwe regels bekijken en testen

Nieuwe regels bekijken en testen

Bekijk en test ten slotte uw nieuwe regels in de map ‘Script’ regels. U kunt indien nodig aanvullende regels maken om ervoor te zorgen dat aan de beveiligingsvereisten van uw organisatie wordt voldaan. Als u tevreden bent, sluit u de Lokale beveiliging Beleidsvenster.

FAQ – Veelgestelde vragen over AppLocker

Hoe update ik bestaande AppLocker-regels als mijn beveiligingsvereisten veranderen?

Om een bestaande AppLocker-regel bij te werken, opent u de applicatie Lokaal beveiligingsbeleid door in Start naar “secpol.msc” te zoeken. Zoek in het gedeelte’Applicatiebeheerbeleid‘>’AppLocker‘de regel die u wilt wijzigen. Klik met de rechtermuisknop op de regel en kies’Eigenschappen‘in het contextmenu. Hier kunt u details bewerken, zoals de voorwaarden van de regel of de actie ervan (toestaan of weigeren). Het is belangrijk om bijgewerkte versies te controleren en te testen regels om ervoor te zorgen dat ze niet per ongeluk kritieke applicaties of scripts blokkeren.

Is er een manier om pogingen te loggen om scripts uit te voeren die AppLocker blokkeert of toestaat?

Ja, AppLocker kan beide loggen geblokkeerde en toegestane pogingen tot uitvoering van scripts. Om logboekregistratie in te schakelen, navigeert u in de app Lokaal beveiligingsbeleid naar’Applicatiebeheerbeleid‘>’AppLocker‘en selecteert u vervolgens’Regelhandhaving configureren“. Vink hier de vakjes’Geconfigureerd‘aan onder zowel’Alleen audit‘als’Regels afdwingen‘, afhankelijk van uw behoeften. Geblokkeerde en toegestane pogingen worden geregistreerd in de Logboeken onder Applicaties en serviceslogboeken > Microsoft > Windows > AppLocker.

Kan AppLocker scripts beheren die worden uitgevoerd vanaf netwerkstations?

Ja, AppLocker heeft dat gedaan de mogelijkheid om de uitvoering van scripts vanaf netwerkstations te beheren. U moet op paden gebaseerde regels maken die de netwerkpaden specificeren van waaruit scripts moeten worden toegestaan of geweigerd. Gebruik bij het opstellen van deze regels UNC-paden (bijvoorbeeld \\Server\SharedFolder\Script.ps1) om nauwkeurig naar de scripts op de netwerkstations te verwijzen. Zorg ervoor dat deze paden toegankelijk zijn en correct zijn getypt om onbedoelde scriptblokkering te voorkomen.

Hoe zorg ik ervoor dat AppLocker geen kritieke systeemscripts blokkeert die nodig zijn om Windows te laten werken?

Bij het instellen van AppLocker, het suggereert automatisch dat er standaardregels moeten worden gemaakt die het blokkeren van kritieke systeemscripts en-applicaties voorkomen. U dient deze standaardregels tijdens de installatie te accepteren. Controleer bovendien regelmatig aangepaste regels en uitzonderingen om ervoor te zorgen dat essentiële systeemscripts, zoals die in de Windows-map, niet per ongeluk worden geblokkeerd. Het monitoren van AppLocker-logboeken kan u ook helpen identificeren of kritieke scripts worden geblokkeerd, zodat u de regels dienovereenkomstig kunt aanpassen.

Welke typen scripts kan AppLocker beheren naast PowerShell en batchbestanden?

AppLocker kan beheren een verscheidenheid aan scripttypen, waaronder PowerShell (.ps1), batchbestanden (.bat,.cmd), Visual Basic Scripts (.vbs) en JavaScript (.js). Dit maakt uitgebreide controle mogelijk over de uitvoering van scripts in uw Windows-omgeving. Bij het maken van regels kunt u het scripttype opgeven om gericht beheer van het scriptuitvoeringsbeleid te garanderen.

Kunnen de scriptregels van AppLocker onderscheid maken tussen verschillende PowerShell-versies of-configuraties?

Nee, AppLocker doet dat niet bieden de functionaliteit om rechtstreeks onderscheid te maken tussen verschillende versies of configuraties van PowerShell. AppLocker-regels zijn gericht op de scriptbestanden zelf en worden toegepast op basis van het bestandspad, de bestandshash of de uitgever, in plaats van op de specifieke kenmerken van de PowerShell-versie. Voor versiespecifieke controle kunt u ervoor kiezen om het eigen uitvoeringsbeleid van PowerShell te gebruiken of aanvullende beveiligingsmaatregelen te implementeren, zoals Windows Defender Application Control.

Hoe automatiseer ik de implementatie van AppLocker-regels op meerdere computers in een domein?

Het implementeren van AppLocker-regels op meerdere computers in een domein kan efficiënt worden beheerd met behulp van Groepsbeleidsobjecten (GPO’s). Maak of wijzig eerst AppLocker-regels op een referentiecomputer. Zoek vervolgens in de Group Policy Management Console (GPMC) het groepsbeleidsobject dat is gekoppeld aan de organisatie-eenheden (OE’s) waarop u deze regels wilt toepassen. Onder “Computerconfiguratie > Beleid > Windows-instellingen > Beveiligingsinstellingen > Applicatiecontrolebeleid > AppLocker“ klikt u met de rechtermuisknop en kiest u “Beleid importeren” om de regels uit de referentie te importeren Pas ten slotte het GPO toe en zorg ervoor dat het zich verspreidt over de beoogde domeincomputers.

Als een script wordt toegestaan door AppLocker maar wordt geblokkeerd door antivirussoftware, wordt het dan uitgevoerd?

Nee, als een script wordt geblokkeerd door antivirussoftware, wordt het niet uitgevoerd, ongeacht de configuratie van AppLocker. Antivirussoftware functioneert op een andere beveiligingslaag en heeft zijn eigen criteria voor het blokkeren van uitvoerbare bestanden en scripts, vaak gebaseerd op handtekeningen, gedrag of reputatie. overschrijft de beperkingen van AppLocker. Het is essentieel om zowel het AppLocker-als het antivirusbeleid op één lijn te brengen om consistente handhaving van de beveiliging te garanderen.

Kan AppLocker scripts blokkeren of toestaan op basis van hun inhoud in plaats van locatie of gebruiker?

AppLocker’s rechten Het belangrijkste middel om scripts te identificeren voor blokkeren of toestaan is via pad-, uitgever-of bestands-hash, in plaats van het analyseren van de inhoud van de scripts. Om scripts op basis van inhoud te beheren, zijn mogelijk andere beveiligingsoplossingen nodig, zoals Endpoint Detection and Response (EDR)-systemen of meer geavanceerde antivirusoplossingen met mogelijkheden voor scriptanalyse. Dergelijke oplossingen kunnen de scriptinhoud dynamisch inspecteren op kwaadwillig gedrag of naleving van het beveiligingsbeleid.

Zijn er opdrachtregelprogramma’s of PowerShell-cmdlets om AppLocker-regels te beheren?

Ja, beheer van AppLocker kan ook worden gedaan via PowerShell-cmdlets, wat een manier biedt om veel taken met betrekking tot AppLocker te scripten en te automatiseren. De cmdlets bevatten functionaliteiten voor het maken van nieuwe AppLocker-regels, het verwijderen van bestaande regels en het ophalen van informatie over het toegepaste AppLocker-beleid.’Get-AppLockerPolicy‘,’Set-AppLockerPolicy‘en’New-AppLockerPolicy‘zijn bijvoorbeeld enkele van de beschikbare cmdlets. biedt een krachtige manier om beleid programmatisch te beheren, vooral voor bulkbewerkingen of op meerdere systemen.

Hoe kan ik voorkomen dat gebruikers de AppLocker-regels omzeilen door de naam van scriptbestanden te hernoemen?

Op hash gebaseerde integratie Regels in combinatie met op paden gebaseerde regels kunnen uw beleid versterken tegen het hernoemen van bypass-pogingen. Op hash gebaseerde regels valideren de integriteit van het scriptbestand zelf, ongeacht de naam of locatie, en voorkomen uitvoering als het overeenkomt met een bekende geblokkeerde hash. Voortdurend controleren en bijwerken uw regels zijn ingesteld om hashes van ongeautoriseerde scripts op te nemen. Bovendien kan het beperken van gebruikersrechten om bepaalde mappen te hernoemen, uit te voeren of naar te schrijven dit risico verder beperken.

Kan AppLocker de uitvoering controleren van scripts die worden uitgevoerd vanaf verwisselbare media, zoals USB-drives?

Ja, AppLocker kan de uitvoering van scripts vanaf verwijderbare media zoals USB-drives effectief controleren en beperken. Door op paden gebaseerde regels te creëren die specifiek betrekking hebben op de locaties op verwisselbare media of door de uitvoering van scripts vanaf verwisselbare schijven helemaal te weigeren, kunnen beheerders de risico’s beperken die gepaard gaan met draagbare opslagapparaten. Controleer en pas deze regels regelmatig aan op basis van het beveiligingsbeleid van de organisatie en het evoluerende dreigingslandschap.

Wat is de prestatie-impact van het inschakelen van AppLocker op een systeem?

De prestatie-impact van AppLocker is over het algemeen minimaal, omdat het is ontworpen om naadloos te integreren met Windows-besturingssystemen zonder de systeembronnen aanzienlijk te beïnvloeden. De complexiteit en het aantal regels, evenals het volume en de soorten applicaties en scripts die worden uitgevoerd, kunnen echter de prestaties beïnvloeden. Beheerders moeten de beveiligingsbehoeften afwegen tegen prestatieoverwegingen, en mogelijk testomgevingen gebruiken om de impact van AppLocker-beleid op de systeemprestaties te benchmarken voordat ze breder worden ingezet.

Kunnen AppLocker-regels worden geëxporteerd en geïmporteerd tussen verschillende systemen of domeinen?

Ja, AppLocker biedt functionaliteit voor het exporteren en importeren van beleid, waardoor eenvoudige regeloverdracht en implementatie over verschillende systemen of domeinen wordt vergemakkelijkt. Dit is met name handig voor het repliceren van beveiligingsbeleid in grote organisaties of voor het snel toepassen van een beproefde set regels op nieuwe systemen. Regels kunnen worden geëxporteerd naar en geïmporteerd uit XML-bestanden via de Local Security Policy-editor of via PowerShell-cmdlets, wat flexibiliteit biedt bij het onderhouden en implementeren van AppLocker-beleid.

Hoe kan ik herstellen van een onjuiste AppLocker-regel die toegang verhindert tot vitale applicaties of scripts?

In scenario’s waarin een onjuiste AppLocker-regel de toegang tot essentiële applicaties of scripts blokkeert, kan het opstarten van het getroffen systeem in de Veilige modus de mogelijkheid bieden om de standaard AppLocker-handhaving te omzeilen, waardoor beheerders deze kunnen wijzigen of verwijderen de problematische regel. Open de toepassing Lokaal beveiligingsbeleid of gebruik PowerShell-cmdlets in de veilige modus om de AppLocker-configuratie aan te passen. Voor omgevingen die worden beheerd via Groepsbeleid kan het probleem ook worden opgelost door het beleid vanaf een domeincontroller bij te werken om de problematische regel te verwijderen of aan te passen en een beleidsupdate op het getroffen systeem af te dwingen.

Gerelateerd: hoe kan ik dit doen? Schakel PowerShell-scripts in via het PowerShell-uitvoeringsbeleid

PowerShell is een krachtige tool die velen, waaronder ikzelf, niet ten volle benutten. Dat is de reden waarom de meesten van ons vertrouwen op PowerShell-scripts die door anderen zijn gemaakt, maar dit kan zijn eigen hindernissen hebben. Vaak zie je fouten zoals “PowerShell: het uitvoeren van scripts is uitgeschakeld op dit systeem“. Om PowerShell-scripts in Windows in te schakelen, moet je eerst het uitvoeringsbeleid instellen. In onze andere handleiding laten we het je zien hoe u PowerShell-scripts in Windows kunt inschakelen door uw uitvoeringsbeleid in te stellen via de opdrachtregel.

Gerelateerd: de Microsoft Store in-of uitschakelen

De app store van Microsoft heeft het de afgelopen jaren moeilijk gehad, maar het is nog steeds een handig hulpmiddel waarmee je apps en games kunt installeren of muziek en tv-programma’s kunt downloaden. Om verschillende redenen wil je misschien de Microsoft Store uitschakelen: om te voorkomen dat kinderen niet-goedgekeurde apps downloaden of bloat van uw systeem verwijderen. In onze andere handleiding laten we u zien hoe u de Microsoft Store voor alle gebruikers op uw pc kunt deblokkeren of uitschakelen, afhankelijk van uw voorkeuren.

Gerelateerd: instellingen en configuratiescherm in-of uitschakelen

Microsoft is langzaam bezig met het kopiëren van opties van het oude configuratiescherm in Windows naar de nieuwe app Instellingen. Tegenwoordig is bijna alles wat je nodig hebt daar te vinden, hoewel er een paar geselecteerde items zijn die alleen via de oude interface kunnen worden aangepast. Als gevolg hiervan moeten beheerders die de mogelijkheid van hun gebruikers om problemen met hun besturingssysteem te veroorzaken proberen te beperken, beide uitschakelen. Daarom bundelt Microsoft de schakelaar voor beide samen, waardoor gebruikers in één klap instellingen en het configuratiescherm in Windows kunnen in-of uitschakelen.

Gerelateerd: Windows uitschakelen Zoeken

Windows Search is een krachtige tool, ontworpen om de productiviteit van gebruikers te verbeteren door snelle en gemakkelijke toegang te bieden tot bestanden, applicaties en instellingen. Door de inhoud van uw pc te indexeren, zorgt Windows Search ervoor dat informatie snel kan worden opgehaald, waardoor het voor veel gebruikers een waardevolle functie is. Dit gemak brengt echter een prijs met zich mee. Het continue indexeringsproces kan aanzienlijke systeembronnen in beslag nemen, wat leidt tot verminderde prestaties, vooral op lagere hardware. In onze andere gids laten we u zien hoe u Windows Search uitschakelt om het stroomverbruik en het gebruik van hulpbronnen te optimaliseren.