Với các cuộc tấn công đang diễn ra, Google đã phát hành bản cập nhật bảo mật khẩn cấp cho Chrome để vá lỗ hổng zero-day nghiêm trọng trong công cụ JavaScript V8 của mình. Lỗ hổng có mức độ nghiêm trọng cao, được theo dõi là CVE-2025-13223, cho phép kẻ tấn công từ xa thực thi mã độc bằng cách khai thác lỗi heap trên các hệ thống chưa được vá.

Được phát hiện bởi Nhóm phân tích mối đe dọa của Google, lỗ hổng này ảnh hưởng đến các phiên bản máy tính để bàn của trình duyệt trên Windows, macOS và Linux. Google đang kêu gọi 2 tỷ người dùng cài đặt phiên bản 142.0.7444.175 ngay lập tức để giảm thiểu mối đe dọa.

Mối đe dọa Zero-Day

Xác nhận mức độ nghiêm trọng của tình hình, Google đã thừa nhận rằng “một cách khai thác CVE-2025-13223 đang tồn tại ngoài thực tế”. Sự thừa nhận này đặt CVE-2025-13223 vào danh mục nguy hiểm gồm các lỗ hổng zero-day, nghĩa là các tác nhân đe dọa đã phát hiện và trang bị lỗ hổng này trước khi các kỹ sư của Google có thể phát triển biện pháp phòng vệ.

Về mặt kỹ thuật, vấn đề nằm ở công cụ JavaScript V8, thành phần nguồn mở chịu trách nhiệm xử lý mã JavaScript trong Chrome và các trình duyệt dựa trên Chrome khác.

Theo Cơ sở dữ liệu về lỗ hổng bảo mật quốc gia (NIST), “Loại nhầm lẫn trong V8 trong Google Chrome trước 142.0.7444.175 đã cho phép kẻ tấn công từ xa có khả năng khai thác lỗi heap thông qua một trang HTML thủ công”.

Bằng cách thao túng cách công cụ xử lý các loại đối tượng, kẻ tấn công có thể làm hỏng bộ nhớ trong heap, có khả năng dẫn đến sự cố trình duyệt hoặc nghiêm trọng hơn là việc thực thi mã tùy ý bên ngoài hộp cát bảo mật của trình duyệt.

Discovery và AI Defense

Công lao xác định ngày số 0 đang hoạt động thuộc về Nhóm phân tích mối đe dọa (TAG) của Google, một nhóm chuyên trách theo dõi hoạt động hack do chính phủ hậu thuẫn và các hoạt động tội phạm mạng nghiêm trọng. Báo cáo của họ vào ngày 12 tháng 11 đã thúc đẩy sự phát triển nhanh chóng của bản vá được phát hành trong tuần này.

Bên cạnh bản sửa lỗi zero-day, bản cập nhật còn giải quyết lỗ hổng nghiêm trọng thứ hai, CVE-2025-13224. Không giống như lỗ hổng đã bị khai thác, lỗi này được phát hiện nội bộ bởi “Google Big Sleep”, một dự án nghiên cứu lỗ hổng được hỗ trợ bởi AI.

Được phát hiện vào ngày 9 tháng 10, phát hiện này nêu bật tính hữu ích ngày càng tăng của trí tuệ nhân tạo trong kiểm tra bảo mật phòng ngừa. Trong khi các nhà phân tích con người tại TAG vẫn đóng vai trò quan trọng trong việc phát hiện các mối đe dọa đang hoạt động thì các hệ thống tự động như Big Sleep đang trở nên cần thiết để xác định các vấn đề an toàn bộ nhớ phức tạp trước khi chúng có thể bị kẻ tấn công lợi dụng.

Triển khai và giảm thiểu

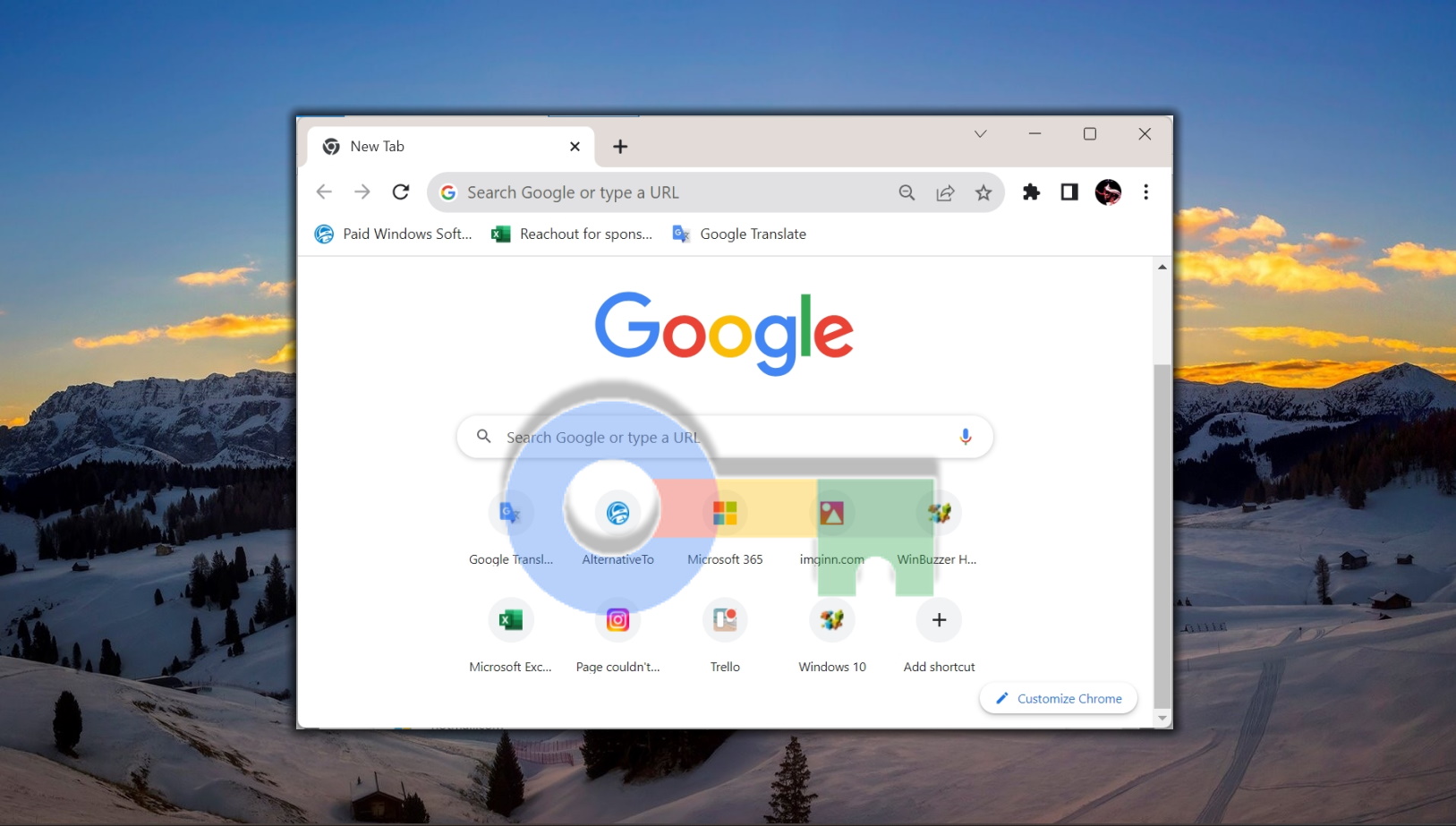

Để giải quyết những rủi ro này, kênh ổn định đã được cập nhật lên phiên bản 142.0.7444.175/.176 dành cho Windows và Mac cũng như 142.0.7444.175 cho Linux. Người dùng có thể xác minh cài đặt của mình bằng cách điều hướng đến menu “Giới thiệu về Google Chrome”. Menu này sẽ tự động kiểm tra và tải xuống phiên bản mới nhất.

Nhấn mạnh nhu cầu áp dụng rộng rãi trước khi tiết lộ đầy đủ, Google tuyên bố:

“Quyền truy cập vào chi tiết lỗi và liên kết có thể bị hạn chế cho đến khi phần lớn người dùng cập nhật bản sửa lỗi.”

Mặc dù người tiêu dùng đã bật tính năng vá lỗi tự động thường không cần thiết nhưng việc khai thác tích cực CVE-2025-13223 khiến xác minh ngay lập tức thận trọng. Quản trị viên doanh nghiệp nên ưu tiên triển khai tính năng này trên các nhóm được quản lý vì động cơ V8 là mục tiêu phổ biến của các cuộc tấn công tinh vi.

Điều quan trọng là tính năng bảo vệ chỉ hoạt động sau khi khởi động lại trình duyệt; chỉ cần tải xuống bản cập nhật ở chế độ nền, lỗ hổng sẽ lộ ra trong mọi tab hoặc cửa sổ đang mở.