Các chuyên gia an ninh mạng của Kaspersky đã xác định được một loại ransomware mới có tên ShrinkLocker, sử dụng Microsoft BitLocker để mã hóa các tệp của công ty và tống tiền các tổ chức nạn nhân. Phần mềm độc hại đã được phát hiện ở Mexico, Indonesia và Jordan, ảnh hưởng đến các nhà sản xuất thép và vắc xin cũng như một cơ quan chính phủ.

Cơ chế kỹ thuật và phát hiện

ShrinkLocker sử dụng VBScript để tương tác với Windows Management Instrumentation, điều chỉnh cuộc tấn công của nó cho các phiên bản khác nhau của hệ điều hành Microsoft, bao gồm Windows Server 2008. Phần mềm độc hại thực hiện thay đổi kích thước đĩa trên các ổ đĩa cố định, sửa đổi phân vùng và thiết lập khởi động, kích hoạt BitLocker và mã hóa bộ lưu trữ của máy tính. Báo cáo của Kaspersky nêu ra các bước chi tiết để phát hiện và chặn các biến thể ShrinkLocker.

Tấn công Quy trình và tác động

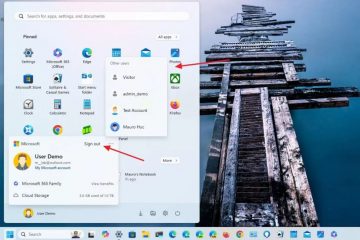

Sau khi thực thi mã trên máy của nạn nhân, ShrinkLocker sẽ được triển khai. Nó thay đổi nhãn phân vùng thành email của những kẻ tống tiền, tạo điều kiện thuận lợi cho nạn nhân liên hệ. Khóa giải mã được gửi đến máy chủ do kẻ tấn công kiểm soát, sau đó ShrinkLocker sẽ xóa khóa cục bộ, xóa các tùy chọn khôi phục và nhật ký hệ thống. Sau đó, hệ thống bị xâm nhập sẽ bị tắt, hiển thị màn hình BitLocker cho biết: “Không còn tùy chọn khôi phục BitLocker nào trên PC của bạn”.

Phương pháp tấn công chi tiết

ShrinkLocker tận dụng các chức năng được xuất từ mật mã DLL ADVAPI32.dll , chẳng hạn như CryptAcquireContextA, CryptEncrypt và CryptDecrypt, để đảm bảo khả năng tương thích trên nhiều phiên bản hệ điều hành khác nhau. Phần mềm độc hại lưu trữ VBScript của nó tại C:\ProgramData\Microsoft\Windows\Templates\ dưới dạng Disk.vbs, bao gồm chức năng chuyển đổi chuỗi thành nhị phân bằng cách sử dụng Đối tượng ADODB.Stream. Tập lệnh kiểm tra tên hệ điều hành để tìm “xp,”“2000,””2003″hoặc”vista”và chấm dứt nếu phát hiện bất kỳ điều nào trong số này.

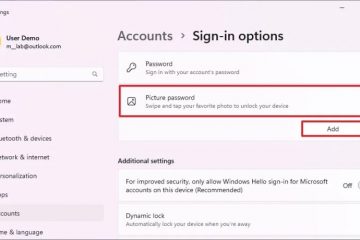

Tập lệnh thực hiện các thao tác thay đổi kích thước ổ đĩa cụ thể trên các ổ đĩa cố định (DriveType=3) và tránh các ổ đĩa mạng để tránh bị phát hiện. Đối với Windows Server 2008 hoặc 2012, tập lệnh sử dụng diskpart để thu nhỏ các phân vùng không khởi động được 100 MB, tạo các phân vùng chính mới, định dạng chúng và cài đặt lại các tập tin khởi động. Phần mềm độc hại sửa đổi các mục đăng ký để vô hiệu hóa kết nối RDP, thực thi xác thực thẻ thông minh và định cấu hình cài đặt BitLocker mà không cần chip TPM tương thích.

Mã hóa và giao tiếp

ShrinkLocker tạo khóa mã hóa gồm 64 ký tự bằng cách sử dụng kết hợp ngẫu nhiên các số, chữ cái và ký tự đặc biệt, sau đó được chuyển đổi thành chuỗi bảo mật cho BitLocker. Phần mềm độc hại gửi yêu cầu HTTP POST chứa thông tin máy và mật khẩu được tạo tới máy chủ của kẻ tấn công, sử dụng miền trycloudflare.com để làm xáo trộn. Tập lệnh xóa nhật ký Windows PowerShell và Microsoft-Windows-PowerShell/Operational, bật tường lửa hệ thống và xóa tất cả các quy tắc tường lửa.

Các biện pháp phòng ngừa

Kaspersky khuyên các tổ chức nên hạn chế đặc quyền của người dùng để ngăn chặn việc kích hoạt các tính năng mã hóa hoặc sửa đổi khóa đăng ký. Đối với những người sử dụng BitLocker, điều quan trọng là phải sử dụng mật khẩu mạnh và lưu trữ khóa khôi phục một cách an toàn. Bạn cũng nên giám sát các sự kiện thực thi VBScript và PowerShell, ghi nhật ký hoạt động quan trọng của hệ thống vào kho lưu trữ bên ngoài và thường xuyên sao lưu hệ thống và tệp ngoại tuyến. Việc kiểm tra các bản sao lưu đảm bảo có thể khôi phục chúng trong trường hợp xảy ra cuộc tấn công bằng ransomware hoặc các sự cố bảo mật khác.