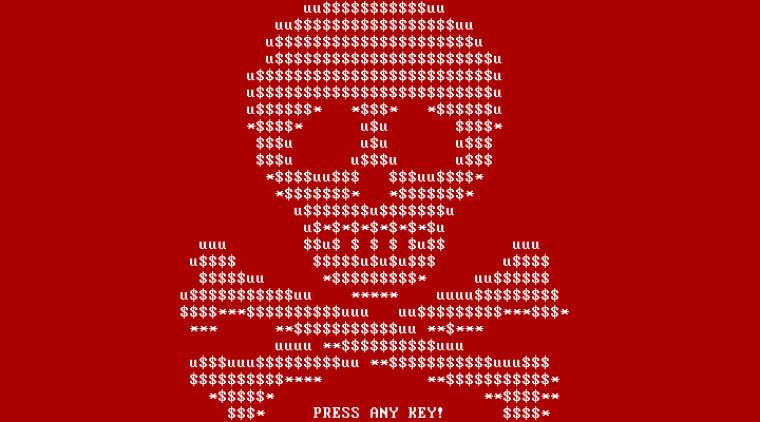

Ang isang sopistikadong ransomware campaign ay nagta-target sa mga Windows system administrator sa pamamagitan ng paggamit ng mga pekeng download site para sa mga sikat na utility na Putty at WinSCP. Ang mga utility na ito, na mahalaga para sa secure na mga paglilipat ng file at malayuang pag-access, ay itinataguyod sa pamamagitan ng mga search engine, na ginagawa itong pangunahing target para sa mga cybercriminal na naglalayong makalusot at ikompromiso ang buong network.

Ang paggamit ng mga search engine upang ipamahagi ang malware ay naging lalong lumalaganap, na may maraming banta na nagsasamantala sa paraang ito upang i-target ang sikat na software.

Typosquatting at Fake Domains

Ayon sa isang ulat ng Rapid7, ang kampanya ay kinabibilangan mga search engine ad na lumalabas kapag naghanap ang mga user ng “i-download ang WinSCP”o “i-download ang Putty.”Ang mga ad na ito ay nagdidirekta sa mga user sa mga typosquatting na domain gaya ng puutty.org, wnscp[.]net, at vvinscp[.]net. Ginagaya ng mga domain na ito ang lehitimong site para sa WinSCP (winscp.net) at isang hindi kaakibat na site para sa PuTTY (putty.org), na kadalasang napagkakamalang opisyal na site. Ang tunay na site ng PuTTY ay talagang naka-host dito.

Malicious Mga Download at DLL Sideloading

Ang mga pekeng site ay nagbibigay ng mga link sa pag-download na maaaring mag-redirect ng mga user sa mga lehitimong site o maghatid ng ZIP archive mula sa server ng threat actor, depende sa pinagmulan ng referral. Ang ZIP archive ay naglalaman ng Setup.exe file, isang pinalitan ng pangalan na lehitimong Python para sa Windows executable (pythonw.exe), at isang nakakahamak na python311.dll file. Kapag naisakatuparan, sinusubukan ng lehitimong pythonw.exe na i-load ang python311.dll. Gayunpaman, pinalitan ng mga banta ng aktor ang DLL na ito ng isang nakakahamak na bersyon na na-load sa halip, isang pamamaraan na kilala bilang DLL Sideloading. Sa huli, ini-install ng prosesong ito ang Sliver post-exploitation toolkit, na karaniwang ginagamit para sa paunang pag-access sa mga corporate network.

Pag-deploy ng Karagdagang Mga Payload

Ipinakikita ng pagsisiyasat ng Rapid7 na ang Sliver toolkit ay pagkatapos ay ginagamit upang mag-deploy ng mga karagdagang nakakahamak na payload, kabilang ang mga Cobalt Strike beacon. Ang mga tool na ito ay nagbibigay-daan sa mga umaatake na mag-exfiltrate ng data at subukang mag-deploy ng mga ransomware encryptors. Bagama’t hindi isiniwalat ng Rapid7 ang mga malalawak na detalye tungkol sa ransomware na ginamit, ang mga taktika na sinusunod ay nakapagpapaalaala sa mga kampanyang kinasasangkutan ng wala na ngayong BlackCat/ALPHV ransomware. Sa isang insidente, ginamit ng threat actor ang backup utility na Restic para sa pag-exfiltrate ng data bago subukang mag-deploy ng ransomware, na sa huli ay napigilan.

Higit pang mga Detalye tungkol sa Ransomware Campaign

Napagmasdan ng Rapid7 na ang kampanya ay hindi pantay na nakakaapekto sa mga miyembro ng mga IT team, na pinakamalamang na magda-download ng mga trojanized na file habang naghahanap ng mga lehitimong bersyon. Karaniwang nagsisimula ang chain ng impeksyon pagkatapos maghanap ang isang user ng parirala tulad ng”download winscp”o”download putty”sa isang search engine tulad ng Bing ng Microsoft. Magsisimula ang impeksyon pagkatapos na ma-download at ma-extract ng user ang mga nilalaman ng zip archive at isagawa ang setup.exe, na pinalitan ng pangalan na kopya ng pythonw.exe, ang lehitimong Python hidden console window na maipapatupad.

Ang pangunahing payload na nakapaloob sa loob ng python311.dll ay isang naka-compress na archive na naka-encrypt at kasama sa loob ng seksyon ng mapagkukunan ng DLL. Sa panahon ng pagpapatupad, ang archive na ito ay na-unpack upang maisagawa ang dalawang proseso ng bata. Ang script systemd.py, na isinagawa sa pamamagitan ng pythonw.exe, ay nagde-decrypt at nagpapatupad ng pangalawang script ng Python pagkatapos ay nagsasagawa ng decryption at reflective DLL na iniksyon ng isang Sliver beacon. Ang reflective DLL injection ay ang proseso ng pag-load ng library sa isang proseso nang direkta mula sa memorya sa halip na mula sa disk.

Mabilis na kumilos ang Threat Actors

Rapid7 ang nagsabi ng threat Mabilis na kumilos ang aktor sa matagumpay na pakikipag-ugnayan sa Sliver beacon, nagda-download ng mga karagdagang payload, kabilang ang mga Cobalt Strike beacon. Ang pag-access ay pagkatapos ay ginagamit upang magtatag ng pagtitiyaga sa pamamagitan ng mga naka-iskedyul na gawain at mga bagong likhang serbisyo pagkatapos mag-pivot sa pamamagitan ng SMB. Sa isang kamakailang insidente, napagmasdan ng Rapid7 ang banta ng aktor na nagtatangkang mag-exfiltrate ng data gamit ang backup na utility na Restic, at pagkatapos ay i-deploy ang ransomware, isang pagtatangka na sa huli ay na-block habang isinasagawa ang pagpapatupad.

Ang mga nauugnay na diskarte, taktika, at pamamaraan ( Ang TTP) na naobserbahan ng Rapid7 ay nagpapaalala sa mga nakaraang kampanya ng BlackCat/ALPHV gaya ng iniulat ng Trend Micro noong nakaraang taon. Inirerekomenda ng Rapid7 na i-verify ang pinagmulan ng pag-download ng malayang magagamit na software. Suriin kung ang hash ng na-download na (mga) file ay tumutugma sa ibinigay ng opisyal na distributor at naglalaman ang mga ito ng wasto at may-katuturang lagda. Ang mga kahilingan sa DNS para sa mga permutasyon ng mga kilalang domain ay maaari ding maagap na mai-block o ang mga kahilingan ay maaaring i-redirect sa isang DNS sinkhole.

Napansin din ng Rapid7 na ang mga apektadong user ay mga miyembro ng information technology (IT) na mga team na mas malamang para mag-download ng mga installer para sa mga utility tulad ng PuTTY at WinSCP para sa mga update o setup. Kapag ang account ng isang miyembro ng IT ay nakompromiso, ang aktor ng banta ay magkakaroon ng saligan na may mataas na mga pribilehiyo na humahadlang sa pagsusuri sa pamamagitan ng paghahalo sa kanilang mga aksyon.