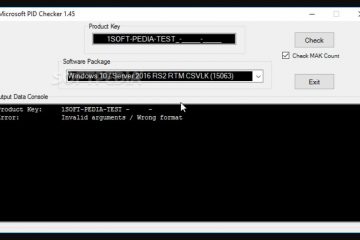

กลุ่มแฮ็คที่เชื่อมโยงกับรัสเซียกำลังใช้ประโยชน์จากช่องโหว่ที่สำคัญเป็นศูนย์ในยูทิลิตี้การบีบอัดไฟล์ WinRAR ยอดนิยมทำให้ผู้ใช้หลายล้านคนตกอยู่ในความเสี่ยง ข้อบกพร่องที่ระบุว่าเป็น CVE-20125-8088 ช่วยให้ผู้โจมตีสามารถเรียกใช้รหัสที่เป็นอันตรายในระบบของเป้าหมายเมื่อพวกเขาเปิดไฟล์เก็บถาวรที่สร้างขึ้นเป็นพิเศษ

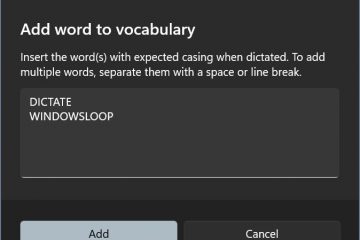

บริษัท รักษาความปลอดภัย ESET ค้นพบการหาประโยชน์ที่ใช้งานอยู่ในเดือนกรกฎาคม 2568 href=”https://www.welivesecurity.com/en/eset-research/update-winrar-tools-now-romcom-and-onhets-extoing-zero-day-vulnerability/”target=”_ blank”> นักพัฒนาของ Winrar มีตั้งแต่ เปิดตัวเวอร์ชัน 7.13 เพื่อแก้ไขช่องโหว่ อย่างไรก็ตามแอปพลิเคชันไม่ได้อัปเดตโดยอัตโนมัติโดยกำหนดให้ผู้ใช้ติดตั้งการแก้ไขด้วยตนเอง

ความท้าทายด้านความปลอดภัยที่เกิดขึ้นอย่างต่อเนื่อง: ผู้โจมตีมักใช้ประโยชน์จากวงจรการติดตั้งที่ช้าของซอฟต์แวร์ที่ติดตั้งอย่างกว้างขวาง การขาดคุณสมบัติการอัพเดทอัตโนมัติใน Winrar ทำให้หน้าต่างของโอกาสมีโอกาสเป็นภัยคุกคามที่จะประสบความสำเร็จกับแคมเปญฟิชชิ่งของพวกเขา

กิจกรรมไฟล์ที่ผิดปกติชี้ไปที่การหาประโยชน์ใหม่ หลังจากยืนยันพฤติกรรมพวกเขาเปิดเผยข้อบกพร่องอย่างมีความรับผิดชอบต่อนักพัฒนาของ Winrar เมื่อวันที่ 24 กรกฎาคมการเคลื่อนไหวที่กระตุ้นให้เกิดการตอบสนองอย่างรวดเร็ว

เพียงหกวันต่อมาในวันที่ 30 กรกฎาคม ตอนนี้ข้อบกพร่องนั้นเป็นทางการ ติดตามในฐานข้อมูลช่องโหว่แห่งชาติเป็น CVE-20125-8088 การค้นพบของมันยังคงเป็นแนวโน้มที่น่าเป็นห่วงของปัญหาความปลอดภัยในไฟล์เก็บถาวรไฟล์ที่แพร่หลายซึ่งยังคงเป็นเป้าหมายที่มีมูลค่าสูงสำหรับอาชญากรไซเบอร์

วิธีการที่ CVE-201025-8088 เส้นทางการเดินทางผ่านไปได้ ข้อบกพร่องระดับนี้ช่วยให้ผู้โจมตีสามารถเขียนไฟล์ไปยังตำแหน่งที่กำหนดไว้ในคอมพิวเตอร์ของเหยื่อโดยผ่านข้อ จำกัด ด้านความปลอดภัยมาตรฐาน การโจมตีเริ่มต้นด้วยอีเมลฟิชชิ่งที่มีไฟล์เก็บถาวรที่เป็นอันตราย

เมื่อผู้ใช้ที่มีเวอร์ชัน WinRAR ที่มีช่องโหว่เปิดไฟล์นี้การใช้ประโยชน์จากแอปพลิเคชันในการแยกการปฏิบัติการที่เป็นอันตรายลงในโฟลเดอร์ระบบที่ละเอียดอ่อน เป้าหมายหลักคือไดเรกทอรี Windows Startup สถานที่ที่ทำให้มั่นใจได้ว่าโปรแกรมจะทำงานโดยอัตโนมัติเมื่อเข้าสู่ระบบ

ในบันทึกย่อการเปิดตัวอย่างเป็นทางการนักพัฒนายืนยันกลไกโดยระบุว่า“ เมื่อแยกไฟล์ไปก่อนหน้านี้ Winrar …สามารถถูกหลอกให้ใช้เส้นทางที่กำหนดไว้ เมื่อมัลแวร์ถูกปลูกในโฟลเดอร์เริ่มต้นแล้วมันจะเรียกใช้ในครั้งต่อไปโดยอัตโนมัติในครั้งต่อไปที่ผู้ใช้เข้าสู่ Windows โดยอัตโนมัตินำไปสู่การดำเนินการรหัสระยะไกลและให้การควบคุมผู้โจมตี

กลุ่มแฮ็ครัสเซียนำแคมเปญฟิชชิ่ง

กลุ่มนี้มีประวัติของการใช้ประโยชน์จากศูนย์วันเพื่อปรับใช้แบ็คดอร์ที่กำหนดเองและขโมยข้อมูล ตามที่นักวิจัย Peter Strýčekกล่าวว่า“ เอกสารสำคัญเหล่านี้ใช้ประโยชน์จาก CVE-201025-8088 เพื่อส่งมอบแบ็คคอมแบ็คคอมบิวท์ Romcom เป็นกลุ่มที่ได้รับการจัดตำแหน่งของรัสเซีย”

ความซับซ้อนของกลุ่มนั้นโดดเด่น การวิเคราะห์ของ ESET ระบุว่า“ การใช้ประโยชน์จากช่องโหว่ที่ไม่รู้จักมาก่อนหน้านี้ใน Winrar กลุ่ม Romcom ได้แสดงให้เห็นว่ายินดีที่จะลงทุนอย่างจริงจังและทรัพยากรในไซเบอร์ Romcom ไม่ได้อยู่คนเดียว บริษัท รักษาความปลอดภัยของรัสเซีย Bi.zone รายงานว่ากลุ่มที่สองที่รู้จักกันในชื่อ Paper Werewolf หรือ Goffee ก็พบว่าการใช้ประโยชน์จาก CVE-20125-8088 ในแคมเปญของตัวเอง

การปรับปรุงด้วยตนเองอย่างเร่งด่วน เครื่องมือนี้มีประวัติของช่องโหว่ที่สำคัญที่ถูกเอาเปรียบอย่างแข็งขันในป่า ในปี 2023 ข้อบกพร่องอื่น CVE-20123-38831 ถูกใช้โดยแฮ็กเกอร์ที่ได้รับการสนับสนุนจากรัฐจากรัสเซียและจีน

ในปีเดียวกันนั้นเป็นข้อผิดพลาดแยกต่างหาก CVE-20123-40477 ยังอนุญาตให้ใช้รหัสระยะไกลในระบบที่ได้รับผลกระทบ เหตุการณ์ซ้ำ ๆ เหล่านี้ทำหน้าที่เป็นเครื่องเตือนความจำที่เกี่ยวข้องกับซอฟต์แวร์ที่ไม่ได้รับการปรับปรุงอย่างต่อเนื่อง

แกนกลางของปัญหาคืออัตราการอัปเดตด้วยตนเองที่ช้า เนื่องจากกลุ่มวิเคราะห์ภัยคุกคามของ Google เคยให้ความเห็นเกี่ยวกับ Winrar Exploits ว่า“ …การแสวงประโยชน์อย่างต่อเนื่อง […] ‘ไฮไลท์ที่ใช้ประโยชน์จากช่องโหว่ที่รู้จักนั้นมีประสิทธิภาพสูง” ผู้โจมตีใช้อัตราการแก้ไขช้าเพื่อประโยชน์ของพวกเขา” ผู้โจมตีเข้าใจพฤติกรรมของผู้ใช้และสร้างแคมเปญรอบ ๆ การรู้ว่ากลุ่มเป้าหมายที่มีช่องโหว่จำนวนมากจะยังคงมีอยู่เป็นเวลาหลายเดือน

ในขณะที่ Microsoft ได้แนะนำการสนับสนุนแบบดั้งเดิมสำหรับ RAR และรูปแบบการเก็บถาวรอื่น ๆ ใน Windows 11 ที่ผ่านมาผู้ใช้หลายล้านคนในระบบเก่าหรือผู้ที่ชื่นชอบคุณสมบัติของ WinRAR ผู้ใช้ทุกคนควรดาวน์โหลดและติดตั้ง Winrar 7.13 หรือใหม่กว่าทันที

ในปีเดียวกันนั้นเป็นข้อผิดพลาดแยกต่างหาก CVE-20123-40477 ยังอนุญาตให้ใช้รหัสระยะไกลในระบบที่ได้รับผลกระทบ เหตุการณ์ซ้ำ ๆ เหล่านี้ทำหน้าที่เป็นเครื่องเตือนความจำที่เกี่ยวข้องกับซอฟต์แวร์ที่ไม่ได้รับการปรับปรุงอย่างต่อเนื่อง

แกนกลางของปัญหาคืออัตราการอัปเดตด้วยตนเองที่ช้า เนื่องจากกลุ่มวิเคราะห์ภัยคุกคามของ Google เคยให้ความเห็นเกี่ยวกับ Winrar Exploits ว่า“ …การแสวงประโยชน์อย่างต่อเนื่อง […] ‘ไฮไลท์ที่ใช้ประโยชน์จากช่องโหว่ที่รู้จักนั้นมีประสิทธิภาพสูง” ผู้โจมตีใช้อัตราการแก้ไขช้าเพื่อประโยชน์ของพวกเขา” ผู้โจมตีเข้าใจพฤติกรรมของผู้ใช้และสร้างแคมเปญรอบ ๆ การรู้ว่ากลุ่มเป้าหมายที่มีช่องโหว่จำนวนมากจะยังคงมีอยู่เป็นเวลาหลายเดือน

ในขณะที่ Microsoft ได้แนะนำการสนับสนุนแบบดั้งเดิมสำหรับ RAR และรูปแบบการเก็บถาวรอื่น ๆ ใน Windows 11 ที่ผ่านมาผู้ใช้หลายล้านคนในระบบเก่าหรือผู้ที่ชื่นชอบคุณสมบัติของ WinRAR ผู้ใช้ทุกคนควรดาวน์โหลดและติดตั้ง Winrar 7.13 หรือใหม่กว่าทันที