Microsoft ได้การตรวจสอบแคมเปญที่อาชญากรไซเบอร์ที่มีแรงจูงใจทางการเงินใช้คุณลักษณะ Windows Quick Assist ในทางที่ผิดเพื่อปรับใช้ Black Basta ransomware บนเครือข่ายของเหยื่อ กลุ่มภัยคุกคามที่เรียกว่า Storm-1811 เริ่มการโจมตีโดยเป้าหมายที่ล้นหลามพร้อมกับอีเมลไม่พึงประสงค์มากมาย ซึ่งเป็นกลยุทธ์ที่เรียกว่าการทิ้งระเบิดอีเมล แคมเปญนี้อยู่ภายใต้การตรวจสอบอย่างละเอียดตั้งแต่อย่างน้อยกลางเดือนเมษายน 2024

กลยุทธ์การวางระเบิดอีเมลและฟิชชิ่งด้วยเสียง

ผู้โจมตีเริ่มต้นด้วยการสมัครรับที่อยู่อีเมลของเหยื่อ ไปยังบริการต่างๆ ทำให้กล่องจดหมายของพวกเขาเต็มไปด้วยสแปม ต่อจากนั้น ผู้คุกคามปลอมแปลงเป็นฝ่ายสนับสนุนด้านเทคนิคของ Microsoft หรือเจ้าหน้าที่ไอทีของบริษัทของเหยื่อ โดยติดต่อเป้าหมายทางโทรศัพท์เพื่อเสนอความช่วยเหลือในการแก้ไขปัญหาสแปม ในระหว่างการโทรฟิชชิ่งด้วยเสียง ผู้โจมตีจะชักชวนเหยื่อให้อนุญาตให้พวกเขาเข้าถึงอุปกรณ์ Windows ของตนผ่านรีโมทคอนโทรล Quick Assist และเครื่องมือแชร์หน้าจอ

ตั้งแต่กลางเดือนเมษายน 2024 Microsoft Threat Intelligence ได้สังเกตเห็นผู้คุกคาม Storm-1811 ใช้เครื่องมือจัดการไคลเอนต์ Quick Assist ในทางที่ผิดเพื่อกำหนดเป้าหมายผู้ใช้ในการโจมตีทางวิศวกรรมสังคมที่นำไปสู่แรนซัมแวร์ Black Basta https://t.co/PA5dW6alnQ

— Microsoft Threat Intelligence (@MsftSecIntel) 15 พฤษภาคม 2024

เมื่อให้สิทธิ์การเข้าถึงแล้ว ผู้โจมตีจะเรียกใช้คำสั่ง cURL แบบสคริปต์เพื่อดาวน์โหลดไฟล์แบตช์หรือไฟล์ ZIP ที่เป็นอันตราย ตามข้อมูลของ Microsoft ไฟล์เหล่านี้มักจะนำไปสู่การติดตั้ง Qakbot เครื่องมือตรวจสอบและการจัดการระยะไกล (RMM) เช่น ScreenConnect และ NetSupport Manager และชุดเครื่องมือทดสอบการเจาะระบบ Cobalt Strike หลังจากการโทรศัพท์ Storm-1811 จะดำเนินการแจงนับโดเมนและการเคลื่อนไหวด้านข้างภายในเครือข่ายของเหยื่อ และในที่สุดก็ปรับใช้แรนซัมแวร์ Black Basta โดยใช้เครื่องมือ Windows PsExec

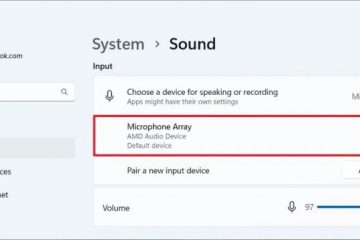

บริษัทรักษาความปลอดภัยทางไซเบอร์ Rapid7 ยังได้สังเกตเห็นการโจมตีเหล่านี้ โดยสังเกตว่า ผู้โจมตีใช้สคริปต์ชุดเพื่อรวบรวมข้อมูลประจำตัวของเหยื่อผ่านคำสั่ง PowerShell ข้อมูลรับรองเหล่านี้ถูกรวบรวมภายใต้ข้ออ้างว่าต้องเข้าสู่ระบบเพื่อการอัปเดต และถูกกรองไปยังเซิร์ฟเวอร์ของผู้โจมตีทันทีโดยใช้ Secure Copy Protocol (SCP) ในบางกรณี ข้อมูลรับรองจะถูกบันทึกลงในไฟล์เก็บถาวรเพื่อการดึงข้อมูลด้วยตนเอง

การบรรเทาและคำแนะนำ

เพื่อลดการโจมตีทางวิศวกรรมสังคมเหล่านี้ Microsoft แนะนำให้ผู้ปกป้องเครือข่าย บล็อกหรือถอนการติดตั้ง Quick Assist และเครื่องมือ RMM ที่คล้ายกัน หากไม่ได้ใช้งาน พนักงานควรได้รับการฝึกอบรมให้รับรู้ถึงกลโกงการสนับสนุนทางเทคนิค และการเชื่อมต่อควรได้รับอนุญาตเฉพาะเมื่อเริ่มต้นโดยผู้ใช้ที่ติดต่อฝ่ายสนับสนุนด้านไอทีหรือฝ่ายสนับสนุนของ Microsoft เซสชัน Quick Assist ที่น่าสงสัยควรยุติทันที

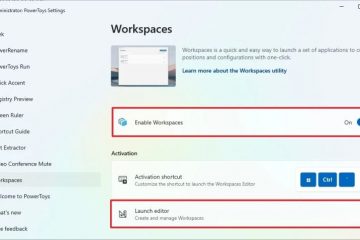

Microsoft แนะนำแนวทางปฏิบัติที่ดีที่สุดต่อไปนี้เพื่อปกป้องผู้ใช้และองค์กรจากการโจมตีและผู้คุกคามที่ใช้ Quick Assist ในทางที่ผิด:

“พิจารณาบล็อกหรือถอนการติดตั้ง Quick Assist และ เครื่องมือตรวจสอบและการจัดการระยะไกลอื่นๆ หากเครื่องมือเหล่านี้ไม่ได้ใช้งานในสภาพแวดล้อมของคุณ หากองค์กรของคุณใช้เครื่องมือสนับสนุนระยะไกลอื่น เช่น Remote Help ให้บล็อกหรือลบ Quick Assist เพื่อเป็นแนวทางปฏิบัติที่ดีที่สุด วิธีใช้ระยะไกลเป็นส่วนหนึ่งของ Microsoft Intune Suite และให้การรับรองความถูกต้องและการควบคุมความปลอดภัยสำหรับการเชื่อมต่อโปรแกรมช่วยเหลือ ให้ความรู้แก่ผู้ใช้เกี่ยวกับการปกป้องตนเองจากการหลอกลวงด้านการสนับสนุนด้านเทคนิค การหลอกลวงการสนับสนุนด้านเทคนิคเป็นปัญหาทั่วทั้งอุตสาหกรรมที่ผู้หลอกลวงใช้กลยุทธ์ที่น่ากลัวเพื่อหลอกผู้ใช้ให้รับบริการสนับสนุนทางเทคนิคที่ไม่จำเป็น อนุญาตให้ผู้ช่วยเชื่อมต่อกับอุปกรณ์ของคุณโดยใช้ Quick Assist เท่านั้น หากคุณเริ่มต้นการโต้ตอบโดยติดต่อฝ่ายสนับสนุนของ Microsoft หรือเจ้าหน้าที่ฝ่ายสนับสนุนด้านไอทีของคุณโดยตรง อย่าให้สิทธิ์เข้าถึงแก่ใครก็ตามที่อ้างว่ามีความจำเป็นเร่งด่วนในการเข้าถึงอุปกรณ์ของคุณ หากคุณสงสัยว่าบุคคลที่เชื่อมต่อกับอุปกรณ์ของคุณกำลังทำกิจกรรมที่เป็นอันตราย ให้ยกเลิกการเชื่อมต่อจากเซสชันทันทีและรายงานต่อหน่วยงานในพื้นที่ของคุณและ/หรือสมาชิกไอทีที่เกี่ยวข้องภายในองค์กรของคุณ ผู้ใช้ที่ได้รับผลกระทบจากกลโกงการสนับสนุนด้านเทคนิคสามารถใช้แบบฟอร์มกลโกงการสนับสนุนทางเทคนิคของ Microsoft เพื่อรายงานได้”

กลุ่มแรนซัมแวร์ Black Basta กลายเป็นการดำเนินการ Ransomware-as-a-Service (RaaS) ในเดือนเมษายน 2022 ภายหลังการยุบกลุ่มอาชญากรรมไซเบอร์คอนติ ตั้งแต่นั้นมา บริษัทในเครือของ Black Basta ได้กำหนดเป้าหมายไปยังองค์กรที่มีชื่อเสียงระดับสูงจำนวนมาก

Quick Assist และช่องโหว่

Quick Assist เป็นแอปพลิเคชันที่ช่วยให้ผู้ใช้สามารถ แบ่งปันอุปกรณ์ Windows หรือ macOS กับบุคคลอื่นผ่านการเชื่อมต่อระยะไกล สิ่งนี้ทำให้ผู้ใช้ที่เชื่อมต่อสามารถเชื่อมต่อกับอุปกรณ์ของผู้ใช้ที่รับจากระยะไกล และดูจอแสดงผล สร้างคำอธิบายประกอบ หรือควบคุมเต็มรูปแบบ ซึ่งโดยทั่วไปแล้วใช้สำหรับการแก้ไขปัญหา

นอกเหนือจากการปกป้องลูกค้าจากกิจกรรมที่เป็นอันตรายที่สังเกตได้ Microsoft กำลังตรวจสอบ การใช้ Quick Assist ในการโจมตีเหล่านี้ และกำลังทำงานเพื่อปรับปรุงความโปร่งใสและความไว้วางใจระหว่างผู้ช่วยเหลือและผู้แชร์ และรวมข้อความเตือนไว้ใน Quick Assist เพื่อแจ้งเตือนผู้ใช้เกี่ยวกับการหลอกลวงการสนับสนุนด้านเทคนิคที่อาจเกิดขึ้น

ของ Microsoft Defender บทบาท

Microsoft Defender for Endpoint ตรวจจับองค์ประกอบของกิจกรรมที่มาจากเซสชัน Quick Assist รวมถึงกิจกรรมที่ตามมา และ Microsoft Defender Antivirus ตรวจจับส่วนประกอบของมัลแวร์ที่เกี่ยวข้องกับกิจกรรมนี้ Quick Assist ได้รับการติดตั้งตามค่าเริ่มต้นบนอุปกรณ์ที่ใช้ Windows 11 นอกจากนี้ การหลอกลวงด้านการสนับสนุนด้านเทคนิคยังเป็นปัญหาทั่วทั้งอุตสาหกรรมที่ผู้หลอกลวงใช้กลวิธีที่ทำให้ตกใจเพื่อหลอกผู้ใช้ให้เข้าสู่บริการสนับสนุนทางเทคนิคที่ไม่จำเป็น

Qakbot และ RMM เครื่องมือ

Qakbot ถูกใช้ในช่วงหลายปีที่ผ่านมาเป็นเวคเตอร์การเข้าถึงระยะไกลเพื่อส่งเพย์โหลดที่เป็นอันตรายเพิ่มเติมซึ่งนำไปสู่การปรับใช้แรนซัมแวร์ ในกิจกรรมล่าสุดนี้ Qakbot ถูกใช้เพื่อส่ง Cobalt Strike Beacon ที่เป็นของ Storm-1811 ScreenConnect ถูกใช้เพื่อสร้างความคงอยู่และดำเนินการเคลื่อนไหวด้านข้างภายในสภาพแวดล้อมที่ถูกบุกรุก NetSupport Manager เป็นเครื่องมือการเข้าถึงระยะไกลที่ใช้โดยผู้คุกคามหลายรายเพื่อรักษาการควบคุมอุปกรณ์ที่ถูกบุกรุก ผู้โจมตีอาจใช้เครื่องมือนี้เพื่อเข้าถึงอุปกรณ์จากระยะไกล ดาวน์โหลดและติดตั้งมัลแวร์เพิ่มเติม และเรียกใช้คำสั่งที่กำหนดเองได้

การบรรเทาผลกระทบเพิ่มเติม

Microsoft แนะนำสิ่งต่อไปนี้ การบรรเทาเพื่อลดผลกระทบของภัยคุกคามนี้:

“ให้ความรู้ผู้ใช้เกี่ยวกับการปกป้องข้อมูลส่วนบุคคลและข้อมูลธุรกิจในโซเชียลมีเดีย การกรองการสื่อสารที่ไม่พึงประสงค์ การระบุลิงก์ล่อลวงในอีเมลฟิชชิ่ง และการรายงานความพยายามในการลาดตระเวนและกิจกรรมที่น่าสงสัยอื่น ๆ ให้ความรู้ผู้ใช้เกี่ยวกับการป้องกันการติดมัลแวร์ เช่น การเพิกเฉยหรือการลบอีเมลหรือไฟล์แนบที่ไม่พึงประสงค์และไม่คาดคิดที่ส่งผ่านแอปพลิเคชันส่งข้อความโต้ตอบแบบทันทีหรือโซเชียลเน็ตเวิร์ก ตลอดจนการโทรที่น่าสงสัย ลงทุนในโซลูชันป้องกันฟิชชิ่งขั้นสูงที่ตรวจสอบอีเมลขาเข้าและเว็บไซต์ที่เยี่ยมชม Microsoft Defender สำหรับ Office 365 รวบรวมการจัดการเหตุการณ์และการแจ้งเตือนผ่านอีเมล อุปกรณ์ และข้อมูลประจำตัวเข้าด้วยกัน โดยรวมศูนย์การตรวจสอบภัยคุกคามทางอีเมล เปิดการป้องกันที่ส่งผ่านระบบคลาวด์ใน Microsoft Defender Antivirus หรือเทียบเท่าสำหรับผลิตภัณฑ์ป้องกันไวรัสของคุณเพื่อให้ครอบคลุมเครื่องมือและเทคนิคของผู้โจมตีที่พัฒนาอย่างรวดเร็ว การป้องกันการเรียนรู้ของเครื่องบนคลาวด์บล็อกตัวแปรใหม่และไม่รู้จักส่วนใหญ่จำนวนมาก เปิดใช้งานการป้องกันเครือข่ายเพื่อป้องกันไม่ให้แอปพลิเคชันหรือผู้ใช้เข้าถึงโดเมนที่เป็นอันตรายและเนื้อหาที่เป็นอันตรายอื่น ๆ บนอินเทอร์เน็ต เปิดฟีเจอร์ป้องกันการงัดแงะเพื่อป้องกันไม่ให้ผู้โจมตีหยุดบริการรักษาความปลอดภัย เปิดใช้งานการตรวจสอบและการแก้ไขในโหมดอัตโนมัติเต็มรูปแบบเพื่อให้ Defender for Endpoint ดำเนินการกับการแจ้งเตือนได้ทันทีเพื่อแก้ไขการละเมิด ซึ่งช่วยลดปริมาณการแจ้งเตือนลงอย่างมาก โปรดดูภาพรวมแรนซัมแวร์ที่ดำเนินการโดยมนุษย์ของ Microsoft สำหรับคำแนะนำทั่วไปในการต่อต้านการโจมตีแรนซัมแวร์”

การตรวจจับและการแจ้งเตือน

ลูกค้า Microsoft Defender XDR สามารถเปิดกฎการลดพื้นที่การโจมตีเพื่อป้องกัน เทคนิคการโจมตีทั่วไป:

บล็อกไฟล์ปฏิบัติการไม่ให้ทำงานเว้นแต่จะเป็นไปตามเกณฑ์ความแพร่หลาย อายุ หรือรายการที่เชื่อถือได้ บล็อกการดำเนินการของสคริปต์ที่อาจสับสน บล็อกการสร้างกระบวนการที่มาจากคำสั่ง PSExec และ WMI ใช้การป้องกันขั้นสูงจากแรนซัมแวร์

การตรวจจับมัลแวร์

Microsoft Defender Antivirus ตรวจพบโปรแกรมดาวน์โหลด Qakbot การฝัง และลักษณะการทำงานเป็นมัลแวร์ต่อไปนี้:

TrojanDownloader:O97M/Qakbot Trojan:Win32/QBot Trojan:Win32/Qakbot TrojanSpy:Win32/Qakbot Behavior:Win32/Qakbot

ตรวจพบส่วนประกอบภัยคุกคาม Black Basta ดังต่อไปนี้:

ลักษณะการทำงาน:Win32/Basta Ransom:Win32/Basta โทรจัน:Win32/Basta

Microsoft Defender Antivirus ตรวจพบ Beacon ที่ทำงานอยู่ ในกระบวนการของเหยื่อดังต่อไปนี้:

Behavior:Win32/CobaltStrike Backdoor:Win64/CobaltStrike HackTool:Win64/CobaltStrike

ส่วนประกอบ Cobalt Strike เพิ่มเติมจะถูกตรวจพบดังต่อไปนี้:

TrojanDropper:PowerShell/Cobacis Trojan:Win64/TurtleLoader.CS การใช้ประโยชน์: Win32/ShellCode