บ็อตเน็ต ที่ใช้ Mirai ชื่อ Gayfemboy ได้กลายเป็นภัยคุกคามความปลอดภัยทางไซเบอร์ทั่วโลก โดยแพร่ระบาดไปยังอุปกรณ์มากกว่า 15,000 เครื่องทุกวัน ใช้ประโยชน์จากแนวทางปฏิบัติด้านความปลอดภัยที่อ่อนแอ ช่องโหว่ที่ทราบ และข้อบกพร่องที่สำคัญแบบซีโรเดย์ในเราเตอร์อุตสาหกรรม

ค้นพบโดย Chainxin X Lab บ็อตเน็ตกำหนดเป้าหมายไปที่อุปกรณ์ IoT และเราเตอร์อุตสาหกรรม รวมถึงที่ผลิตโดย Four-Faith, Huawei และ ASUS. นักวิจัยได้เชื่อมโยงการแพร่กระจายอย่างรวดเร็วกับการใช้ประโยชน์จาก CVE-2024-12856 ซึ่งเป็นช่องโหว่ที่ไม่รู้จักมาก่อน ในเราเตอร์ Four-Faith

ตัวดำเนินการของบอตเน็ตใช้เทคนิคขั้นสูง ใช้ประโยชน์จากการโจมตีแบบ brute-force บนรหัสผ่าน Telnet และปรับแต่งเอง การบรรจุ UPX เพื่อปกปิดน้ำหนักบรรทุก จากข้อมูลของ VulnCheck ช่องโหว่ที่เป็นศูนย์กลางของการโจมตีเหล่านี้ได้ถูกนำไปใช้อย่างแข็งขันตั้งแต่เดือนพฤศจิกายน 2024 ช่วยให้ผู้โจมตีสามารถรันคำสั่งระยะไกลและควบคุมอุปกรณ์ได้

ภัยคุกคามที่เพิ่มขึ้นแสดงให้เห็นถึงความเสี่ยงของอุปกรณ์ที่ไม่ได้รับการติดตั้งและแนวทางปฏิบัติด้านความปลอดภัยทางไซเบอร์ที่ไม่ดีในอุตสาหกรรม และระบบนิเวศ IoT

เราเตอร์ Four-Faith ช่องโหว่

ช่องโหว่ของเราเตอร์ Four-Faith ที่ระบุว่าเป็น CVE-2024-12856 เป็นข้อบกพร่องในการแทรกคำสั่งที่ช่วยให้ผู้โจมตีสามารถรันคำสั่งที่กำหนดเองผ่านจุดสิ้นสุด Apply.cgi ของเราเตอร์ได้

ต้องใช้ข้อมูลประจำตัวผู้ดูแลระบบเริ่มต้นเพื่อเลี่ยงผ่านการรับรองความถูกต้องและเข้าควบคุมอุปกรณ์ VulnCheck อธิบายข้อบกพร่องนี้ว่าเป็น “ปัญหาที่ทำให้ผู้โจมตีสามารถเข้าถึงระยะไกลได้ ทำให้พวกเขาสามารถเปิดใช้เพย์โหลดที่เป็นอันตรายและขัดขวางระบบเป้าหมายได้”

การใช้ประโยชน์จากช่องโหว่นี้ส่งผลกระทบหลักต่อเราเตอร์รุ่น F3x24 และ F3x36 ซึ่ง โดยทั่วไปจะใช้ในสภาพแวดล้อมทางอุตสาหกรรม

Chainxin X Lab ค้นพบว่าบอตเน็ตไม่เพียงกำหนดเป้าหมายอุปกรณ์เหล่านี้ แต่ยังใช้ประโยชน์จากช่องโหว่ในเราเตอร์อื่นๆ ด้วย รวมถึงรุ่น Neterbit เพื่อขยายขอบเขตการเข้าถึง นอกจากนี้ ยังพบว่ามีการใช้ประโยชน์จากอุปกรณ์สมาร์ทโฮม เช่น อุปกรณ์จาก Vimar โดยใช้ช่องโหว่ที่ไม่รู้จักเพื่อเผยแพร่เพิ่มเติม

วิธีการเบื้องหลังการแพร่กระจาย

ตัวดำเนินการของบอทเน็ต Gayfemboy ใช้การผสมผสานระหว่างเทคนิคที่ได้รับการยอมรับและขั้นสูงเพื่อทำให้อุปกรณ์ติดไวรัสและบำรุงรักษาเครือข่ายของพวกเขา หนึ่งในวิธีการหลักคือการบังคับข้อมูลรับรอง Telnet แบบเดรัจฉาน

Telnet ซึ่งเป็นโปรโตคอลแบบเดิมที่ยังคงใช้กันอย่างแพร่หลายในอุปกรณ์ IoT จำนวนมาก มักจะไม่ปลอดภัยด้วยชื่อผู้ใช้และรหัสผ่านเริ่มต้น ทำให้เป็นจุดเริ่มต้นที่ง่ายสำหรับผู้โจมตี เมื่อถูกบุกรุก อุปกรณ์จะถูกจัดกลุ่มตามคุณลักษณะของฮาร์ดแวร์และควบคุมผ่านโครงสร้างพื้นฐาน command-and-control (C2)

อีกแง่มุมที่สำคัญของแนวทางของบอตเน็ตคือการใช้ UPX-packing ที่ปรับแต่งเอง UPX หรือ Ultimate Packer for Executables เป็นเครื่องมือบีบอัดที่ลดขนาดของไฟล์ปฏิบัติการ นักพัฒนามัลแวร์มักจะแก้ไขลายเซ็น UPX เพื่อหลบเลี่ยงการตรวจจับโดยซอฟต์แวร์ป้องกันไวรัส และผู้ดำเนินการ Gayfemboy ได้นำเทคนิคนี้ไปใช้อย่างได้ผล

บอตเน็ตยังอาศัยช่องโหว่ที่ทราบมากกว่า 20 รายการในอุปกรณ์ต่างๆ ตัวอย่างเช่น มันใช้ประโยชน์จาก CVE-2017-17215 ในเราเตอร์ Huawei และ CVE-2024-8957 ใน กล้อง Pan-tilt-zoom (PTZ) เพื่อประนีประนอมระบบ คลังแสงแห่งช่องโหว่นี้ เมื่อรวมกับความสามารถในการรวมช่องโหว่ใหม่ ๆ อย่างรวดเร็ว ทำให้ Gayfemboy เป็นหนึ่งในบอตเน็ตที่ปรับตัวได้และอันตรายที่สุดในการดำเนินงานในปัจจุบัน

พฤติกรรมการตอบโต้และเป้าหมายระดับโลก

บอทเน็ตแสดงท่าทีก้าวร้าวต่อนักวิจัย ในกรณีหนึ่ง Chainxin X Lab ลงทะเบียนโดเมนคำสั่งและการควบคุมที่ไม่ได้ใช้ซึ่งเชื่อมโยงกับบอตเน็ตเพื่อสังเกตกิจกรรมของมัน

เพื่อเป็นการตอบสนอง ผู้ดำเนินการ Gayfemboy ได้เปิดตัวการโจมตี DDoS โดยตรงกับโดเมนเหล่านี้ ซึ่งขัดขวางโครงสร้างพื้นฐานของนักวิจัย พฤติกรรมนี้แสดงให้เห็นถึงความซับซ้อนและความเกลียดชังของผู้ปฏิบัติงานบ็อตเน็ต

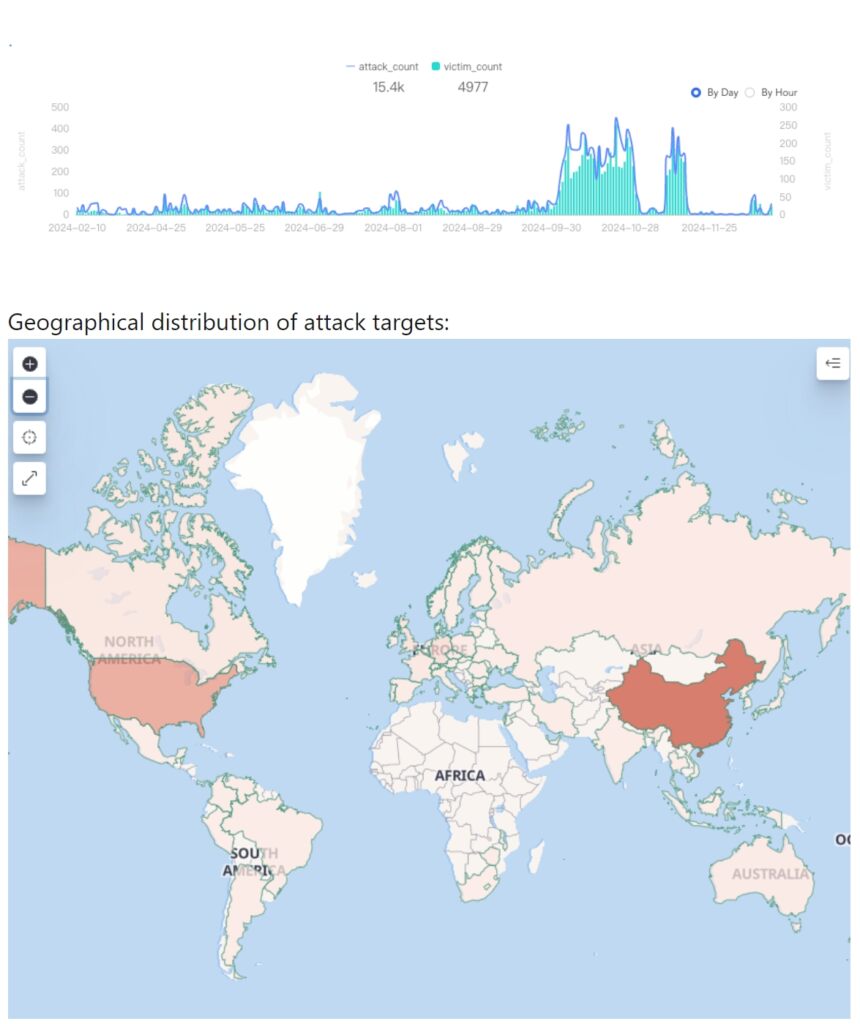

การกระจายตามภูมิศาสตร์ของการติดเชื้อครอบคลุมภูมิภาคหลัก ๆ รวมถึงจีน สหรัฐอเมริกา รัสเซีย ตุรกี และอิหร่าน บันทึกการโจมตีระบุว่าบอตเน็ตสามารถสร้างการรับส่งข้อมูล DDoS เกิน 100 Gbps ได้อย่างล้นหลามแม้แต่การป้องกันที่แข็งแกร่ง

รูปภาพ: Chainxin X Lab

รูปภาพ: Chainxin X Lab

แม้ว่าการโจมตีมักจะเกิดขึ้นเพียงช่วงสั้นๆ แต่กินเวลา 10 ถึง สิ่งเหล่านี้สามารถทำให้เกิดการหยุดชะงักครั้งใหญ่ภายใน 30 วินาที โดยเฉพาะอย่างยิ่งในภาคส่วนที่สำคัญ เช่น โทรคมนาคมและระบบอุตสาหกรรม

บทบาทของเราเตอร์ทางอุตสาหกรรมและอุปกรณ์ IoT

เราเตอร์ทางอุตสาหกรรม เช่นเดียวกับที่ผลิตโดย Four-Faith มีบทบาทสำคัญในการจัดการการรับส่งข้อมูลเครือข่ายและรับประกันการสื่อสารที่เชื่อถือได้ในภาคส่วนต่างๆ เช่น พลังงาน การผลิต และโลจิสติกส์

การใช้ประโยชน์จากอุปกรณ์เหล่านี้เน้นย้ำถึงปัญหาเร่งด่วนในการรักษาความปลอดภัยทางไซเบอร์: การขาดมาตรการรักษาความปลอดภัยที่แข็งแกร่งสำหรับอุปกรณ์ที่ใช้งานในสภาพแวดล้อมที่สำคัญ อุปกรณ์สมาร์ทโฮมแม้ว่าจะมีขนาดเล็กกว่า แต่ก็เป็นตัวแทนของหมวดหมู่ที่มีความเสี่ยงพอๆ กัน โดยผู้โจมตีใช้ประโยชน์จากความแพร่หลายของตนเพื่อขยายการดำเนินงานของตน

ดังที่ Chainxin X Lab ตั้งข้อสังเกตว่า”บ็อตเน็ตกำหนดเป้าหมายเอนทิตีที่แตกต่างกันหลายร้อยรายการในแต่ละวัน เป้าหมายการโจมตีกระจายไปทั่วโลก ครอบคลุมอุตสาหกรรมต่างๆ เป้าหมายการโจมตีหลักกระจุกตัวอยู่ในภูมิภาคต่างๆ เช่น จีน สหรัฐอเมริกา เยอรมนี สหราชอาณาจักร และสิงคโปร์”

กลยุทธ์การบรรเทาผลกระทบ

ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์เน้นย้ำถึงความสำคัญของการรักษาความปลอดภัย IoT และอุปกรณ์อุตสาหกรรมผ่านมาตรการเชิงรุก ซึ่งรวมถึงการอัปเดตเฟิร์มแวร์เป็นประจำ การแทนที่ข้อมูลประจำตัวเริ่มต้น และการใช้การแบ่งส่วนเครือข่ายเพื่อแยกอุปกรณ์ที่มีช่องโหว่ และตอบสนองต่อภัยคุกคามแบบเรียลไทม์

VulnCheck แนะนำให้ผู้ใช้ที่ได้รับผลกระทบใช้แพตช์ที่ผู้ผลิตจัดเตรียมไว้ให้ทันที หรือหากไม่พร้อมใช้งาน ให้ปิดการใช้งานอุปกรณ์ปลายทางที่เปิดเผย และใช้การควบคุมการเข้าถึงที่เข้มงวดมากขึ้น ผู้มีส่วนได้ส่วนเสียในอุตสาหกรรมจะต้องจัดลำดับความสำคัญ การรักษาความปลอดภัยเพื่อป้องกันการใช้ประโยชน์จากอุปกรณ์เหล่านี้เพิ่มเติม