ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์จาก Kaspersky ได้ระบุแรนซัมแวร์สายพันธุ์ใหม่ชื่อ ShrinkLocker ซึ่งใช้ Microsoft BitLocker เพื่อเข้ารหัสไฟล์ขององค์กรและขู่กรรโชกการชำระเงินจากองค์กรที่เป็นเหยื่อ มัลแวร์นี้ถูกตรวจพบในเม็กซิโก อินโดนีเซีย และจอร์แดน ซึ่งส่งผลกระทบต่อผู้ผลิตเหล็กและวัคซีน และหน่วยงานของรัฐ

กลไกทางเทคนิคและการตรวจจับ

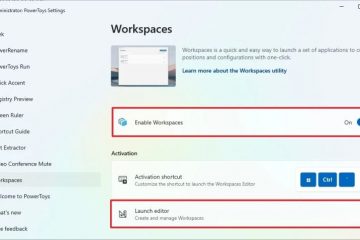

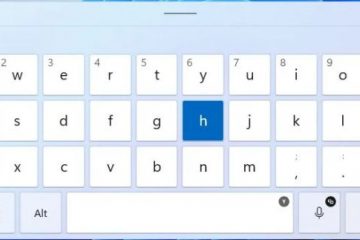

ShrinkLocker ใช้ VBScript เพื่อโต้ตอบกับ Windows Management Instrumentation ปรับแต่งการโจมตีสำหรับระบบปฏิบัติการ Microsoft เวอร์ชันต่างๆ รวมถึง Windows Server 2008 มัลแวร์ทำการปรับขนาดดิสก์บนไดรฟ์แบบคงที่ แก้ไขการแบ่งพาร์ติชันและการตั้งค่าการบูต เปิดใช้งาน BitLocker และเข้ารหัสที่เก็บข้อมูลของคอมพิวเตอร์ รายงานของ Kaspersky สรุปขั้นตอนโดยละเอียดสำหรับการตรวจจับและบล็อกตัวแปร ShrinkLocker

การโจมตี กระบวนการและผลกระทบ

เมื่อมีการเรียกใช้โค้ดบนเครื่องของเหยื่อ ShrinkLocker จะถูกปรับใช้ โดยจะเปลี่ยนป้ายกำกับพาร์ติชันเป็นอีเมลของผู้ขู่กรรโชก ซึ่งอำนวยความสะดวกในการติดต่อเหยื่อ คีย์ถอดรหัสจะถูกส่งไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตี หลังจากนั้น ShrinkLocker จะลบคีย์ในเครื่อง โดยลบตัวเลือกการกู้คืนและบันทึกของระบบ จากนั้นระบบที่ถูกบุกรุกจะถูกปิดลง โดยแสดงหน้าจอ BitLocker โดยระบุว่า “ไม่มีตัวเลือกการกู้คืน BitLocker อีกต่อไปบนพีซีของคุณ”

วิธีการโจมตีโดยละเอียด

ShrinkLocker ใช้ประโยชน์จากฟังก์ชันที่ส่งออกจากการเข้ารหัส DLL ADVAPI32.dll เช่น CryptAcquireContextA, CryptEncrypt และ CryptDecrypt เพื่อให้มั่นใจถึงความเข้ากันได้ในระบบปฏิบัติการเวอร์ชันต่างๆ มัลแวร์จัดเก็บ VBScript ไว้ที่ C:\ProgramData\Microsoft\Windows\Templates\ เป็น Disk.vbs ซึ่งมีฟังก์ชันในการแปลงสตริงเป็นไบนารี่โดยใช้ วัตถุ ADODB.Stream สคริปต์ตรวจสอบชื่อระบบปฏิบัติการสำหรับ “xp,” “2000,” “2003,” หรือ “vista” และยุติลงหากตรวจพบสิ่งใดสิ่งหนึ่งเหล่านี้

สคริปต์ดำเนินการปรับขนาดดิสก์โดยเฉพาะบนไดรฟ์แบบคงที่ (DriveType=3) และหลีกเลี่ยงไดรฟ์เครือข่ายเพื่อป้องกันการตรวจจับ สำหรับ Windows Server 2008 หรือ 2012 สคริปต์ใช้ diskpart เพื่อลดขนาดพาร์ติชันที่ไม่บูตลง 100 MB สร้างพาร์ติชันหลักใหม่ จัดรูปแบบและติดตั้งไฟล์บูตใหม่ มัลแวร์แก้ไขรายการรีจิสตรีเพื่อปิดใช้งานการเชื่อมต่อ RDP บังคับใช้การตรวจสอบสิทธิ์สมาร์ทการ์ด และกำหนดการตั้งค่า BitLocker โดยไม่ต้องใช้ชิป TPM ที่เข้ากันได้

การเข้ารหัสและการสื่อสาร

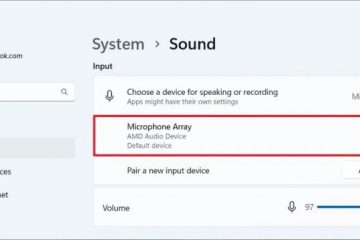

ShrinkLocker สร้างคีย์เข้ารหัส 64 อักขระโดยใช้การผสมตัวเลข ตัวอักษร และอักขระพิเศษแบบสุ่ม ซึ่งจากนั้นจะถูกแปลงเป็นสตริงที่ปลอดภัยสำหรับ BitLocker มัลแวร์ส่งคำขอ HTTP POST ที่มีข้อมูลเครื่องและรหัสผ่านที่สร้างขึ้นไปยังเซิร์ฟเวอร์ของผู้โจมตี โดยใช้โดเมน trycloudflare.com เพื่อทำให้สับสน สคริปต์จะล้างบันทึก Windows PowerShell และ Microsoft-Windows-PowerShell/Operational เปิดไฟร์วอลล์ระบบ และลบกฎไฟร์วอลล์ทั้งหมด

มาตรการป้องกัน

Kaspersky แนะนำให้องค์กรต่างๆ จำกัดสิทธิ์ของผู้ใช้เพื่อป้องกันการเปิดใช้งานคุณสมบัติการเข้ารหัสหรือแก้ไขรีจิสตรีคีย์ สำหรับผู้ที่ใช้ BitLocker การใช้รหัสผ่านที่รัดกุมและจัดเก็บคีย์การกู้คืนอย่างปลอดภัยเป็นสิ่งสำคัญ แนะนำให้ตรวจสอบเหตุการณ์การดำเนินการ VBScript และ PowerShell การบันทึกกิจกรรมของระบบที่สำคัญไปยังพื้นที่เก็บข้อมูลภายนอก และแนะนำให้สำรองข้อมูลระบบและไฟล์แบบออฟไลน์บ่อยครั้ง การทดสอบการสำรองข้อมูลทำให้มั่นใจได้ว่าสามารถกู้คืนได้ในกรณีที่มีการโจมตีแรนซัมแวร์หรือเหตุการณ์ด้านความปลอดภัยอื่นๆ