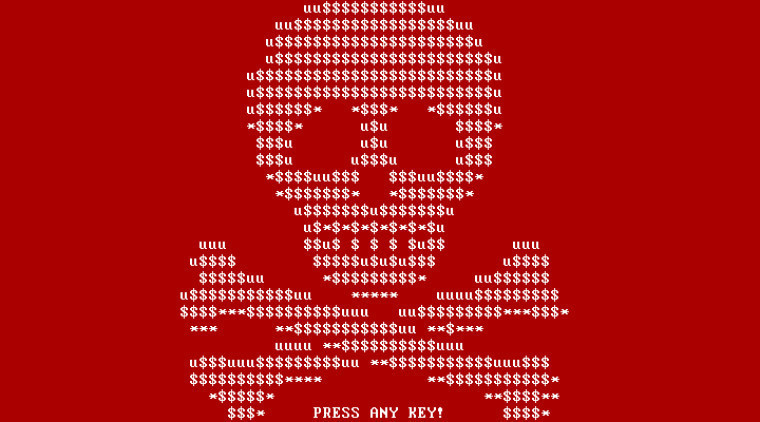

แคมเปญแรนซัมแวร์ที่ซับซ้อนกำหนดเป้าหมายไปที่ผู้ดูแลระบบ Windows โดยใช้ไซต์ดาวน์โหลดปลอมสำหรับโปรแกรมอรรถประโยชน์ยอดนิยม Putty และ WinSCP โปรแกรมอรรถประโยชน์เหล่านี้ซึ่งจำเป็นสำหรับการถ่ายโอนไฟล์อย่างปลอดภัยและการเข้าถึงระยะไกล ได้รับการส่งเสริมผ่านเครื่องมือค้นหา ทำให้เป็นเป้าหมายหลักสำหรับอาชญากรไซเบอร์ที่มีเป้าหมายที่จะแทรกซึมและประนีประนอมเครือข่ายทั้งหมด

การใช้เครื่องมือค้นหาเพื่อกระจายมัลแวร์ได้กลายเป็น แพร่หลายมากขึ้น โดยมีผู้คุกคามจำนวนมากใช้ประโยชน์จากวิธีนี้เพื่อกำหนดเป้าหมายซอฟต์แวร์ยอดนิยม

การพิมพ์ผิดและโดเมนปลอม

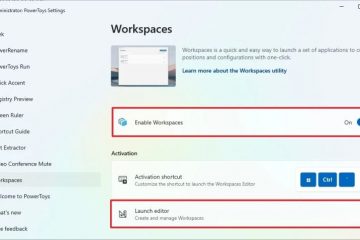

ตามรายงานของ Rapid7 แคมเปญนี้เกี่ยวข้องกับ โฆษณาเครื่องมือค้นหาที่ปรากฏขึ้นเมื่อผู้ใช้ค้นหา”ดาวน์โหลด WinSCP”หรือ”ดาวน์โหลด Putty”โฆษณาเหล่านี้นำผู้ใช้ไปยังโดเมนที่พิมพ์ผิด เช่น puutty.org, wnscp[.]net และ vvinscp[.]net โดเมนเหล่านี้เลียนแบบไซต์ที่ถูกต้องสำหรับ WinSCP (winscp.net) และไซต์ที่ไม่เกี่ยวข้องสำหรับ PuTTY (putty.org) ซึ่งมักเข้าใจผิดว่าเป็นไซต์อย่างเป็นทางการ เว็บไซต์ PuTTY ของแท้ โฮสต์อยู่ที่นี่จริงๆ

เป็นอันตราย การดาวน์โหลดและการโหลด DLL ด้านข้าง

ไซต์ปลอมมีลิงก์ดาวน์โหลดที่เปลี่ยนเส้นทางผู้ใช้ไปยังไซต์ที่ถูกต้องหรือส่งไฟล์ ZIP จากเซิร์ฟเวอร์ของผู้แสดงภัยคุกคาม ขึ้นอยู่กับแหล่งอ้างอิง ไฟล์ ZIP ประกอบด้วยไฟล์ Setup.exe, ไฟล์ปฏิบัติการ Python สำหรับ Windows ที่ถูกเปลี่ยนชื่อ (pythonw.exe) และไฟล์ python311.dll ที่เป็นอันตราย เมื่อดำเนินการ pythonw.exe ที่ถูกต้องตามกฎหมายจะพยายามโหลด python311.dll อย่างไรก็ตาม ผู้คุกคามได้แทนที่ DLL นี้ด้วยเวอร์ชันที่เป็นอันตรายซึ่งจะถูกโหลดแทน ซึ่งเป็นเทคนิคที่เรียกว่า DLL Sideloading ในที่สุดกระบวนการนี้จะติดตั้งชุดเครื่องมือหลังการแสวงหาผลประโยชน์ของ Sliver ซึ่งโดยทั่วไปใช้สำหรับการเข้าถึงเครือข่ายองค์กรครั้งแรก

การใช้งานเพย์โหลดเพิ่มเติม

การตรวจสอบของ Rapid7 เผยให้เห็นว่าชุดเครื่องมือ Sliver จะถูกนำมาใช้เพื่อปรับใช้เพย์โหลดที่เป็นอันตรายเพิ่มเติม รวมถึงบีคอน Cobalt Strike เครื่องมือเหล่านี้ช่วยให้ผู้โจมตีสามารถเจาะข้อมูลและพยายามปรับใช้ตัวเข้ารหัสแรนซัมแวร์ได้ แม้ว่า Rapid7 จะไม่เปิดเผยรายละเอียดที่ครอบคลุมเกี่ยวกับแรนซัมแวร์ที่ใช้ แต่กลยุทธ์ที่สังเกตได้นั้นชวนให้นึกถึงแคมเปญที่เกี่ยวข้องกับแรนซัมแวร์ BlackCat/ALPHV ที่เลิกใช้งานไปแล้ว ในเหตุการณ์หนึ่ง ผู้คุกคามใช้ยูทิลิตี้สำรองข้อมูล Restic เพื่อขโมยข้อมูลก่อนที่จะพยายามปรับใช้แรนซัมแวร์ ซึ่งในที่สุดก็ถูกขัดขวาง

รายละเอียดเพิ่มเติมเกี่ยวกับแคมเปญแรนซัมแวร์

Rapid7 สังเกตว่าแคมเปญส่งผลกระทบอย่างไม่สมสัดส่วนกับสมาชิกของทีมไอที ซึ่งมีแนวโน้มมากที่สุดที่จะดาวน์โหลดไฟล์โทรจันในขณะที่ค้นหาเวอร์ชันที่ถูกต้องตามกฎหมาย ห่วงโซ่การติดไวรัสมักเริ่มต้นหลังจากที่ผู้ใช้ค้นหาวลีเช่น”ดาวน์โหลด winscp”หรือ”ดาวน์โหลด putty”บนเครื่องมือค้นหาเช่น Bing ของ Microsoft การติดไวรัสเริ่มต้นหลังจากที่ผู้ใช้ดาวน์โหลดและแตกเนื้อหาของไฟล์ zip และดำเนินการ setup.exe ซึ่งเป็นสำเนาเปลี่ยนชื่อของ pythonw.exe ซึ่งเป็นหน้าต่างคอนโซล Python ที่ถูกซ่อนไว้ซึ่งสามารถเรียกใช้งานได้

เพย์โหลดหลัก ที่มีอยู่ภายใน python311.dll เป็นไฟล์บีบอัดที่เข้ารหัสและรวมอยู่ในส่วนทรัพยากรของ DLL ในระหว่างการดำเนินการ ไฟล์เก็บถาวรนี้จะถูกคลายแพ็กเพื่อดำเนินการกระบวนการย่อยสองกระบวนการ สคริปต์ systemd.py ซึ่งดำเนินการผ่าน pythonw.exe จะถอดรหัสและเรียกใช้สคริปต์ Python ตัวที่สอง จากนั้นทำการถอดรหัสและการฉีด DLL แบบสะท้อนแสงของสัญญาณ Sliver การแทรก DLL แบบสะท้อนคือกระบวนการโหลดไลบรารีลงในกระบวนการโดยตรงจากหน่วยความจำ แทนที่จะโหลดจากดิสก์

ผู้แสดงภัยคุกคามดำเนินการอย่างรวดเร็ว

Rapid7 กล่าวว่าภัยคุกคาม นักแสดงดำเนินการอย่างรวดเร็วเมื่อติดต่อกับสัญญาณ Sliver ได้สำเร็จ ดาวน์โหลดเพย์โหลดเพิ่มเติม รวมถึงสัญญาณ Cobalt Strike จากนั้น การเข้าถึงจะใช้เพื่อสร้างความคงอยู่ผ่านงานที่กำหนดเวลาไว้และบริการที่สร้างขึ้นใหม่หลังจากทำ pivot ผ่าน SMB ในเหตุการณ์ล่าสุด Rapid7 สังเกตเห็นผู้ดำเนินการภัยคุกคามพยายามขโมยข้อมูลโดยใช้ยูทิลิตี้สำรองข้อมูล Restic จากนั้นจึงปรับใช้แรนซัมแวร์ ซึ่งเป็นความพยายามที่ถูกบล็อกในที่สุดระหว่างการดำเนินการ

เทคนิค กลยุทธ์ และขั้นตอนที่เกี่ยวข้อง ( TTP) ที่ Rapid7 สังเกตนั้นชวนให้นึกถึงแคมเปญ BlackCat/ALPHV ที่ผ่านมาตามที่รายงานโดย Trend Micro เมื่อปีที่แล้ว Rapid7 แนะนำให้ตรวจสอบแหล่งดาวน์โหลดของซอฟต์แวร์ที่มีให้ใช้งานฟรี ตรวจสอบว่าแฮชของไฟล์ที่ดาวน์โหลดตรงกับไฟล์ที่ได้รับจากผู้จัดจำหน่ายอย่างเป็นทางการ และมีลายเซ็นที่ถูกต้องและเกี่ยวข้อง คำขอ DNS สำหรับการเรียงสับเปลี่ยนของโดเมนที่รู้จักสามารถบล็อกได้ในเชิงรุกหรือสามารถเปลี่ยนเส้นทางคำขอไปยัง DNS sinkhole ได้

Rapid7 ยังสังเกตเห็นว่าผู้ใช้ที่ได้รับผลกระทบนั้นเป็นสมาชิกของทีมเทคโนโลยีสารสนเทศ (IT) อย่างไม่สมส่วนซึ่งมีแนวโน้มมากกว่า เพื่อดาวน์โหลดตัวติดตั้งสำหรับยูทิลิตี้เช่น PuTTY และ WinSCP สำหรับการอัพเดตหรือการตั้งค่า เมื่อบัญชีของสมาชิกไอทีถูกบุกรุก ผู้คุกคามจะได้รับการตั้งหลักด้วยสิทธิพิเศษระดับสูง ซึ่งขัดขวางการวิเคราะห์โดยการผสมผสานการกระทำของพวกเขา