สำนักงานรักษาความปลอดภัยด้านความปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐาน (CISA) พร้อมกับสำนักงานสืบสวนกลางแห่งสหพันธรัฐ (FBI) มี Androxgh0st . มัลแวร์ได้รับการรายงานเพื่อกำหนดเป้าหมายการขโมยข้อมูลรับรองจากบริการคลาวด์เช่น Amazon Web Services (AWS) และ Microsoft โดยเฉพาะซึ่งช่วยอำนวยความสะดวกในการส่งมอบที่เป็นอันตรายเพิ่มเติม Lacework Labs เริ่มต้นกิจกรรมมัลแวร์ในปี 2565 และ ตั้งแต่นั้นมามันเป็นความกังวลที่เพิ่มขึ้นในชุมชนความปลอดภัยทางไซเบอร์

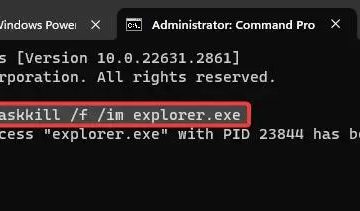

บอตเน็ตที่ดำเนินการโดย Androxgh0ST ใช้ประโยชน์จากเว็บไซต์และเซิร์ฟเวอร์ที่ใช้ PHPUNIT เวอร์ชันที่ล้าสมัยเฟรมเวิร์ก PHP และเว็บเซิร์ฟเวอร์ Apache ผู้โจมตีใช้ประโยชน์จากช่องโหว่การดำเนินการรหัสระยะไกลที่รู้จัก (RCE) เช่น cve-2017-9841 เชื่อมโยงกับ phpunit , CVE-2021-41773 in Apache HTTP Server, and cve-2018-15133 พบได้ภายในกรอบ Laravel

วิธีการทำงานของ Androxgh0S

Androxgh0st เขียนด้วย Python ดำเนินการโจมตีโดยการล่าสัตว์สำหรับไฟล์. ENV ซึ่งมักจะจัดเก็บข้อมูลการกำหนดค่าที่ละเอียดอ่อนรวมถึงข้อมูลรับรองที่มีความอ่อนไหวสูงสำหรับบริการบนคลาวด์เช่น AWS, Microsoft Office 365, SendGrid และ Twilio within the Laravel web application framework. หลังจากจี้รายละเอียดเหล่านี้ผู้โจมตีสามารถปรับใช้เชลล์เว็บซึ่งอนุญาตให้พวกเขายืนยันการเข้าถึงฐานข้อมูลแบ็คดอร์และใช้ข้อมูลรับรองเหล่านี้สำหรับแคมเปญสแปมหรือกิจกรรมที่เป็นอันตรายเพิ่มเติม

มัลแวร์ยังแสดงให้เห็นถึงเครื่องมือที่ซับซ้อนของเครื่องมือที่สามารถใช้ประโยชน์จากการใช้งานโปรโตคอลการถ่ายโอนจดหมายง่าย ๆ (SMTP) สำหรับข้อมูลรับรองและ API ที่เปิดเผย นักวิจารณ์ทราบว่าข้อมูลรับรอง Twilio และ SendGrid ที่ถูกบุกรุกอาจเป็นอันตรายโดยเฉพาะอย่างยิ่งเนื่องจากพวกเขาเปิดใช้งานนักแสดงภัยคุกคามในการดำเนินการแคมเปญสแปมภายใต้หน้ากากของ บริษัท ที่มีชื่อเสียงเหล่านี้

มาตรการบรรเทาผลกระทบที่แนะนำ

In response to the escalating threat, the FBI and CISA advise a number of countermeasures. ในหมู่คนเหล่านี้คือการบำรุงรักษาระบบปฏิบัติการซอฟต์แวร์และเฟิร์มแวร์ในปัจจุบันโดยเฉพาะอย่างยิ่งทำให้แน่ใจว่าเซิร์ฟเวอร์ Apache ไม่ได้ใช้เวอร์ชันที่ถูกบุกรุกเช่น 2.4.49 หรือ 2.4.50 เอเจนซี่ยังเน้นย้ำถึงความจำเป็นของการกำหนดค่าเริ่มต้นที่แข็งแกร่งโดยที่ URIS ทั้งหมดปฏิเสธคำขอตามค่าเริ่มต้นควบคู่ไปกับการสร้างความมั่นใจว่าแอปพลิเคชัน Laravel ไม่ได้มีความเสี่ยงในโหมดดีบักหรือทดสอบ

นอกจากนี้มันเป็นสิ่งสำคัญที่คลาวด์ be stored in.env files, and if they have been, they should immediately be revoked. เอเจนซี่ส่งเสริมการสแกนอย่างละเอียดสำหรับไฟล์ PHP ที่ไม่รู้จักโดยเฉพาะอย่างยิ่งภายในไดเรกทอรีรากหรือโฟลเดอร์เฉพาะเช่น/ผู้ขาย/phpunit/phpunit/src/util/php การประนีประนอม

CISA ได้อัปเดตแคตตาล็อกช่องโหว่ที่เป็นที่รู้จักเพื่อรวมช่องโหว่ CVE-2018-15133 หลังจากยืนยันว่ามันถูกใช้ประโยชน์จากอาชญากรไซเบอร์อย่างแข็งขัน Federal agencies have been given directives to fortify their systems against these attacks by a stipulated deadline, underscoring the importance of this cyber threat. ด้วยความระมัดระวังอย่างต่อเนื่องและการยึดมั่นในแนวทางปฏิบัติที่แนะนำผู้พิทักษ์เครือข่ายสามารถเสริมสร้างการป้องกันไซเบอร์ของพวกเขากับความท้าทายที่เกิดขึ้นใหม่ที่นำเสนอโดยมัลแวร์ Androxgh0st