Ändra ditt Microsoft-eller Azure-kontolösenord kanske inte säkra din Windows PC från fjärråtkomst så helt som du kan förvänta dig. A peculiar behavior within Windows’ Remote Desktop Protocol (RDP) – the technology allowing users to control a PC remotely – means that even after you’ve updated your credentials, an old, revoked password can often still be used to log into your Maskin fjärr. Ett avsiktligt designelement, inte en säkerhetssårbarhet som den planerar att ta itu med.

roten till problemet ligger i hur Windows hanterar autentisering för RDP-sessioner kopplade till Microsoft eller Azure-konton. After successfully verifying credentials online the first time, Windows stores a cryptographically secured copy locally.

For many subsequent RDP login attempts, the system checks the entered password against Denna lokala cache. Om den matchar en tidigare giltig, cachad referens-till och med en som sedan har återkallats online-beviljas åtkomst, effektivt sidestegning av nuvarande lösenordskontroller, multifaktorautentiseringsuppmaningar och annan molnbaserad tillgångspolicy.

en fråga om förtroende och säkerhet

oberoende säkerhetsforskare. Microsoft Security Response Center tidigare i april. Wade framhöll att gamla lösenord kan förbli funktionella på obestämd tid för RDP-åtkomst, potentiellt till och med från helt nya enheter som förbinder på distans, utan att generera några varningar från standardsäkerhetsprogramvara. Wade betonade den universella förväntningen att en lösenordsförändring omedelbart ogiltigförklarar den gamla referensen. “People trust that changing their password will cut off unauthorized access… It’s the first thing anyone does after suspecting compromise,”he wrote, adding, “The result? Millions of users—at home, in small businesses, or hybrid work setups—are unknowingly at risk.”

He also noted instances where multiple older passwords might work while newer ones fail, adding to the unpredictability. Wade varnade detta skapar en”tyst, avlägsen bakdörr i alla system där lösenordet någonsin cache.”

Microsofts position och svar

Microsofts officiella förklaringscentra för användbarhet under nätverksavbrott. Företaget uppgav att den lokala cachemekanismen är”ett designbeslut för att säkerställa att minst ett användarkonto alltid har möjlighet att logga in oavsett hur länge ett system har varit offline.”Eftersom det ser detta som avsedd funktionalitet, informerade Microsoft Wade att det inte uppfyller baren för en säkerhetssårbarhet.

Företaget avslöjade också att frågan tidigare hade rapporterats, om vi har fastställt att detta är en fråga som redan har rapporterats till oss av en annan forskare i augusti 2023, så detta fall är inte berättigat för en utdelning.”Medan en kodändring ursprungligen övervägdes, avvisades den i slutändan på grund av oro för att den”kunde bryta kompatibilitet med funktionalitet som används av många applikationer.”

Expertvyer och begränsad begränsning

Säkerhetspersonal ser denna motivering med oro. Will Dormann, en senior sårbarhetsanalytiker på AnalyGence, sa till ARS Technica,”Det är inte vettigt ur ett säkerhetsperspektiv… om jag är en sysadmin, skulle jag förvänta mig att det ögonblick jag ändrar lösenordet för ett konto, då är det att kontot inte kan användas någonstans. Men detta är inte fallet.”

det mest citerade risken innebär att det är scenarier där en microSoft har varit en micro-konto har inte varit fallet; En angripare, även om den är inlåst från onlinekontot efter en återställning av lösenord, kan behålla ihållande RDP-åtkomst till användarens Windows-maskin med det gamla, komprometterade lösenordet.

Efter Wades rapport uppdaterade Microsoft sin Online-dokumentation som täcker Windows Logon-scenarier . En ny försiktighetsanteckning lades till: “När en användare utför en lokal inloggning verifieras deras referenser lokalt mot en cachad kopia innan den är autentiserad med en identitetsleverantör över nätverket… om användaren ändrar sitt lösenord i molnet, är Cached Verifier inte uppdaterad, vilket innebär att de fortfarande kan komma åt sin lokala maskin med deras gamla lösenord.”

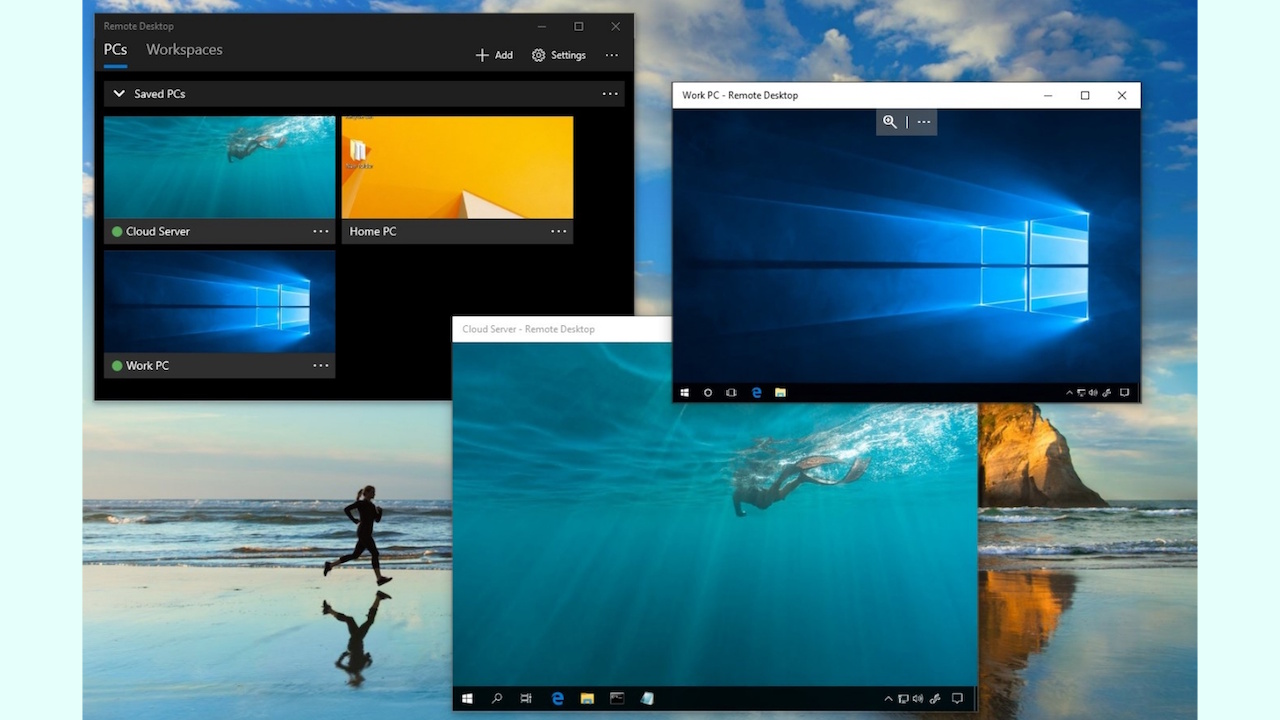

Men denna uppdatering erbjuder inte lite praktik för att öva på denna specifika Vector. Dormann föreslog att den mest direkta begränsningen som för närvarande är tillgänglig är att rekonfigurera RDP-inställningar för att autentisera endast traditionella, lokalt hanterade Windows-användarkonton och lösenord, och därmed undvika Microsoft/Azure-kontointegration och dess tillhörande cache-beteende för RDP-inloggningar.”Remote Desktop Connection”-klienten, ett verktyg integrerat i Windows i årtionden. Det är viktigt att inte förvirra detta inbyggda verktyg med den separata”Remote Desktop App”distribuerad via Microsoft Store. Som tillkännagavs i mars 2025 går Microsoft att gå i pension den specifika butiksappen den 27 maj 2025 och rådgivar sina användare som ansluter till molntjänster som Windows 365 eller Azure Virtual Desktop för att övergå till den nyare”Windows-appen”. Denna app-pension är separat från och ändrar inte funktionaliteten eller lösenordscachebeteendet för det traditionella verktyget”Remote Desktop Connection”.