uppdatering: 21 juli 2025, 10:12 CEST -Microsoft har nu släppt säkerhetsuppdateringar för att hantera den kritiska SharePoint-sårbarheten CVE-2025-53770. Enligt dess Uppdaterad vägledning , Patches finns nu tillgängligt> 2019 . En uppdatering för SharePoint 2016 är fortfarande under utveckling. Microsoft uppmanar kunderna på versioner som stöds att tillämpa de relevanta uppdateringarna omedelbart för att skydda sina system.

Microsoft har släppt säkerhetsuppdateringar som helt skyddar kunder som använder SharePoint-prenumerationsutgåva och SharePoint 2019 mot de risker som CVE-2025-53770 och CVE-2025-53771. Dessa sårbarheter gäller endast lokala SharePoint-servrar. Kunder ska ansöka…

-Security Response (@msftSecResponse) src=”https://winbuzzer.com/wp-content/uploads/2017/03/sharepoint-reuse-microsoft.jpg”>

en kritisk, ospatched zero-day sulnerability in microsofts on-premises sharopoint server är aktivt av hackare i hackare i hackare i en hackare attack. Felen, identifierad som CVE-2025-53770, har redan komprometterat amerikanska federala och statliga byråer, universitet och företag, ALLCALS mitigation vägledning , ingen säkerhet är men ändå tillgänglig. Sårbarheten gör det möjligt för obehaglig körning av fjärrkod, vilket lämnar tiotusentals servrar i riskzonen.

Detta gör det möjligt för angripare att installera bakdörrar och stjäla kryptografiska nycklar och ge dem full kontroll. Fel påverkar SharePoint Server 2016, 2019 och prenumerationsutgåva. Microsoft har bekräftat att SharePoint Online-kunder inte påverkas av denna sårbarhet.

Global Campaign Exploits Unpatched Flaw för att stjäla servernycklar

Den pågående kampanjen är inte distribuerar typisk skadlig malware. Istället använder angripare ett snyggt tillvägagångssätt för att få ihållande kontroll. Security firm Eye Security, which first detected the active exploitation, reported that attackers are planting a file named spinstall0.aspx on compromised servers.

The sole purpose of this backdoor is to extract the server’s cryptographic machine keys. Dessa nycklar är kritiska hemligheter som används av servern för att validera och dekryptera sessiondata. Som ögonsäkerhet noterade:”Detta var inte ditt typiska webbskal. Det fanns inga interaktiva kommandon, omvända skal eller kommando-och-kontrolllogik.”

Genom att stjäla dessa nycklar har angripare effektivt masteruppgifterna för SharePoint Farms statliga ledning. Detta gör det möjligt för dem att generera giltiga”__viewstate”nyttolaster och förvandla alla autentiserade begäran till en potentiell exekveringsvektor för fjärrkod, såsom beskrivs av säkerhetsforskare.

Denna åtkomstnivå är mycket mer ihållande än ett enkelt webbskal. Eye Security warns, “these keys allow attackers to impersonate users or services, even after the server is patched. So patching alone does not solve the issue…”, highlighting the need for immediate and thorough remediation.

A Variant of a Recently Patched Vulnerability

The current zero-day, CVE-2025-53770, is a variant of a previously avslöjade fel, CVE-2025-49706. Den sårbarheten var en del av en attackkedja som heter”ToolShell”, demonstrerades vid PWN2own-tävlingen i maj 2025 och därefter lappad av Microsoft i sin säkerhetsuppdatering i juli .

Hastigheten med vilken denna nolldag uppstod särskilt berör. Efter att Microsoft lappade de första”verktygsskal”-bristerna, utförde hotaktörer troligen en”patch diffing”-analys. Denna gemensamma teknik innebär att jämföra koden före patch och post-patch för att fastställa den exakta förändringen som gjorts av utvecklare.

Genom att identifiera fixarna kan angripare söka efter alternativa kodvägar eller logiska brister som uppnår samma resultat, vilket effektivt förbikopplar lappen. Denna snabba vapen understryker den sofistikerade karaktären av grupper som riktar sig till företagsprogramvara.

Händelsen fungerar som en skarp påminnelse om de säkerhetsutmaningar som organisationer som hanterar lokalt infrastruktur. Even with regular patching, as seen with a previous SharePoint exploit in late 2024, determined attackers can find and exploit new gaps in complex systems.

Microsoft Issues Urgent Mitigation as CISA Sets Deadline

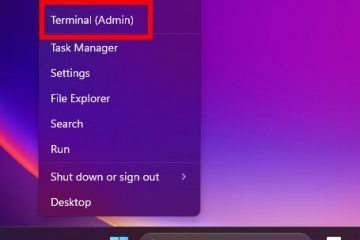

In response to the active attacks, Microsoft has publicerad Urgent Customer Guidance . Eftersom en patch ännu inte är klar, rekommenderar företaget administratörer att vidta omedelbara defensiva åtgärder. Det primära försvaret möjliggör Antimalware Scan-gränssnittet (AMSI).

Detta är avgörande eftersom det ger realtidssynlighet i skriptutförande. En AMSI-aktiverad antiviruslösning, som Microsoft Defender, kan inspektera innehållet i förfrågningar innan de behandlas av SharePoint, vilket blockerar exploaten. Detta räcker emellertid inte för redan kombinerade system.

Microsoft betonar att rotera ASP.NET-maskinnycklarna är ett kritiskt andra steg. Denna procedur genererar nya kryptografiska nycklar och ogiltigförklarar de gamla och låser effektivt angripare som redan har stulit dem. Efter nyckelrotation krävs en fullständig omstart av IIS-tjänster för att se till att de nya nycklarna laddas.

Den amerikanska cybersäkerheten och infrastrukturens säkerhetsbyrå (CISA) har lagt till CVE-2025-53770 till sin Known Exploited Vulnerabilities (KEV) catalog. The agency has issued a directive requiring all federal civilian agencies to apply Microsoft’s mitigations by July 21, 2025, signaling the severity of the threat.

This incident also brings to mind other security issues in the SharePoint ecosystem, such as the 2025 hijacking of a legacy Microsoft Stream domain that injected casino spam into SharePoint sites, further illustrating the platform’s large and varied attack yta.