En spridande cyberkampanj har riktat sig över 80 000 användarkonton över hundratals organisationer genom att förvandla ett offentligt tillgängligt cybersecurity-verktyg till ett vapen för storskaliga attacker. According to research from cybersecurity firm Proofpoint, the campaign, dubbed “UNK_SneakyStrike,”leverages a penetration testing framework to execute widespread password-spraying attacks against Microsoft Entra ID environments, resulting in multiple successful account takeovers.

The operation, which began in December 2024 and peaked in early January 2025, highlights a significant and evolving threat: the malicious use of legitimate Verktyg designade för säkerhetspersonal. Angriparna använder ett ramverk från GitHub som heter TeamFiltration , som skapades för att hjälpa säkerhetsteam att simulera intrång och testförsvar. I händerna på Unk_SneakyStrike-skådespelaren har det emellertid blivit en effektiv motor för kontokompromiss, som beskrivs i

infrastruktur, med hotaktörer som systematiskt roterar servrar över olika geografiska regioner-främst USA (42%), Irland (11%) och Storbritannien (8%)-för att starta vågor av lösenordssprutande försök. Denna teknik gör den skadliga trafiken betydligt svårare att blockera baserat på IP-adresser ensam. </p>

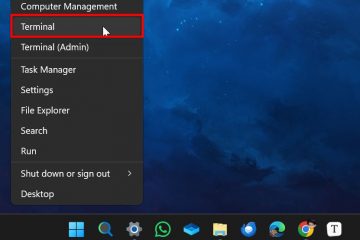

<p> Innan han startar lösenordssprayen använder angriparna TeamFiltration Tools uppräkningsfunktion för att verifiera förekomsten av användarkonton inom en målorganisation. According to Proofpoint’s analysis, this is accomplished by abusing the Microsoft Teams API via a “sacrificial”or disposable Office 365 account, allowing them to identify valid targets without raising immediate alarms.</p>

<p>The campaign’s activity is characterized by highly concentrated bursts of attacks against a single cloud tenant, followed by quiet periods lasting four to five days, likely a tactic to avoid detection by security monitoring systems.</p><div style=)

Ett verktyg vände vapen

TeamFiltration Framework föddes inte på ett skadligt verktyg. Enligt Ett blogginlägg av Creaters på TrustedSec, började det som ett internt projekt i januari 2021 innan de är offentliga utgivna på augusti. För att simulera moderna kontoövertagande scenarier.

dess funktioner inkluderar avancerad dataexfiltrering och förmågan att automatiskt rotera IP-adresser med hjälp av tjänster som FireProx, vilket gör det till ett potent, offentligt tillgängligt offensivt säkerhetsverktyg. Forskare identifierade aktiviteten genom att upptäcka en distinkt och föråldrad användaragentsträng hårdkodad i verktyget.

Ytterligare undersökning avslöjade att attackerna konsekvent riktade sig till en specifik lista över Microsoft OAuth-klient-ID. This method is used to obtain special “family refresh tokens”from Entra ID, which can then be exchanged for valid access tokens for other connected services like Outlook and OneDrive, dramatically expanding the attacker’s foothold from a single compromised account.

A Persistent and Evolving Threat

This campaign is the latest in a series of significant cyber events targeting the Microsoft Ekosystem, ofta involverar liknande tekniker. Det följer det stora brottet 2024 av den ryskstödda gruppen”Midnight Blizzard.”

Medan den första avslöjandet av överträdelsen fokuserade på kompromissen av verkställande e-postmeddelanden, avslöjade Microsoft senare i en Säkerhetsuppdatering Att intrånget var mycket svårare, med attacker och statliga tillgångar och stat. Denna incident, som Unk_SneakyStrike, förlitade sig också starkt på lösenordssprutattacker.

Vapen av säkerhetsverktyg är också ett återkommande tema. En rapport från 2022 detaljerade hur hotaktörer riktade Microsoft SQL-servrar med svaga lösenord för att installera bakdörrar med Cobalt Strike, ett annat populärt penetrationstestverktyg.

Senare, en separat kampanj såg en botnet-attack aktivt exploatering av Microsoft Dynamics 365 Customer Voice Enterprise Feedback-applikation för att lura användare och steal deras LOGINGITIER. Attacken utgör ett betydande hot mot det stora antalet organisationer globalt som förlitar sig på Microsoft 365 och Dynamics 365 för affärsverksamhet.

Denna trend att utnyttja automatiserade processer och autentiseringsgap accelererar, med en ny säkerhetstrender från RSA Security predicting a rise in AI-driven password spraying throughout 2025.

These advanced tools are designed to be stealthy; Eftersom Rapport från AHN Labs ASEC-grupp Noterade i Cobalt Strike-attackerna 2022 är målet att driva där du förväntas.”Eftersom fyren som får angriparens kommando och utför det skadliga beteendet inte finns i ett misstänkt minnesområde och istället fungerar i de normala modulen WWANMM.DLL, kan det kringgå minnesbaserad upptäckt.”

Uppkomsten av sofistikerade, offentligt tillgängliga verktyg som TeamFiltration har sänkt den barriären för att anmäla sig för att utföra Widesprid, effektiva attacker mot moln. När hotaktörer fortsätter att anta och förfina dessa metoder handlar utmaningen för försvarare inte längre bara om att blockera känd skadlig programvara utan om att upptäcka det subtila missbruket av legitima system och protokoll. fotfästen.

infrastruktur, med hotaktörer som systematiskt roterar servrar över olika geografiska regioner-främst USA (42%), Irland (11%) och Storbritannien (8%)-för att starta vågor av lösenordssprutande försök. Denna teknik gör den skadliga trafiken betydligt svårare att blockera baserat på IP-adresser ensam. </p>

<p> Innan han startar lösenordssprayen använder angriparna TeamFiltration Tools uppräkningsfunktion för att verifiera förekomsten av användarkonton inom en målorganisation. According to Proofpoint’s analysis, this is accomplished by abusing the Microsoft Teams API via a “sacrificial”or disposable Office 365 account, allowing them to identify valid targets without raising immediate alarms.</p>

<p>The campaign’s activity is characterized by highly concentrated bursts of attacks against a single cloud tenant, followed by quiet periods lasting four to five days, likely a tactic to avoid detection by security monitoring systems.</p><div style=)