Säkerhetsforskare säger att felkonfigurationer av Microsoft Windows Server har gjort att servrar utsätts för risker från DDoS-attacker (Distributed Denial of Service). Hittills har attacker setts riktade mot organisationer.

Enligt Black Lotus Labs har över 12 000 Windows-servrar som kör Microsoft Domain Controller med Active Directory (AD) utnyttjats för DDoS-attacker.

En av de största källorna till attackerna är Connectionless Lightweight Directory Access Protocol (CLDAP). Den utnyttjar User Datagram Protocol-paket för att verifiera användare när de loggar in i Active Directory.

Eftersom Windows Server har skickat ut ett enormt antal paket, har hotaktörer kunnat utveckla attacker.

Chad Davis, en forskare vid Black Lotus säger följande:

“När dessa domänkontrollanter inte exponeras för det öppna Internet (vilket är sant för de allra flesta av installationerna), är denna UDP-tjänst ofarlig. Men på det öppna Internet är alla UDP-tjänster sårbara för reflektion.”

Management

Det är värt att notera att CLDAP inte är ett nytt protokoll eftersom det har funnits sedan 2007 och använts som ett attackmått sedan dess.

Black Lotus ger följande råd för organisationer som kör CLDAP:

“Nätverksadministratörer: Överväg att inte exponera CLDAP-tjänsten (389/UDP) för det öppna Internet. Om exponering av CLDAP-tjänsten till det öppna Internet är absolut nödvändigt, försök att säkra och försvara systemet: På versioner av MS Server som stöder LDAP-ping på TCP LDAP-tjänsten, stäng av UDP-tjänsten och få tillgång till LDAP-ping via TCP. Om MS Server versionen stöder inte LDAP-ping på TCP, hastighetsbegränsa trafiken som genereras av 389/UDP-tjänsten för att förhindra användning i DDoS. Om MS Server-versionen inte stöder LDAP-ping på TCP, brandväggsåtkomst till porten så att endast din legitima klienter kan nå tjänsten Nätverksförsvarare: Genomför några åtgärder för att förhindra spoo matad IP-trafik, såsom Reverse Path Forwarding (RPF), antingen lös eller, om möjligt, strikt. För mer vägledning erbjuder MANRS-initiativet en djupgående diskussion om anti-spoofingriktlinjer och verkliga tillämpningar.”

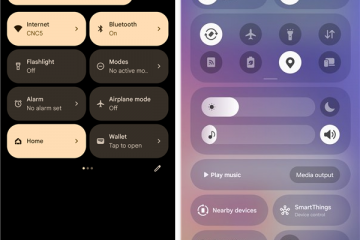

Dagens tips: Historikfunktionen i Windows Urklipp tillhandahåller funktionalitet över enhet, utrymme och tid, så att du kan kopiera på en dator och klistra in texten dagar senare på en annan dator. Alla av det är möjligt via Windows 10 urklippshanteraren, som låter dig visa, ta bort, fästa och rensa urklippshistorik när du vill.

I vår handledning visar vi dig hur du aktiverar funktionen, rensar urklippshistorik, och aktivera/inaktivera klippbordssynkronisering för att uppfylla dina preferenser. Du kan också skapa en tydlig genväg för urklipp för snabb borttagning av lagrat innehåll.