grupurile de hacking legate de rus exploatează o vulnerabilitate critică de zero în zilele zero în popularul utilitate de compresie a fișierelor Winrar, punând milioane de utilizatori în pericol. Defectul, identificat ca CVE-2025-8088, permite atacatorilor să execute cod rău intenționat pe sistemul unei ținte atunci când deschid un fișier de arhivă special conceput.

firma de securitate ESET a descoperit exploatările active în iulie 2025, atribuirea lor grupului romcom cybercrime . Dezvoltatorul lui Winrar are de când Lansat versiunea 7.13 pentru a plasa vulnerabilitatea . Cu toate acestea, aplicația nu se actualizează automat, necesitând utilizatorilor să instaleze manual rezolvarea.

incidentul evidențiază provocarea persistentă de securitate: atacatorii valorifică frecvent ciclurile de patching lente ale software-ului instalat pe scară largă. Lipsa unei caracteristici de actualizare automată în Winrar lărgește în mod semnificativ fereastra de oportunități pentru actori amenințători de a avea succes cu campaniile lor de phishing.

Vulnerabilitatea a fost detectată pentru prima dată în sălbăticie de către cercetătorii ESET la 18 iulie 2025, care au observat Activitate de fișier neobișnuită care indică o nouă exploatare . După ce au confirmat comportamentul, au dezvăluit în mod responsabil defectul dezvoltatorilor Winrar pe 24 iulie, o mișcare care a determinat un răspuns rapid.

doar șase zile mai târziu, pe 30 iulie, a fost emisă o versiune patch-uri. Defecțiunea este acum oficial urmărit în baza de date națională de vulnerabilitate ca CVE-2025-8088 . Descoperirea sa continuă o tendință tulburătoare a problemelor de securitate în arhiverul de fișiere omniprezent, care rămâne o țintă de mare valoare pentru ciberneticii.

Cum CVE-2025-8088 Path Traversal Flaw Works

la centrul său, CVE-2025-8088 este o direcție de transversal. Această clasă de defecte permite unui atacator să scrie fișiere în locații arbitrare de pe computerul unei victime, ocolind restricții standard de securitate. Atacul începe cu un e-mail de phishing care conține un fișier de arhivă rău intenționat.

Când un utilizator cu o versiune WinRAR vulnerabilă deschide acest fișier, exploatarea trântește aplicația în extragerea unui executabil rău intenționat într-un folder de sistem sensibil. Obiectivul principal este directorul de pornire Windows, o locație care asigură că programele rulează automat la autentificare.

În notele sale oficiale de eliberare, dezvoltatorul a confirmat mecanismul, afirmând: „Când extrage un fișier, versiunile anterioare ale WinRAR… pot fi păcălite să folosească o cale, definită într-o arhivă special elaborată, în loc de o cale specificată de utilizator.” Odată ce malware-ul va fi plantat în folderul de pornire, acesta va rula automat data viitoare când utilizatorul se conectează la Windows, ceea ce va duce la execuția codului de la distanță și oferind controlul atacatorului.

grupurile de hacking rusești conduc campanii de phishing

ESET a atribuit valul primar de atacuri ca romcom. Acest grup are un istoric de a valorifica zero zile pentru a implementa backdoors personalizate și a fura date. Potrivit cercetătorului Peter Strýček, „Aceste arhive au exploatat CVE-2025-8088 pentru a livra backdoors romcom. Romcom este un grup aliniat în Rusia.”

sofisticarea grupului este notabilă. Analiza ESET afirmă: „Prin exploatarea unei vulnerabilitate de zi zero anterior necunoscută în Winrar, grupul ROMCOM a arătat că este dispus să investească eforturi serioase și resurse în ciberperațiile sale.” În mod deranjant, Romcom nu este singur. Firma de securitate rusă Bi.Zone a raportat că un al doilea grup, cunoscut sub numele de Paper Werewolf sau Goffee, a fost găsit și exploatând CVE-2025-8088 în propriile campanii.

actualizare urgentă necesară, pe măsură ce istoria se repetă

Aceasta nu este prima dată când Winrar a fost în centrul unui incident de securitate major. Instrumentul are o istorie a vulnerabilităților critice care au fost exploatate activ în sălbăticie. În 2023, un alt defect, CVE-2023-38831, a fost utilizat de hackeri susținuți de stat din Rusia și China.

în același an, un bug separat, CVE-2023-40477, a permis, de asemenea, executarea codului la distanță pe sistemele afectate, necesitând un alt patch urgent. Aceste incidente repetate servesc ca o amintire accentuată a riscurilor asociate cu software-ul care nu este actualizat constant.

Nucleul problemei este rata lentă a actualizărilor manuale. Deoarece grupul de analiză a amenințărilor Google a comentat anterior despre exploatările Winrar, „… exploatarea în curs de desfășurare […]„ evidențiază faptul că exploatările pentru vulnerabilitățile cunoscute pot fi extrem de eficiente “, deoarece atacatorii folosesc rate lente de patching în avantajul lor.”Atacatorii înțeleg acest comportament al utilizatorului și construiesc campanii în jurul său, știind că un grup mare de ținte vulnerabile va persista luni întregi.

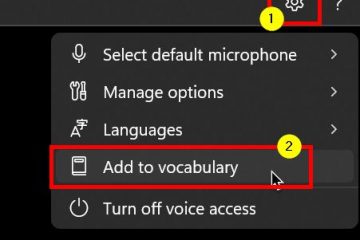

în timp ce Microsoft a introdus suport autohton pentru rar și alte formate de arhivă din cele mai recente construcții Windows 11, milioane de utilizatori pe sisteme mai vechi sau cei care preferă să rămână funcția Winrar. Toți utilizatorii sunt sfătuiți să descarce și să instaleze WinRAR 7.13 sau mai nou imediat.