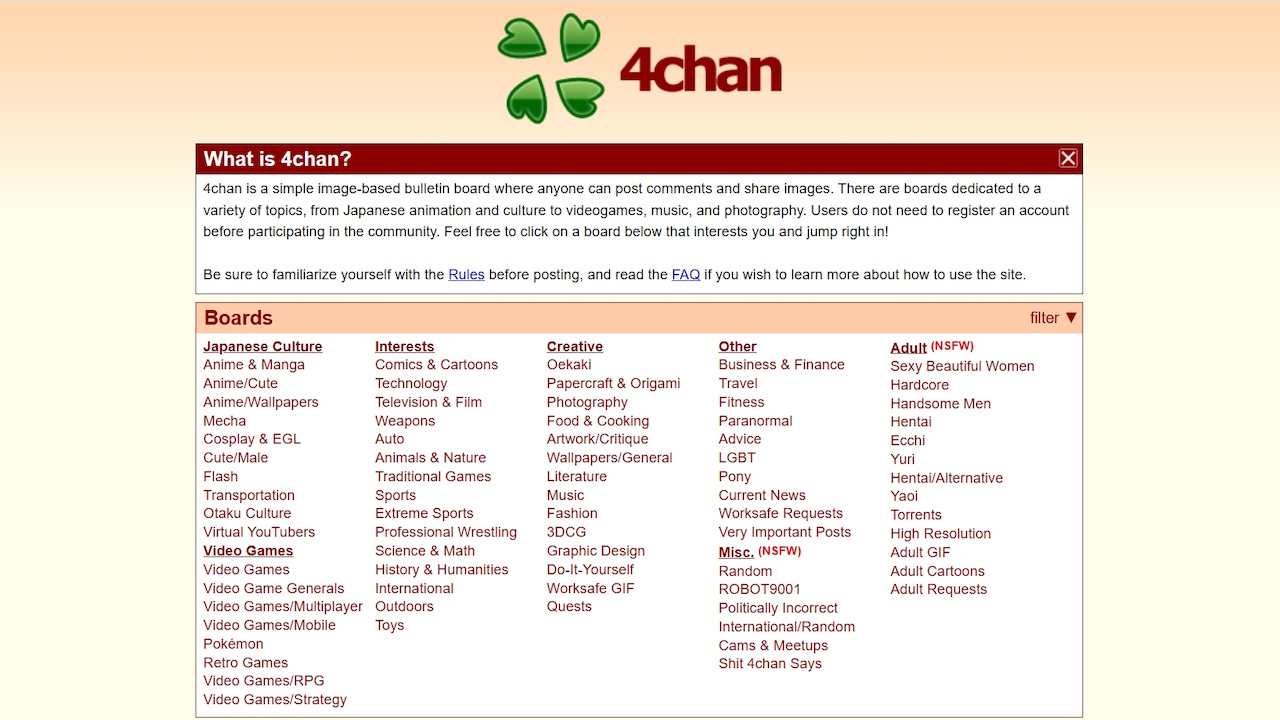

După ce a dispărut zece zile după o încălcare majoră de securitate, 4chan a pâlpâit la viață pe 25 aprilie. Întoarcerea infamului Imageboard a venit cu o explicație oficială pentru întrerupere: un eșec „catastrofal” înrădăcinat în întreținerea tehnică de lungă durată și agravată de presiuni financiare, permițând atacatorilor să exploateze un software sever depășit. Ca o consecință directă a vulnerabilităților expuse, site-ul a confirmat eliminarea permanentă a plăcii sale/f/(flash).

Exploatarea infrastructurii învechite

Intruziunea, care a început pe 14 aprilie, a implicat un hacker folosind o adresă IP din Marea Britanie, efectuând cu succes un interpretet veche de fantome href=”https://www.portnox.com/blog/security-analysis/ghostscripted-how-4chan-got-haunted-by-2012-tech/”target=”_ blank”> 2012 Versiunea ) prin intermediul manipulatei PDF și a încărcărilor inițiale pe forumuri, cum ar fi/sci/și/tg/, conform analizei inițiale și a inițialelor, iar 4chan-ul propriu.

GhostScript este o suită de software comună pentru procesarea fișierelor PostScript și PDF, adesea utilizate de site-uri web pentru a genera previzualizări ale imaginilor; Rularea unei astfel de versiuni vechi prezintă riscuri substanțiale de securitate.

Acest vector exploatat, combinat potențial cu versiuni php depășite, Funcții mysql depreciate și un subterană Freebsd 10.1 Sistem de operare Suppportat din 2016 , a acordat atacatorilor acces profund, inclusiv accesul shell sau controlul direct al liniei de comandă.

Acesta nu a fost un smash shell sau controlul direct al liniei de comandă; Un individ denumit „Chud”, presupus că a fost revendicat pe rivalul Soyjak.party Forum-un site populat de utilizatori de la 4Chan Banned/QA/Board și potențial motivat de tensiunile inter-bord aferente-pentru a fi deținut acces de peste un an. Hiroyuki Nishimura. Acest incident urmărește problemele anterioare de securitate, inclusiv un hack din 2014 care implică acreditări de moderator compromise.

ani de tulpină financiară și stagnare

într-o postare remarcabil de candidată, intitulată „Still standing“ published April 26th, 4chan management admitted the core issue was “simply not updating old operating systems and code in a timely fashion”.

They pointed to “insufficient skilled man-hours available to update our code and infrastructure”and being “starved of money for years by advertisers, payment providers, and service providers who had succumbed to external pressure campaigns”as Motivele care stau la baza.

Această situație răsună declarațiile publice ale proprietarului Nishimura care datează de ani; O postare pe blog din 2016, intitulată „Iarna este vine” a lamentat dificultățile financiare ale site-ului, cu nishimura stând”,„ Am reușit. Am dezvăluit Sincely Seaey “.

„ Am greșit. Fusese pe serverele îmbătrânite cumpărate second-hand de fondatorul Christopher Poole, până când noul hardware a fost achiziționat în cele din urmă la jumătatea anului 2024, un proces împiedicat de fonduri rare și vânzătorii care se fese de reputația site-ului. Migrația către această nouă infrastructură a fost încă incompletă atunci când s-a produs încălcarea.

datele moderatorului scurse, placa flash axată

Atacatorii au exfiltrat cantități semnificative de date, inclusiv codul sursă și tabelele de date care conțin informații despre moderator. Cercetătorul de cibersecuritate Kevin Beaumont a evaluat daunele pentru registru drept „destul de cuprinzător [compromis], inclusiv baze de date SQL, sursă și acces shell”.

rapoarte, inclusiv unul din hackreaders

rezistență în mijlocul controversei

în timpul timpului de jos, serverul încălcat a fost dezafectat și înlocuit, cu OS și software-ul actualizat. Încărcările PDF sunt suspendate temporar. Cea mai permanentă victime este/f/bord; 4Chan a declarat „Nu există o modalitate realistă de a preveni exploatările similare folosind fișiere.swf”.