Un grup de hackeri legat de China folosește o defecțiune Windows neremediată pentru a spiona diplomații europeni. Firmele de securitate au raportat că grupul, UNC6384, a vizat oficiali din Ungaria, Belgia și Serbia în ultimele luni.

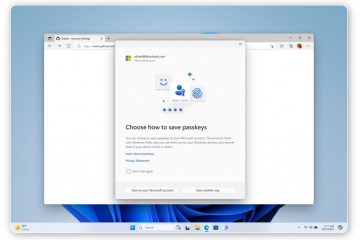

Campania exploatează o eroare zero-day (CVE-2025-9491) în fișierele de comandă rapidă Windows pentru a instala software-ul de spionaj PlugX.

Acest instrument oferă atacatorilor acces profund la fișiere sensibile de comunicații guvernamentale și furt de furt. misiune de spionaj cibernetic. În mod îngrijorător, Microsoft știe de defect din luna martie, dar nu a lansat încă un patch de securitate, lăsând în pericol o gamă largă de sisteme.

Be Unhpatched Windows. Armă

Be Unhpatched Windows. Armă

De luni de zile, o defecțiune critică în Windows a oferit o poartă de acces pentru hackeri sponsorizați de stat. Vulnerabilitatea, urmărită oficial ca CVE-2025-9491, este o denaturare a interfeței de utilizare în modul în care sistemul de operare procesează.LNK shortcut files. cod arbitrar atunci când un utilizator le vede pur și simplu în File Explorer, făcându-l un instrument puternic pentru accesul inițial, fără a necesita un clic.

Microsoft a fost informat despre defecțiune la începutul anului 2025. Cu toate acestea, compania lăsând vulnerabilitatea necorectă.

Această decizie a avut consecințe semnificative. Potrivit cercetătorilor de securitate, defectul nu este o exploatare de nișă. Cel puțin 11 grupuri distincte de hacking sponsorizate de stat l-au folosit în mod activ din martie 2025 pentru a implementa o varietate de încărcături utile de malware, făcându-l un instrument larg abuzat în arsenalul cibernetic la nivel de stat.

UNC6384: O campanie de spionaj susținută de stat chinez

Cercetătorii de la Arctic Wolf au

href=”https://arcticwolf.com/resources/blog/unc6384-weaponizes-zdi-can-25373-vulnerability-to-deploy-plugx/”target=”_blank”>a detaliat o campanie sofisticată care folosește acest defect exact, atribuindu-l unui actor de amenințare afiliat chinezi, cunoscut și sub numele de grup de amenințări afiliat chinezi, cunoscut și sub numele de grup de amenințări afiliat chinezi38. urmărit ca Mustang Panda, are o istorie de a viza entități diplomatice și guvernamentale. Din punct de vedere istoric, concentrarea sa s-a concentrat pe Asia de Sud-Est, făcând din această nouă campanie o extindere semnificativă a direcționării sale geografice.

Raportul companiei afirmă: „Arctic Wolf Labs evaluează cu mare încredere că această campanie este atribuită UNC6384, un actor de amenințare de spionaj cibernetic afiliat chinezi.”

Inclusiv țintele principale, diplomatice și observate pentru organismele europene de campanie împotriva activității guvernamentale confirmate și observate. entități din Ungaria, Belgia, Serbia, Italia și Țările de Jos.

Utilizarea programului malware PlugX, cunoscut și sub numele de Sogu sau Korplug, este un indicator puternic al originii grupului. Potrivit StrikeReady Labs, „Un adevăr de bază al infosecului, adesea trecut cu vederea, este că numai actorii amenințărilor CN folosesc setul de instrumente sogu/plugx/korplug pentru intruziunile live, cu rare excepții ale echipelor/cercetătorilor roșii care se joacă cu constructorii pe VT.”

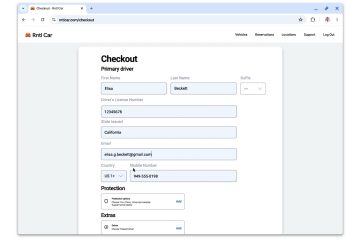

Cum funcționează atacul pe e-mail> Spywareishing

E-mailurile de spearphishing inițiază atacul, trimise direct personalului diplomatic. Aceste mesaje conțin fișiere.LNK rău intenționate deghizate în documente legitime, folosind teme precum „Agenda_Reuniunea 26 septembrie Bruxelles” sau „Atelierul JATEC privind achizițiile de apărare în timp de război”. Nalucile sunt alese cu grijă pentru relevanța țintelor, crescând probabilitatea de succes.

Odată ce victima deschide fișierul rău intenționat, o serie de comenzi sunt executate pe ascuns. Un script PowerShell ofuscat extrage o arhivă tar, care conține componentele de atac.

În această arhivă se află trei fișiere critice: un utilitar de imprimantă Canon legitim, semnat digital (cnmpaui.exe), un încărcător rău intenționat (cnmpaui.dll) și o încărcare criptată (cnmplog.dat). Apoi este utilizată o tehnică de încărcare laterală a DLL, care ajută malware-ul să evite detectarea, păcălind aplicația Canon legitimă să încarce DLL-ul rău intenționat.