Microsoft avertizează clienții întreprinderilor despre un val în creștere de atacuri cibernetice care vizează serviciul său Azure Blob Storage.

Într-un aviz detaliat publicat pe 20 octombrie, echipa Threat Intelligence a companiei a subliniat modul în care actorii amenințărilor exploatează în mod activ configurațiile greșite obișnuite, acreditările slabe și controalele de acces slabe pentru a fura datele corporative.

href=”https://www.microsoft.com/en-us/security/blog/2025/10/20/inside-the-attack-chain-threat-activity-targeting-azure-blob-storage/”target=”_blank”>alertă detaliază un lanț de atac sofisticat, de la recunoașterea inițială la exfiltrarea și distrugerea la scară largă a datelor. Citând rolul critic pe care îl joacă Blob Storage în gestionarea volumului de lucru masiv de date pentru AI și analiză, Microsoft îndeamnă administratorii să implementeze protocoale de securitate mai puternice pentru a atenua riscul în creștere.

O țintă de mare valoare pregătită pentru exploatare

Azure Blob Storage a devenit o piatră de temelie a infrastructurii moderne de cloud organizațiilor să gestioneze volume imense de date nestructurate.

Flexibilitatea sa îl face indispensabil pentru o serie de funcții critice, inclusiv stocarea modelelor de instruire AI, suportarea calculatoarelor de înaltă performanță (HPC), rularea de analize la scară largă, găzduirea media și gestionarea backup-urilor întreprinderii.

Din păcate, acest rol central îl face, de asemenea, o țintă principală pentru infractorii de mare impact. date.

Echipa Microsoft Threat Intelligence a explicat atacatorilor valoarea strategică a acestui serviciu. „Blob Storage, ca orice serviciu de date obiect, este o țintă de mare valoare pentru actorii amenințărilor, datorită rolului său critic în stocarea și gestionarea cantităților masive de date nestructurate la scară pe diverse sarcini de lucru.”

Echipa a mai observat că actorii amenințărilor nu sunt doar oportuniști, ci caută sistematic medii vulnerabile. Ei caută să compromită sistemele care fie găzduiesc conținut descărcabil, fie servesc ca depozite de date la scară largă, făcând Blob Storage un vector versatil pentru o gamă largă de atacuri.

Deconstruirea lanțului de atacuri în cloud

Calea de la sonda inițială la încălcarea majoră a datelor urmează un model bine definit, pe care Microsoft l-a înțeles pentru a-și ajuta adversarii. Atacul nu este un singur eveniment, ci un proces în mai multe etape care începe cu mult înainte ca orice date să fie furate.

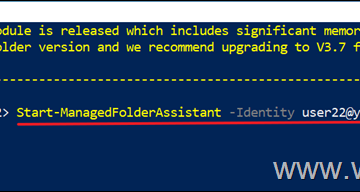

Atacatorii încep adesea cu o recunoaștere amplă, folosind instrumente automate pentru a căuta conturi de stocare cu puncte finale accesibile public sau nume previzibile. Ei pot folosi, de asemenea, modele de limbaj pentru a genera nume plauzibile de containere pentru o forțare brută mai eficientă.

Odată ce o potențială țintă este identificată, ei cercetează punctele slabe comune, cum ar fi cheile expuse pentru contul de stocare sau ssemnătură de acces acceptat (SAS) descoperite în depozitele de coduri publice.

După obținerea accesului inițial, accentul se mută către stabilirea persistenței. Un atacator poate să creeze noi roluri cu privilegii ridicate, să genereze jetoane SAS de lungă durată care funcționează ca uși din spate sau chiar să manipuleze politicile de acces la nivel de container pentru a permite accesul anonim.

De acolo, se pot deplasa lateral, potențial declanșând servicii în aval, cum ar fi Azure Functions sau Logic Apps, pentru a-și escalada în continuare privilegiile. Etapele finale pot implica coruperea datelor, ștergerea sau exfiltrarea pe scară largă, folosind adesea instrumente native Azure de încredere, cum ar fi AzCopy se îmbină cu traficul de rețea legitim și eludați detectarea.

Consecințele în lumea reală ale unor astfel de configurări greșite pot fi devastatoare. Într-un incident notabil din trecut, o firmă de software de recrutare a expus din greșeală aproape 26 de milioane de fișiere care conțineau CV-uri atunci când a lăsat un container Azure Blob Storage nesigurat în mod necorespunzător, un incident de mare profil care evidențiază riscurile

.

Acest tip de încălcare arată importanța critică a poziției de securitate pentru care Microsoft o susține acum.

Microsoft’s Blueprint for Defense: Tools and Best Practices

Pentru a contracara aceste amenințări în creștere, compania a subliniat o strategie de apărare cu mai multe straturi, centrată pe monitorizarea proactivă a securității și pe o componentă fundamentală de aderență la securitatea

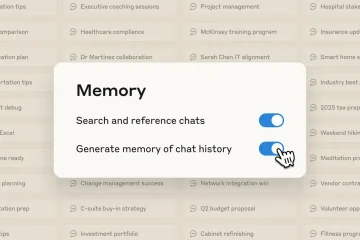

. a acestei strategii este Microsoft Defender for Storage, o soluție nativă în cloud concepută pentru a oferi un nivel suplimentar de informații de securitate.

Conform Microsoft, „Defender for Storage oferă un nivel suplimentar de informații de securitate care detectează încercări neobișnuite și potențial dăunătoare de a accesa sau exploata conturi de stocare.”

Defender for Storage oferă mai multe straturi de protecție, inclusiv programele malware, care pot fi configurate în două moduri de scanare. conform documentației oficiale.

Scanarea la încărcare oferă o analiză aproape în timp real a fișierelor noi sau modificate, verificându-le automat pentru amenințări pe măsură ce intră în sistem.

Pentru o securitate mai profundă și proactivă, scanarea la cerere permite administratorilor să scaneze datele existente, ceea ce este crucial pentru răspunsul la incident și pentru securizarea conductelor de date. Când este detectat malware, remedierea automată poate fi declanșată pentru a pune în carantină sau a șterge ușor blob-ul rău intenționat, blocând accesul și atenuând amenințarea.

Dincolo de implementarea unor instrumente specifice, compania a subliniat câteva bune practici esențiale pentru toți clienții întreprinderii. În primul rând, organizațiile trebuie să aplice riguros principiul cel mai mic privilegiu folosind controlul accesului bazat pe roluri (RBAC) al Azure.

Acest lucru asigură că, dacă un cont este compromis, capacitatea atacatorului de a provoca daune este sever limitată. Acordarea numai a permisiunilor necesare utilizatorilor și serviciilor este un pas fundamental în reducerea suprafeței de atac.

În al doilea rând, administratorii ar trebui să evite utilizarea token-urilor SAS nerestricționate și cu durată lungă de viață. Aceste jetoane pot oferi o ușă în spate permanentă dacă sunt compromise, ocolind alte controale bazate pe identitate.

Implementarea înregistrării și auditării complete este, de asemenea, esențială pentru detectarea și răspunsul rapid la incidente.

În sfârșit, Microsoft recomandă insistent restricționarea accesului la rețeaua publică la conturile de stocare ori de câte ori este posibil și aplicarea cerințelor de transfer securizat pentru a proteja datele în tranzit

B. Controalele fundamentale și menținând o vigilență constantă, organizațiile își pot reduce semnificativ riscul și își pot proteja mai bine datele critice din cloud împotriva compromisurilor.