O rețea botnet bazată pe Mirai numită Gayfemboy a devenit o amenințare globală pentru securitatea cibernetică, infectând peste 15.000 de dispozitive zilnic prin exploatând o combinație de practici de securitate slabe, vulnerabilități cunoscute și o defecțiune critică zero-day la routerele industriale.

Descoperit de Chainxin X Lab, rețeaua botnet vizează dispozitivele IoT și routerele industriale, inclusiv cele fabricate de Four-Faith, Huawei și ASUS. Cercetătorii au legat răspândirea rapidă a acesteia de exploatarea CVE-2024-12856, o vulnerabilitate necunoscută anterior. în routerele Four-Faith.

Operatorii rețelei bot folosesc tehnici avansate, valorificând atacurile cu forță brută pe Telnet parolele și pachetul UPX personalizat pentru a-și ascunde încărcăturile utile. Potrivit VulnCheck, vulnerabilitatea din centrul acestor atacuri a fost exploatată activ din noiembrie 2024, permițând atacatorilor să execute comenzi de la distanță și să preia controlul dispozitivelor.

Amenințarea tot mai mare arată riscurile dispozitivelor nepatchate și practicilor necorespunzătoare de securitate cibernetică industrială și ecosistemele IoT.

Vulnerabilitatea routerului Four-Faith

Vulnerabilitatea routerului Four-Faith, identificată ca CVE-2024-12856, este o eroare de injectare a comenzii care permite atacatorilor să execute comenzi arbitrare prin intermediul punctul final aplicat.cgi al routerului.

Se bazează pe acreditările administrative implicite pentru a ocoli autentificarea și pentru a obține controlul asupra dispozitivului. VulnCheck descrie defectul drept „o problemă care oferă atacatorilor acces de la distanță, permițându-le să lanseze încărcături utile rău intenționate și să perturbe sistemele vizate.”

Exploatarea acestei vulnerabilități a afectat în primul rând modelele de router F3x24 și F3x36, care sunt desfășurate în mod obișnuit în medii industriale

Chainxin X Lab a descoperit că botnetul nu vizează doar aceste dispozitive, ci și folosește vulnerabilitățile altor routere, inclusiv modelele Neterbit, pentru a-și extinde acoperirea. În plus, s-a observat că exploatează dispozitive inteligente de acasă, cum ar fi cele de la Vimar, folosind vulnerabilități necunoscute pentru a se propaga în continuare.

Metode. În spatele răspândirii

Operatorii rețelei botnet Gayfemboy folosesc o combinație de tehnici consacrate și avansate pentru a infecta dispozitivele și a-și menține rețeaua Metodele sunt forțarea brută a acreditărilor Telnet

Telnet, un protocol vechi încă utilizat pe scară largă în multe dispozitive IoT, este adesea lăsat nesecurizat cu nume de utilizator și parole implicite, oferind un punct de acces ușor pentru atacatori. Odată compromise, dispozitivele sunt grupate în funcție de caracteristicile lor hardware și controlate printr-o infrastructură comandă și control (C2).

Un alt aspect cheie al abordării rețelei bot este utilizarea de pachete UPX personalizate. UPX, sau Ultimate Packer for Executables, este un instrument de compresie care reduce dimensiunea fișierelor executabile. Dezvoltatorii de programe malware modifică adesea semnăturile UPX pentru a evita detectarea de către software-ul antivirus, iar operatorii Gayfemboy au implementat această tehnică cu mare efect.

De asemenea, rețeaua bot se bazează pe peste 20 de vulnerabilități cunoscute în diferite dispozitive. De exemplu, exploatează CVE-2017-17215 în routerele Huawei și CVE-2024-8957 în Camere Pan-tilt-zoom (PTZ) pentru a-și compromite sistemele. Acest arsenal de vulnerabilități, combinat cu capacitatea sa de a integra rapid noi exploatații, a făcut din Gayfemboy una dintre cele mai adaptive și periculoase rețele bot în funcțiune în prezent.

Comportament de răzbunare și ținte globale

Botnet-ul a arătat o atitudine agresivă față de cercetători. Într-un caz, Chainxin X Lab a înregistrat domenii de comandă și control neutilizate asociate rețelei bot pentru a-i observa activitatea.

Ca răspuns, operatorii Gayfemboy au lansat atacuri directe DDoS împotriva acestor domenii, perturbând infrastructura cercetătorilor. Acest comportament ilustrează sofisticarea și ostilitatea operatorilor rețelei botnet.

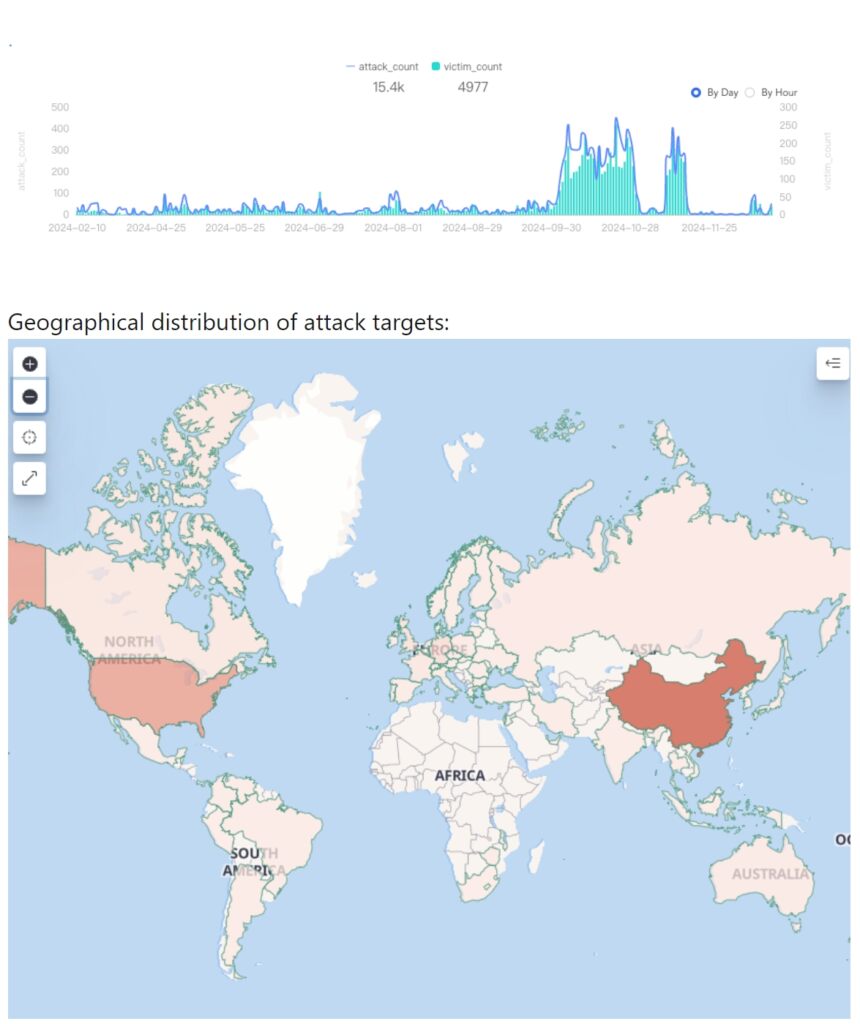

Distribuția geografică a infecțiilor se întinde pe regiuni majore, inclusiv China, Statele Unite, Rusia, Turcia și Iran. Jurnalele de atac indică faptul că rețeaua botnet este capabilă să genereze trafic DDoS care depășește 100 Gbps, copleșind chiar și apărarea robustă.

Imagine: Chainxin X Lab

Imagine: Chainxin X Lab

Deși atacurile sunt adesea scurte, cu o durată de 10 până la 30 de secunde, pot provoca întreruperi semnificative, în special în sectoare critice precum telecomunicațiile și sistemele industriale.

Rolul routerelor industriale și al dispozitivelor IoT

Routerele industriale precum cele fabricate de Four-Faith joacă un rol esențial în gestionarea traficului de rețea și în asigurarea unei comunicații fiabile în sectoare precum energia, producția și logistica.

Exploatarea acestor dispozitive evidențiază o problemă presantă în securitatea cibernetică: lipsa unor măsuri de securitate robuste pentru dispozitivele implementate în medii critice. Dispozitivele inteligente pentru casă, deși mai mici, reprezintă o categorie la fel de vulnerabilă, atacatorii își valorifică ubicuitatea pentru a-și amplifica operațiunile.

Așa cum a menționat Chainxin X Lab, „Botnet-ul vizează sute de entități diferite în fiecare zi. Țintele atacului sunt răspândite pe tot globul, acoperind diverse industrii. Principalele ținte de atac sunt concentrate în regiuni precum China, Statele Unite, Germania, Regatul Unit și Singapore.”

Strategii de atenuare

Experții în securitate cibernetică subliniază importanța securizării dispozitivelor IoT și industriale prin măsuri proactive. Acestea includ actualizarea regulată a firmware-ului, înlocuirea acreditărilor implicite și implementarea segmentării rețelei pentru a izola dispozitivele vulnerabile. Organizațiile sunt, de asemenea, sfătuite să implementeze instrumente de monitorizare capabile să detecteze anomaliile și să răspundă la amenințări în timp real.

VulnCheck recomandă utilizatorilor afectați să aplice imediat patch-uri furnizate de producători sau, acolo unde nu sunt disponibile, să dezactiveze punctele finale expuse și să adopte un nivel mai strict. controlul accesului Pe măsură ce amenințările cibernetice evoluează, părțile interesate din industrie trebuie să acorde prioritate securității pentru a preveni exploatarea în continuare a acestor dispozitive.