Experții în securitate cibernetică de la Kaspersky au identificat o nouă tulpină de ransomware numită ShrinkLocker, care utilizează Microsoft BitLocker pentru a cripta fișierele corporative și a extorca plăți de la organizațiile victime. Programul malware a fost detectat în Mexic, Indonezia și Iordania, afectând producătorii de oțel și vaccinuri și o entitate guvernamentală.

Mecanisme tehnice și detecție

ShrinkLocker folosește VBScript pentru a interacționa cu Windows Management Instrumentation, adaptându-și atacul pentru diferite versiuni ale sistemelor de operare Microsoft, inclusiv Windows Server 2008. Malware-ul efectuează redimensionarea discului pe unități fixe, modifică partiționarea și configurarea pornirii, activează BitLocker și criptează stocarea computerului. Raportul Kaspersky subliniază pașii detaliați pentru detectarea și blocarea variantelor ShrinkLocker.

Atac Proces și impact

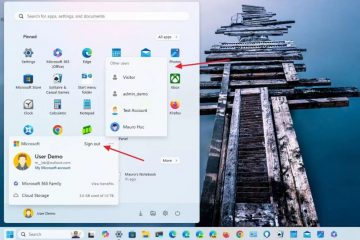

La obținerea execuției codului pe computerul unei victime, ShrinkLocker este implementat. Schimbă etichetele partițiilor în e-mailul extorsionatorilor, facilitând contactul cu victima. Cheia de decriptare este trimisă către un server controlat de atacatori, după care ShrinkLocker șterge cheia local, ștergând opțiunile de recuperare și jurnalele de sistem. Sistemul compromis este apoi oprit, afișând un ecran BitLocker care menționează „Nu mai există opțiuni de recuperare BitLocker pe computer”.

Metodologie detaliată de atac

ShrinkLocker folosește funcțiile exportate din DLL de criptare ADVAPI32.dll , cum ar fi CryptAcquireContextA, CryptEncrypt și CryptDecrypt, pentru a asigura compatibilitatea cu diferite versiuni ale sistemului de operare. Programul malware își stochează VBScript la C:\ProgramData\Microsoft\Windows\Templates\ ca Disk.vbs, care include o funcție pentru a converti șirurile în binar folosind un Obiect ADODB.Stream. Scriptul verifică numele sistemului de operare pentru „xp”, „2000″, „2003″ sau „vista” și se termină dacă este detectat oricare dintre acestea.

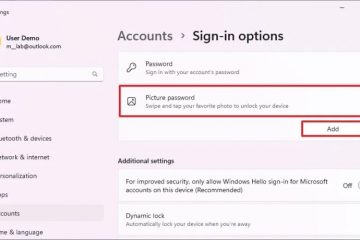

Scriptul efectuează operațiuni de redimensionare a discului în mod specific pe unitățile fixe. (DriveType=3) și evită unitățile de rețea pentru a preveni detectarea. Pentru Windows Server 2008 sau 2012, scriptul folosește diskpart pentru a micșora partițiile non-boot cu 100 MB, pentru a crea noi partiții primare, formatați-le și reinstalați fișierele de boot. Programul malware modifică intrările din registru pentru a dezactiva conexiunile RDP, a impune autentificarea prin card inteligent și a configura setările BitLocker fără un cip TPM compatibil.

Criptare și comunicare

ShrinkLocker generează o cheie de criptare de 64 de caractere folosind o combinație aleatorie de numere, litere și caractere speciale, care este apoi convertită într-un șir securizat pentru BitLocker. Programul malware trimite o solicitare HTTP POST care conține informații despre mașină și parola generată către serverul atacatorului, folosind domeniul trycloudflare.com pentru ofuscare. Scriptul șterge jurnalele Windows PowerShell și Microsoft-Windows-PowerShell/Operational, pornește paravanul de protecție de sistem și șterge toate regulile paravanului.

Măsuri preventive

Kaspersky sfătuiește organizațiile să limiteze privilegiile utilizatorilor pentru a preveni activarea funcțiilor de criptare sau modificarea cheilor de registry. Pentru cei care folosesc BitLocker, este crucial să folosească parole puternice și să stocheze în siguranță cheile de recuperare. De asemenea, sunt recomandate monitorizarea evenimentelor de execuție VBScript și PowerShell, înregistrarea activității critice a sistemului într-un depozit extern și efectuarea frecventă de copii de rezervă a sistemelor și fișierelor offline. Testarea backup-urilor asigură că acestea pot fi recuperate în cazul unui atac ransomware sau al altor incidente de securitate.