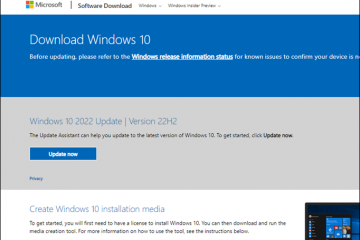

Patch Microsoft w lutym 2025 r. Wtorek dostarczył poprawki dla 55 luk, w tym czterech dni zerowych. Wśród nich dwie wady-wykorzystywane w aktywnych atakach-przesyłania wiadomości w systemie Windows Core i NTF, podkreślając rosnącą pilność organizacji do aktualizacji swoich systemów.

Te aktualizacje dotyczą również zagrożeń na platformie Azure i innych powszechnie używanych Microsoft Usługi, podkreślające trwającą bitwę firmy z eskalacją cyberprzestępstw. Pełne szczegóły luk w zabezpieczeniach są dostępne w Podręcznik aktualizacji bezpieczeństwa Microsoft .

Luty Cycle Patch pokazuje rosnącą prędkość, z jaką atakujący wykorzystują nieopłacone systemy. „Klienci są bardzo zachęcani do natychmiastowego zainstalowania tych aktualizacji”-stwierdził Microsoft w swoim doradztwie.

Ta proaktywna postawa ma kluczowe znaczenie, ponieważ organizacje stoją przed wyzwaniami w zakresie zabezpieczenia środowisk hybrydowych i infrastruktury krytycznej przeciwko szybko rozwijającemu się krajobrazowi zagrożenia.

zero-day opracowane przed Patch Release

Dwa z czterech zerowych dni załatanych w tym miesiącu zostały aktywnie wykorzystywane na wolności. Przewodnik/en-US/Advisory/CVE-2025-21184″Target=”_ Blank”> CVE-2025-21184 , obejmuje przesyłanie Windows Core, kluczowy podsystem odpowiedzialny za ułatwienie komunikacji między aplikacjami a systemem operacyjnym.

Wykorzystanie tej wady pozwala atakującym na eskalację uprawnień, zapewniając im nieautoryzowany dostęp do wrażliwych zasobów w systemie. Wykorzystano Zero-Day, , wpływa na NTF, system plików używany we wszystkich nowoczesnych wersjach systemu Windows. Wykorzystując tę podatność, atakujący mogą podnieść uprawnienia i potencjalnie uzyskać dostęp do krytycznych danych systemowych.

NTFS jest podstawowym elementem Windows, odpowiedzialnego za zarządzanie pamięcią i pobieraniem plików, dzięki czemu ta wada jest szczególnie niepokojącą dla użytkowników korporacyjnych.

Te luki zostały aktywnie wykorzystywane przed dostępnymi łatami, podnosząc stawkę dla organizacji z nieoprawionymi systemami. Aby ograniczyć ryzyko, Microsoft wydał szczegółowe wytyczne w swoim doradztwie, wzywając administratorów do ustalenia priorytetów tych aktualizacji. Te łatki kontynuują koncentrację na rozwiązywaniu luk na zero-dni, powtarzającym się motywu w najnowszych aktualizacjach wtorek.

luki w chmurze i przedsiębiorstwach w ognisku

Azure Network Network W tym wydaniu obserwator, monitorowanie w chmurze Microsoft i narzędzie diagnostyczne, zostało również załatane. Podatność,

Chociaż nie zgłoszono aktywnego wykorzystania, potencjalny wpływ takiej wady w infrastrukturze chmurowej podkreśla znaczenie zabezpieczenia konfiguracji hybrydowych. Firmy oparte na ofertach w chmurze Microsoft powinny zapewnić, że te aktualizacje zostaną bezzwłocznie zaimplementowane. Kolejna podatność załatana w tym miesiącu, CVE-2025-21198 , ukierunkował pakiet obliczeń o wysokiej wydajności (HPC) dla węzłów Linux, powszechnie używanych w hybrydowych systemach chmur. Ta wada wysokości zwirowania podkreśla ryzyko związane z zarządzaniem środowiskami wielu chmur, szczególnie gdy firmy nadal integrują różnorodne platformy z ich strategiami IT. Poza zerowymi dniami i lukami w chmurze, aktualizacja z lutowej aktualizacji rozwiązała wady bezpieczeństwa w powszechnie używanych aplikacjach Microsoft. Jednym z najbardziej godnych uwagi jest , Zdalne wykonywanie kodu (RCE) podatność na Microsoft Excel. Atakerzy wykorzystujący tę wadę może używać złośliwych plików arkusza kalkulacyjnego do wykonywania nieautoryzowanych poleceń w systemie ofiary. Biorąc pod uwagę wszechobecność Excela w środowiskach korporacyjnych, ta podatność stanowiła znaczące ryzyko dla operacji biznesowych i wrażliwych danych. Microsoft Edge, przeglądarki firmy chromowej, została również uwzględniona w cyklu łatki. Aktualizacje naprawiły kilka problemów bezpieczeństwa, w tym luki w zabezpieczeniach RCE i wady fałszowania, które mogłyby pozwolić atakującym na ominięcie funkcji bezpieczeństwa lub wykonywanie złośliwego kodu za pośrednictwem zagrożonych stron internetowych. Te poprawki są częścią ciągłych wysiłków Microsoft w celu zwiększenia bezpieczeństwa przeglądarki, szczególnie gdy Edge odgrywa coraz bardziej centralną rolę w ekosystemach IT Enterprise. Microsoft zajął się również lukami w fundamentalnych komponentach systemu operacyjnego Windows. Odporne systemy plików (Refs), często używane do deduplikacji danych i zaawansowanego scenariuszy pamięci, otrzymał krytyczną łatkę, aby zapobiec nieautoryzowanemu dostępowi. Podobnie, wady na serwerze Windows DHCP i usługi udostępniania połączeń internetowych (ICS) były Naprawiono, zmniejszając ryzyko ataków odmowy usługi (DOS) i inne zakłócenia sieci. Ponadto luki w przesyłaniu głównym i jądrze Windows, w tym CVE-2025-21359 i CVE-2025-21358 , zostały rozwiązane. Chociaż kwestie te nie zostały jeszcze wykorzystane, mogliby pozwolić atakującym na ominięcie zabezpieczeń bezpieczeństwa, jeśli nie zostaną niezadaniani. Zakres aktualizacji w tym miesiącu podkreśla rosnące wyzwanie dla przedsiębiorstw: zabezpieczenie połączonych systemów obejmujących środowiska lokalne, chmurowe i hybrydowe. Ponieważ atakujący coraz częściej są skierowane do ekosystemów wieloplatformowych, ryzyko plastrów Microsoft dotyczących w swoim składzie produktów, od powszechnie używanych narzędzi, takich jak Excel, po komponenty infrastruktury przedsiębiorczości, takie jak HPC Pack. Przykłady rzeczywistego świata rzeczywiste podkreślają ryzyko opóźnionego łatania. W ostatnich miesiącach atakujący wykorzystali podobne luki w celu dostarczania oprogramowania ransomware, kompromisu wrażliwych danych i zakłócenia krytycznych usług. Narzędzia, ryzyko krytyczne

Wzmocnienie komponentów Windows

Pełna lista Microsoft luty 2025 Aktualizacje bezpieczeństwa