W związku z trwającymi już aktywnymi atakami firma Google wydała awaryjną aktualizację zabezpieczeń dla przeglądarki Chrome, która ma załatać krytyczną lukę dnia zerowego w silniku JavaScript V8. Luka o dużej wadze, oznaczona jako CVE-2025-13223, umożliwia zdalnym atakującym wykonanie złośliwego kodu poprzez wykorzystanie uszkodzenia sterty w niezałatanych systemach.

Brak wykryty przez grupę Google Threat Analysis Group dotyczy wersji przeglądarki na komputery stacjonarne w systemach Windows, macOS i Linux. Google wzywa swoje 2 miliardy użytkowników do natychmiastowego zainstalowania wersji 142.0.7444.175 w celu złagodzenia zagrożenia.

Zagrożenie dnia zerowego

Potwierdzając powagę sytuacji, Google przyznał, że „w środowisku naturalnym istnieje exploit dla CVE-2025-13223″. To stwierdzenie umieszcza CVE-2025-13223 w niebezpiecznej kategorii luk dnia zerowego, co oznacza, że ugrupowania zagrażające odkryły i wykorzystały tę lukę, zanim inżynierowie Google zdążyli opracować mechanizmy obronne.

Technicznie rzecz biorąc, problem dotyczy silnika JavaScript V8, komponentu typu open source odpowiedzialnego za przetwarzanie kodu JavaScript w przeglądarce Chrome i innych przeglądarkach opartych na Chromium.

Według krajowej bazy danych o lukach w zabezpieczeniach (NIST) „wpisz Confusion w wersji V8 w przeglądarce Google Chrome przed wersją 142.0.7444.175 umożliwił zdalnemu atakującemu potencjalne wykorzystanie uszkodzenia sterty poprzez spreparowaną stronę HTML.”

Manipulując sposobem silnik obsługuje typy obiektów, osoby atakujące mogą uszkodzić pamięć na stercie, co może prowadzić do awarii przeglądarki lub, co ważniejsze, wykonania dowolnego kodu poza piaskownicą bezpieczeństwa przeglądarki.

Odkrywanie i obrona przed sztuczną inteligencją

Za zidentyfikowanie aktywnego dnia zerowego odpowiedzialna jest Google Threat Analysis Group (TAG), wyspecjalizowany zespół, który śledzi wspierane przez rząd ataki hakerskie i poważne operacje cyberprzestępcze. Ich raport z 12 listopada zapoczątkował szybkie prace nad łatką opublikowaną w tym tygodniu.

Oprócz poprawki zero-day aktualizacja usuwa drugą lukę o wysokim stopniu ważności: CVE-2025-13224. W przeciwieństwie do wykorzystywanej luki, błąd ten został wykryty wewnętrznie przez „Google Big Sleep” – projekt badania podatności na zagrożenia wspomagany sztuczną inteligencją.

Odkrycie to odkryte 9 października podkreśla rosnącą użyteczność sztucznej inteligencji w wyprzedzającym audytze bezpieczeństwa. Podczas gdy analitycy w TAG pozostają kluczowi w wykrywaniu aktywnych zagrożeń, zautomatyzowane systemy, takie jak Big Sleep, stają się niezbędne do identyfikowania złożonych problemów związanych z bezpieczeństwem pamięci, zanim będą mogły zostać wykorzystane przez atakujących.

Wdrażanie i łagodzenie

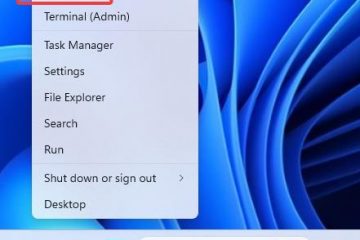

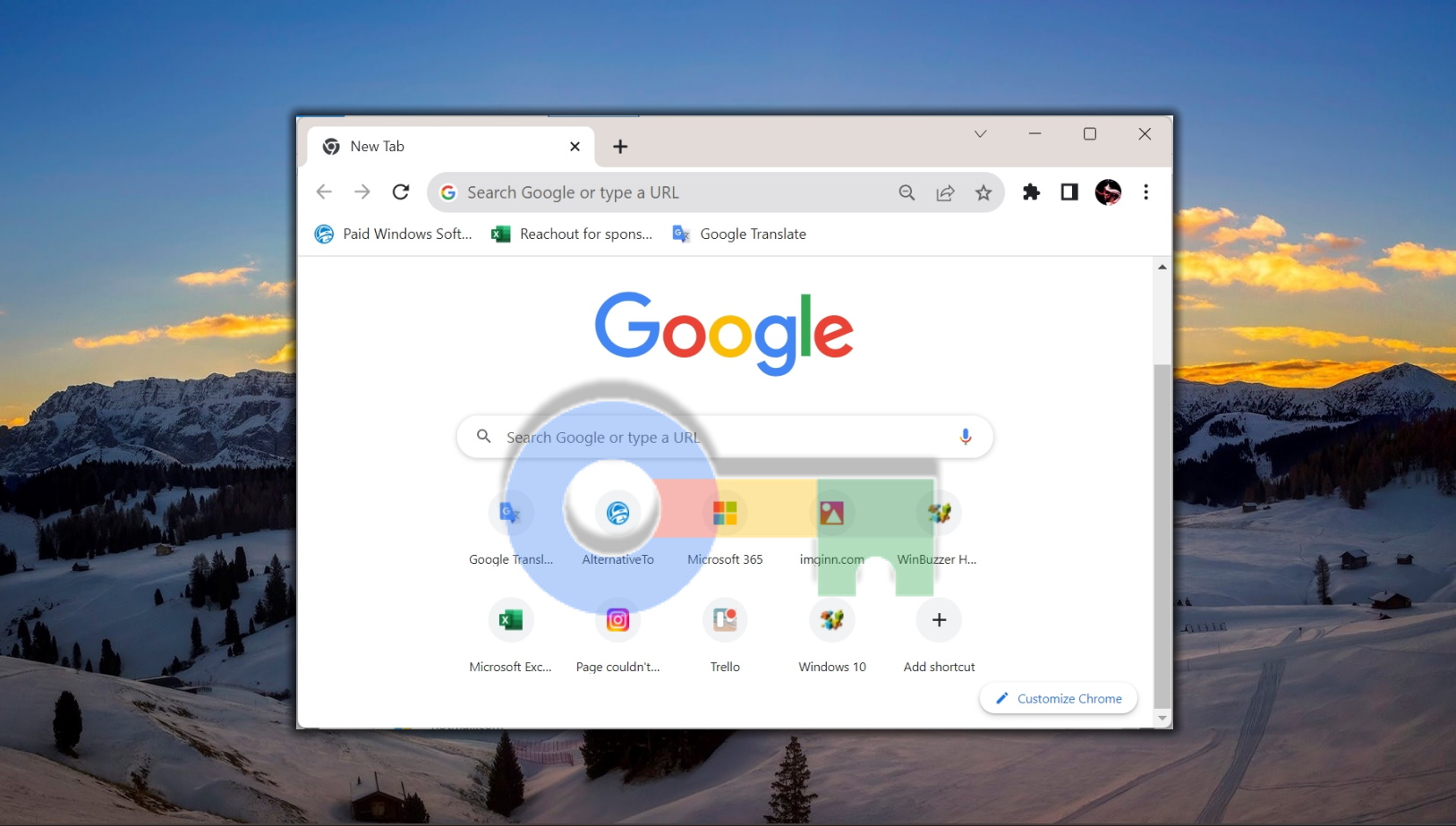

Aby zaradzić tym zagrożeniom, stabilny kanał został zaktualizowany do wersji 142.0.7444.175/.176 dla systemów Windows i Mac oraz 142.0.7444.175 dla Linuksa. Użytkownicy mogą zweryfikować swoją instalację, przechodząc do menu „Google Chrome – informacje”, które automatycznie wyszuka i pobierze najnowszą wersję.

Podkreślając potrzebę powszechnego przyjęcia przed pełnym ujawnieniem, Google stwierdził:

„Dostęp do szczegółów błędów i linków może być ograniczony do czasu, gdy większość użytkowników zostanie zaktualizowana z poprawką.”

Chociaż ręczne aktualizacje są często niepotrzebne w przypadku konsumentów z włączoną funkcją automatycznego łatania, aktywne wykorzystywanie CVE-2025-13223 sprawia, że natychmiastowa weryfikacja jest rozważna. Administratorzy przedsiębiorstw powinni nadać priorytet temu wdrożeniu w zarządzanych flotach, ponieważ silnik V8 jest częstym celem wyrafinowanych ataków.

Co najważniejsze, ochrona jest aktywna dopiero po ponownym uruchomieniu przeglądarki; samo pobranie aktualizacji w tle powoduje wyświetlenie luki we wszystkich otwartych kartach lub oknach.