.single.post-author, Autor: Konstantinos Tsoukalas , Ostatnia aktualizacja: 3 listopada 2025 r.

Jeśli po pierwszym pomyślnym połączeniu pulpitu zdalnego (RDP) użytkownicy zostaną zablokowani z powodu wielokrotnych prób logowania lub prób zmiany hasła, kontynuuj czytanie poniżej, aby rozwiązać problem.

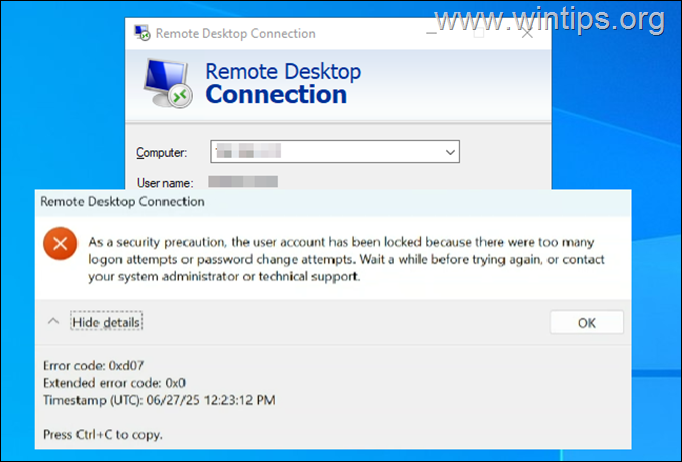

Problem: Użytkownicy domeny pomyślnie łączą się za pośrednictwem Pulpitu zdalnego z serwerem Windows, ale po zamknięciu połączenia (lub wylogowaniu) i ponownej próbie połączenia się z serwerem RDP, zostają zablokowani i pojawia się następujący błąd:

„Ze względów bezpieczeństwa konto użytkownika zostało zablokowane, ponieważ było zbyt wiele prób logowania lub zmiany hasła. Odczekaj chwilę przed ponowną próbą lub skontaktuj się z administratorem systemu lub pomocą techniczną.

Kod błędu: 0xd07

Rozszerzony kod błędu: 0x0″

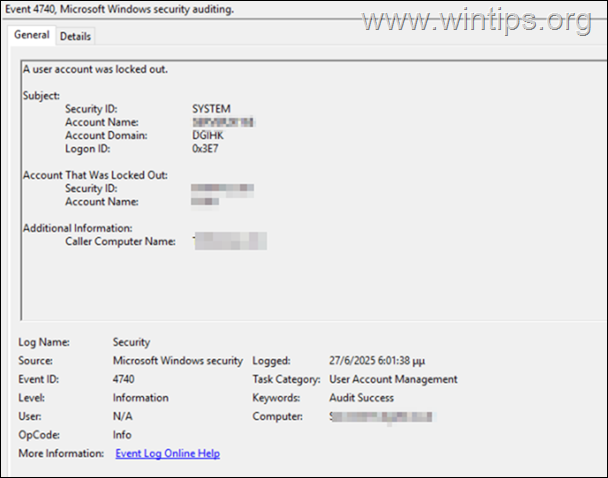

W momencie wystąpienia problemu ID zdarzenia 4740 jest rejestrowany w Podglądzie zdarzeń > Dzienniki systemu Windows > Zabezpieczenia, co oznacza, że „konto użytkownika zostało zablokowane” bez żadnego innego wyjaśnienia.

Przyczyna: Problem jest spowodowany tym, że system Windows Server, z którym użytkownicy łączą się za pośrednictwem funkcji Podłączanie pulpitu zdalnego, używa metody uwierzytelniania niższego poziomu niż kontroler domeny. Mówiąc dokładniej, problem występuje, gdy kontroler domeny używa protokołu NTLMv2 (wersja 2) do uwierzytelniania użytkowników, podczas gdy serwer, z którym użytkownicy łączą się za pośrednictwem protokołu RDP, korzysta z protokołu NTLM (wersja 1).

* Uwaga: w domenach Active Directory domyślnym protokołem uwierzytelniania jest protokół Kerberos. Jeśli jednak z jakiegoś powodu protokół Kerberos nie jest negocjowany, Active Directory używa LM, NTLM lub NTLM w wersji 2 (NTLMv2).

Jak naprawić błąd RDP „Konto użytkownika zostało zablokowane, ponieważ było zbyt wiele prób logowania lub prób zmiany hasła” przy drugiej próbie połączenia się z Pulpitem zdalnym w systemie Windows Server 2016/2019.

Krok 1. Sprawdź opcję „LAN” Poziom uwierzytelniania menedżera” na kontrolerze domeny (DC).

Uwierzytelnianie menedżera LAN obejmuje warianty LM, NTLM i NTLMv2 i jest to protokół używany do uwierzytelniania wszystkich komputerów klienckich z systemem operacyjnym Windows.

Aby sprawdzić poziom uwierzytelniania menedżera LAN w swojej domenie, wykonaj następujące czynności na podstawowym kontrolerze domeny:

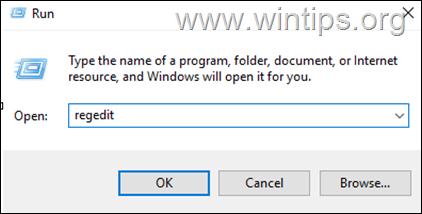

![]() + R , aby otworzyć okno poleceń „Uruchom”.

+ R , aby otworzyć okno poleceń „Uruchom”.

2. W polu poleceń uruchomienia wpisz regedit naciśnij Enter , aby otworzyć Edytor rejestru.

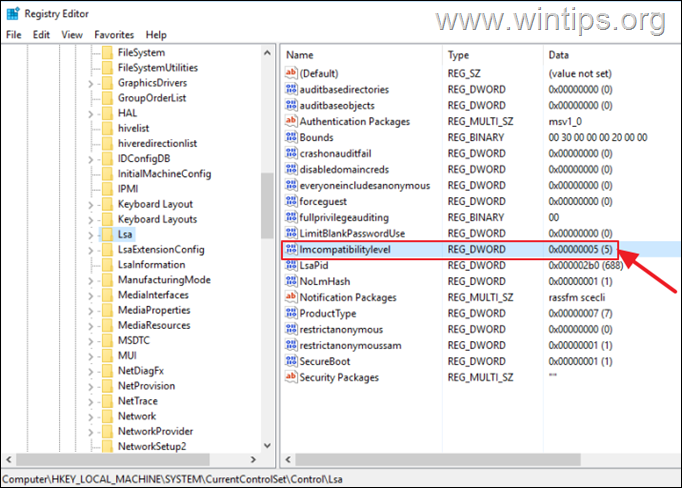

3. W lewym okienku przejdź do do następującego klucza rejestru:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

4. Następnie zwróć uwagę na wartość „lmcompatibilitylevel” REG_DWORD (np. „5” w tym przykładzie).

Krok 2. Ustaw ten sam „poziom uwierzytelniania LAN Manager” na serwerze RDP.

Teraz kontynuuj i ustaw ten sam poziom uwierzytelniania na serwerze Windows, z którym użytkownicy łączą się za pośrednictwem pulpitu zdalnego (RDP). Aby to zrobić:

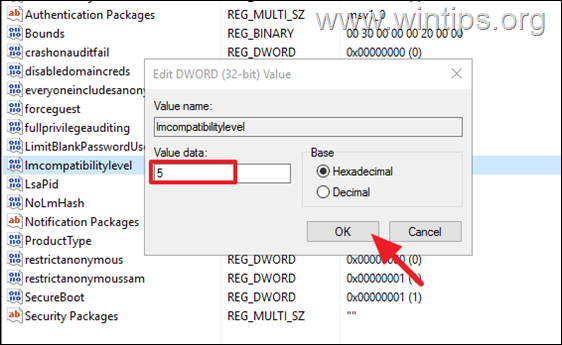

1. Otwórz Edytor rejestru i przejdź do tej samej ścieżki:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

2. W prawym okienku sprawdź, czy wartość REG_DWORD „lmcompatibilitylevel” jest inna (np. „2“) w tym przykładzie). Jeśli tak, otwórz go, ustaw dane wartości na „5” i kliknij OK.

5. Zamknij edytor rejestru, uruchom ponownie komputer i sprawdź, czy problem nadal występuje.

Informacje dodatkowe:

1. „Poziom uwierzytelniania Menedżera LAN” można również zmienić za pomocą Lokalnych lub Zasad grupy domeny w poniższej lokalizacji:

Konfiguracja komputera\Ustawienia systemu Windows\Ustawienia zabezpieczeń\Zasady lokalne\Opcje zabezpieczeń > Zabezpieczenia sieci: Poziom uwierzytelniania Menedżera LAN

2. Uwierzytelnianie Menedżera LAN obejmuje LM, NTLM i Warianty NTLMv2 i jest to protokół używany do uwierzytelniania wszystkich komputerów klienckich z systemem operacyjnym Windows w celu:

dołączenia do domeny uwierzytelnienia między lasami Active Directory uwierzytelnienia w domenach opartych na wcześniejszych wersjach systemu operacyjnego Windows uwierzytelnienia na komputerach, na których nie działają systemy operacyjne Windows, począwszy od Windows 2000 uwierzytelnienia na komputerach, które nie znajdują się w domenie

3. możliwe wartości poziomu uwierzytelniania LAN Manager są wymienione poniżej wraz z poziom bezpieczeństwa, jaki zapewniają. (źródło):

0=wysyłaj odpowiedzi LM i NTLM (bardzo niezabezpieczone) 1=Wyślij LM i NTLM – użyj zabezpieczeń sesji NTLMv2, jeśli zostało to wynegocjowane (Niebezpieczne) 2=Wyślij tylko odpowiedź NTLM (słabe bezpieczeństwo) 3=Wyślij tylko odpowiedź NTLMv2 (Umiarkowane bezpieczeństwo) 4=Wyślij tylko odpowiedź NTLMv2. Odmów LM (silne zabezpieczenia) 5=Wyślij tylko odpowiedź NTLMv2. Odrzuć LM i NTLM (Bardzo silne zabezpieczenia – NAJLEPSZE)

To wszystko! Daj mi znać, czy ten przewodnik Ci pomógł, zostawiając komentarz na temat swoich doświadczeń. Polub i udostępnij ten przewodnik, aby pomóc innym.

Jeśli ten artykuł był dla Ciebie przydatny, rozważ wsparcie nas poprzez przekazanie darowizny. Nawet 1 dolar może mieć dla nas ogromne znaczenie w naszych wysiłkach, aby nadal pomagać innym, utrzymując jednocześnie darmową tę witrynę:

Konstantinos jest założycielem i administratorem Wintips.org. Od 1995 roku pracuje i świadczy wsparcie informatyczne jako ekspert komputerowy i sieciowy dla osób fizycznych i dużych firm. Specjalizuje się w rozwiązywaniu problemów związanych z systemem Windows lub innymi produktami Microsoft (Windows Server, Office, Microsoft 365, itp.). Najnowsze wpisy Konstantinosa Tsoukalasa (zobacz wszystkie)

Konstantinos jest założycielem i administratorem Wintips.org. Od 1995 roku pracuje i świadczy wsparcie informatyczne jako ekspert komputerowy i sieciowy dla osób fizycznych i dużych firm. Specjalizuje się w rozwiązywaniu problemów związanych z systemem Windows lub innymi produktami Microsoft (Windows Server, Office, Microsoft 365, itp.). Najnowsze wpisy Konstantinosa Tsoukalasa (zobacz wszystkie)