Microsoft ostrzega klientów korporacyjnych przed rosnącą falą cyberataków wymierzonych w usługę Azure Blob Storage.

W szczegółowym poradniku opublikowanym 20 października zespół ds. analizy zagrożeń firmy opisał, w jaki sposób ugrupowania zagrażające aktywnie wykorzystują typowe błędne konfiguracje, słabe poświadczenia i słabą kontrolę dostępu do kradzieży wrażliwych danych firmowych.

The alert szczegółowo opisuje wyrafinowany łańcuch ataków, od wstępnego rozpoznania po eksfiltrację i zniszczenie danych na pełną skalę. Powołując się na kluczową rolę, jaką Blob Storage odgrywa w zarządzaniu ogromnymi obciążeniami danymi na potrzeby sztucznej inteligencji i analiz, Microsoft wzywa administratorów do wdrożenia silniejszych protokołów bezpieczeństwa w celu ograniczenia rosnącego ryzyka.

Cenny obiekt docelowy gotowy do wykorzystania

Azure Blob Storage stał się kamieniem węgielnym nowoczesnej infrastruktury chmurowej, z której korzystają organizacji do obsługi ogromnych ilości nieustrukturyzowanych danych.

Jego elastyczność sprawia, że jest on niezbędny do szeregu krytycznych funkcji, w tym do przechowywania modeli szkoleniowych AI, wspierania obliczeń o wysokiej wydajności (HPC), prowadzenia analiz na dużą skalę, hostowania multimediów i zarządzania kopiami zapasowymi przedsiębiorstw.

Niestety ta kluczowa rola sprawia, że jest on również głównym celem cyberprzestępców poszukujących dane o dużym wpływie.

Zespół ds. analizy zagrożeń firmy Microsoft wyjaśnił atakującym strategiczną wartość tej usługi. „Blob Storage, podobnie jak każda usługa danych obiektowych, jest niezwykle wartościowym celem dla podmiotów odpowiedzialnych za zagrożenia ze względu na jego kluczową rolę w przechowywaniu ogromnych ilości nieustrukturyzowanych danych i zarządzaniu nimi na dużą skalę przy różnych obciążeniach.”

Zespół zauważył ponadto, że ugrupowania zagrażające nie tylko działają oportunistycznie, ale systematycznie szukają wrażliwych środowisk. Chcą skompromitować systemy, które albo przechowują zawartość do pobrania, albo służą jako wielkoskalowe repozytoria danych, czyniąc z Blob Storage wszechstronny nośnik szerokiej gamy ataków.

Dekonstrukcja łańcucha ataków w chmurze

Ścieżka od wstępnego sprawdzenia do poważnego naruszenia bezpieczeństwa danych przebiega według dobrze zdefiniowanego wzorca, który firma Microsoft zmapowała, aby pomóc obrońcom zrozumieć swoich przeciwników. Atak nie jest pojedynczym zdarzeniem, ale wieloetapowym procesem, który rozpoczyna się na długo przed kradzieżą jakichkolwiek danych.

Napastnicy często rozpoczynają od szerokiego rozpoznania, używając zautomatyzowanych narzędzi do skanowania w poszukiwaniu kont pamięci masowej z publicznie dostępnymi punktami końcowymi lub przewidywalnymi nazwami. Mogą również używać modeli językowych do generowania wiarygodnych nazw kontenerów w celu skuteczniejszego wymuszania brutalnego.

Po zidentyfikowaniu potencjalnego celu badają typowe słabe punkty, takie jak ujawnione klucze konta magazynu lub shared tokeny sygnatury dostępu (SAS) odkryte w publicznych repozytoriach kodu.

Po uzyskaniu wstępnego dostępu uwaga skupia się na ustaleniu trwałości. Osoba atakująca może utworzyć nowe role z podwyższonymi uprawnieniami, wygenerować długotrwałe tokeny SAS, które działają jak backdoory, a nawet manipulować zasadami dostępu na poziomie kontenera, aby umożliwić dostęp anonimowy.

Stamtąd mogą przenieść się w bok, potencjalnie wyzwalając usługi podrzędne, takie jak Azure Functions lub Logic Apps, w celu dalszej eskalacji swoich uprawnień. Końcowe etapy mogą obejmować uszkodzenie, usunięcie lub eksfiltrację danych na dużą skalę, często przy użyciu zaufanych narzędzi natywnych platformy Azure, takich jak AzCopy, aby wtopić się w środowisko legalny ruch sieciowy i unikanie wykrycia.

Rzeczywiste konsekwencje takich błędnych konfiguracji mogą być katastrofalne. W jednym ze znaczących incydentów z przeszłości firma zajmująca się rekrutacją oprogramowania nieumyślnie ujawniła prawie 26 milionów plików zawierających życiorysy, pozostawiając niewłaściwie zabezpieczony kontener Azure Blob Storage. ryzyko.

Ten rodzaj naruszeń pokazuje krytyczne znaczenie stanu bezpieczeństwa, za którym obecnie opowiada się Microsoft.

Plan Microsoftu na rzecz obronności: narzędzia i najlepsze praktyki

Aby przeciwdziałać tym narastającym zagrożeniom, firma położyła nacisk na wielowarstwową strategię obrony skupioną na proaktywnym monitorowaniu i przestrzeganiu zasad bezpieczeństwa podstawowe informacje.

Kluczowym elementem tej strategii jest Microsoft Defender for Storage, rozwiązanie natywne w chmurze, zaprojektowane w celu zapewnienia dodatkowej warstwy analizy bezpieczeństwa.

Według firmy Microsoft „Defender for Storage zapewnia dodatkową warstwę analizy bezpieczeństwa, która wykrywa nietypowe i potencjalnie szkodliwe próby uzyskania dostępu do kont pamięci masowej lub ich wykorzystania.”

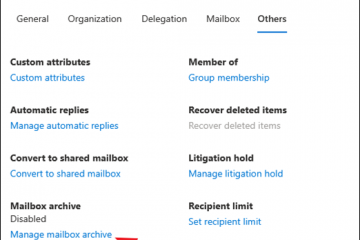

Defender for Storage oferuje wiele warstw ochrony, łącznie ze skanowaniem złośliwego oprogramowania, które można skonfigurować w dwóch głównych trybach, zgodnie z oficjalną dokumentacją.

Skanowanie podczas przesyłania umożliwia analizę nowych lub zmodyfikowanych plików w czasie zbliżonym do rzeczywistego i automatyczne ich sprawdzanie pod kątem zagrożeń wchodzących do systemu.

W celu zapewnienia głębszego, proaktywnego bezpieczeństwa skanowanie na żądanie umożliwia administratorom skanowanie istniejących danych, co ma kluczowe znaczenie dla reagowania na incydenty i zabezpieczania potoków danych. Po wykryciu złośliwego oprogramowania można uruchomić automatyczne działania naprawcze w celu poddania kwarantannie lub miękkiego usunięcia złośliwego obiektu BLOB, blokując dostęp i ograniczając zagrożenie.

Oprócz wdrożenia konkretnych narzędzi firma przedstawiła kilka podstawowych najlepszych praktyk dla wszystkich klientów korporacyjnych. Po pierwsze, organizacje muszą rygorystycznie egzekwować zasadę najniższych uprawnień, korzystając z kontroli dostępu opartej na rolach (RBAC) platformy Azure.

Dzięki temu w przypadku naruszenia bezpieczeństwa konta zdolność osoby atakującej do wyrządzenia szkód zostanie poważnie ograniczona. Przyznanie użytkownikom i usługom jedynie niezbędnych uprawnień to podstawowy krok w ograniczaniu powierzchni ataku.

Po drugie, administratorzy powinni unikać używania nieograniczonych, długotrwałych tokenów SAS. Tokeny te mogą w przypadku naruszenia bezpieczeństwa zapewnić trwałe backdoory, omijając inne mechanizmy kontroli oparte na tożsamości.

Wdrożenie kompleksowego rejestrowania i inspekcji ma również kluczowe znaczenie dla szybkiego wykrywania incydentów i szybkiego reagowania.

Na koniec firma Microsoft zdecydowanie zaleca ograniczenie dostępu sieci publicznej do kont magazynu, gdy tylko jest to możliwe, i egzekwowanie wymagań dotyczących bezpiecznego transferu w celu ochrony przesyłanych danych.

Poprzez zaostrzenie tych podstawowych założeń kontroli i utrzymując stałą czujność, organizacje mogą znacząco zmniejszyć ryzyko i lepiej chronić swoje krytyczne dane w chmurze przed zagrożeniami.