Zmiana hasła do konta Microsoft lub Azure może nie zabezpieczyć komputera z systemem Windows przed zdalnym dostępem tak, jak można się spodziewać. Szczególne zachowanie w systemie Windows ’ Protocol pulpitu zdalnego (RDP) -Technologia umożliwiająca użytkownikom kontrolowanie komputera zdalnie-oznacza, że nawet po tym, jak będziesz się aktualizować, starych, do starych, do starych, do Silda, do starych, do tego, do starych, do użycia. Zaloguj się do urządzenia zdalnie.

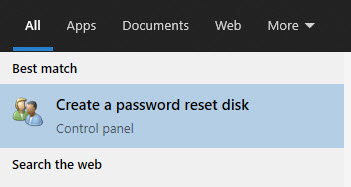

Podstawą problemu polega na tym, jak system Windows obsługuje uwierzytelnianie sesji RDP połączonych z kontami Microsoft lub Azure. Po pomyślnym weryfikacji poświadczeń online po raz pierwszy system Windows przechowuje lokalnie kryptograficznie zabezpieczoną kopię. dla wielu podkładów RDP, próba systemu systemu systemu systemu systemu. hasło do tej lokalnej pamięci podręcznej. Jeśli pasuje do wcześniej ważnego, buforowanego poświadczenia-nawet takiego, który został odwołany online-dostęp jest przyznawany, skutecznie omijając bieżące kontrole haseł, monity o uwierzytelnianiu wielu czynników, a inne zasady dostępu oparte na chmurze. Niezależne badanie bezpieczeństwa Daniel Wade zwróciły uwagę na tę funkcjonalność, zgłaszając tę funkcjonalność przez MIC. Centrum wcześniej w kwietniu. Wade podkreślił, że stare hasła mogą pozostać funkcjonalne w nieskończoność w przypadku dostępu do RDP, potencjalnie nawet z całkowicie nowych urządzeń łączących się zdalnie, bez generowania ostrzeżeń ze standardowego oprogramowania bezpieczeństwa. Charakteryzował sytuację: „To nie tylko błąd. To rozkład zaufania”. Wade podkreślił uniwersalne oczekiwanie, że zmiana hasła natychmiast unieważnia stary poświadczenie. „Ludzie ufają, że zmiana hasła odciąży nieautoryzowany dostęp… jest to pierwsza rzecz, którą ktoś robi po podejrzeniu kompromisu”, napisał, dodając: „Rezultat? Miliony użytkowników-w domu, w małych firmach lub konfiguracji pracy hybrydowej-jest niezgodnie zagrożona.„ Zauważył również przypadki, w których wiele starszych haseł może działać, a nowsze, dodając niezaprzeczalność. Wade ostrzegł, że tworzy to „cichy, zdalny backdoor do dowolnego systemu, w którym hasło było kiedykolwiek buforowane.” Oficjalne centra wyjaśnienia Microsoft dotyczące użyteczności podczas przerw sieciowych. Firma stwierdziła, że lokalny mechanizm buforowania jest „decyzją projektową, aby zapewnić, że co najmniej jedno konto użytkownika zawsze ma możliwość logowania się bez względu na to, jak długo system jest offline”. Ponieważ postrzega to jako zamierzoną funkcjonalność, Microsoft poinformował Wade’a, że nie spełnia paska w zakresie podatności na bezpieczeństwo. Firma ujawniła również, że kwestia została wcześniej zgłoszona, stwierdzając: „Ustaliliśmy, że jest to problem, który został nam zgłoszony przez innego badacza w sierpniu 2023 r. Chociaż początkowo rozważano zmianę kodu, ostatecznie została odrzucona z powodu obaw, że „może przełamać zgodność z funkcjonalnością używaną przez wiele aplikacji.” Specjaliści ds. Bezpieczeństwa Zobacz to uzasadnienie z troską. Will Dormann, starszy analityk ds. Wrażliwości w Analysence, powiedział ARS Technica: „To nie ma sensu z perspektywy bezpieczeństwa… jeśli jestem sysadminem, spodziewałbym się, że moment, w którym zmieniam hasło konta, wówczas stare poświadczenia tego konta nie mogą być nigdzie używane. Ale tak nie jest. Atakujący, choć zablokowany z konta online po zresetowaniu hasła, może zachować trwały dostęp do RDP do komputera Windows użytkownika za pomocą starego, skompromitowanego hasła. Po raporcie Wade, Microsoft zaktualizował jego dokumentacja online obejmuje scenariusze logowania systemu Windows . Dodano nową ostrożność: „Gdy użytkownik wykonuje lokalny logon, ich poświadczenia są weryfikowane lokalnie na podstawie kopii buforowanej przed uwierzytelnieniem za pomocą dostawcy tożsamości przez sieć… jeśli użytkownik zmienia hasło w chmurze, ta aktualizacja w chmurze nie jest aktualizowana, co oznacza, że nadal może uzyskać dostęp do lokalnej maszyny za pomocą swojego hasła.” , ta aktualizacja dla niewielkiej praktycznej wytyczne dla użytkowników dotyczących tego problemu. Dormann zasugerował, że najbardziej bezpośrednim dostępnym łagodzeniem jest rekonfiguracja ustawień RDP w celu uwierzytelniania tylko za pomocą tradycyjnych, lokalnie zarządzanych kont użytkowników i haseł Windows, unikając w ten sposób integracji konta Microsoft/Azure i powiązane zachowanie podręczne dla loginów RDP. Problem z remontem podręczania na logowania. Precyzyjne zatrzymanie hasła. Połączenie komputerowe „Klient, narzędzie zintegrowane z systemem Windows przez dziesięciolecia. Ważne jest, aby nie mylić tego wbudowanego narzędzia z osobną „aplikacją do pulpitu zdalnego” dystrybuowanego za pośrednictwem sklepu Microsoft. Jak ogłoszono w marcu 2025 r., Microsoft przechodzi na emeryturę tę konkretną aplikację sklepową 27 maja 2025 r., Doradzając użytkownikom, którzy łączą się z usługami chmurowymi, takimi jak Windows 365 lub Azure Virtual Desktop, aby przejść do nowszej „aplikacji Windows”. To przejście na emeryturę aplikacji jest odrębne i nie zmienia funkcjonalności ani zachowania buforowania hasła tradycyjnego narzędzia „Zdalne połączenie komputerowe”. Kwestia zaufania i bezpieczeństwa

Pozycja i odpowiedź Microsoft

Widoki ekspertów i ograniczona łagodzenie

Zrozumienie narzędzi zaangażowanych

Zrozumienie narzędzi zaangażowanych