Badacze bezpieczeństwa śledzą znaczący wzrost kampanii phishingowych, które sprytnie uzbrojeni w skalowalne pliki graficzne wektorowe (SVG), aby dostarczyć złośliwe ładunki i kradzież poświadczenia.

Powstaje konsensus wśród firm ochronnych, w tym kaspersky , sophos , wskazując dramatyczny wzrost tradycyjnej bezpieczeństwa e-mail, który ma na celu obchodzenie tradycyjnego zabezpieczeń e-mail. Sam

Kaspersky wykrył ponad 2825 e-maili przy użyciu tej metody między styczniem a marcem 2025 r., Przy czym tom stał się kontynuowany do kwietnia. Niezależne ustalenia potwierdzają to; KnowBe4 odnotowano 245% w złośliwym użyciu SVG między Q4 2024 a wczesnym marcem 2025 r., Podczas gdy TrustWave zgłosił wzrost o 1800% na początku 2025 r. W porównaniu z poprzednimi poziomami.

Metody ataku i przykłady

Atakerzy wykazali dwa główne podejścia. W niektórych kampaniach, takich jak jeden naśladujący Google Voice szczegółowo przez Kaspersky, sam plik SVG zawiera pełny kod HTML dla strony phishingowej, renderując fałszywy interfejs bezpośrednio w przeglądarce po otwarciu. Inne ataki, obserwowane przez Kaspersky, osadzały JavaScript w SVG.

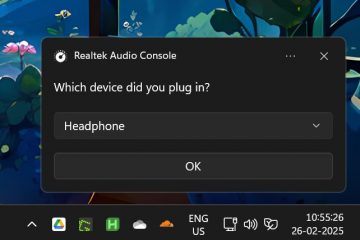

Ten skrypt wykonuje się po otwarciu pliku, automatycznie przekierowując przeglądarkę użytkownika do zewnętrznej, kontrolowanej przez atakującego witryny phishingowej, często podrobionej strony logowania Microsoft. Jedna z takich kampanii przeciwnika w Middle (AITM) została udokumentowana w lutym 2025 r., W której SVG początkowo wyświetlała tylko niebieski obraz wyboru przed przekierowaniem fałszywych podpowiedzi bezpieczeństwa do strony zbiorów poświadczenia, a także sesyjne techniki. Występuje uwierzytelnianie wieloczynnikowe.

Taktyka uchylania się i infrastruktura atakującego

Zastosowanie plików SVG stanowi kilka zalet dla atakujących, którzy chcą uniknąć wykrycia. Ponieważ technicznym typem MIME pliku jest obraz/SVG+XML, może ominąć bramy e-mail i filtry bezpieczeństwa przede wszystkim do analizy bardziej tradycyjnie ryzykownych typów załączników, takich jak wykonywanie lub niektóre formaty dokumentów.

cisco talos dokumentowane qakbot złośliwe kampanie w 2022 za pomocą SVGS Embedded w html do załączników HTML dla maniaków ładunków za pośrednictwem techniki znanej jako HMML w 2022 r. Przemyt.

Obecna fala koncentruje się jednak bezpośrednio na kradzieży poświadczeń, często ukierunkowanych na popularne usługi w chmurze. Microsoft 365 był głównym celem danych 2024 NetSkope (42%), a następnie Adobe Document Cloud (18%) i DocuSign (15%), dostosowując się do rodzajów fałszywych stron logowania widocznych w ostatnich kampaniach SVG.

Kaspersky Badacze ostrzegawcze, że obecne ataki SVG są często funkcjonalnie podobne do podstawowych stron HTML, „Użycie SVG jako Użycie SVG jako zawierającego naukę jako zawierającego jako zawiera SVG jako zawierającego w formie SVG jako zawierającej SVG jako zawierającej. Złośliwe treści można również stosować w bardziej wyrafinowanych atakach ukierunkowanych “. Nadużycie zaufanych platform, takich jak CloudFlare do hostingu infrastruktury phishingowej, jak podano wcześniej na podstawie wyników Fortra, również pozostaje powiązanym problemem. Zachary Travis z Fortra zauważył: „Platformy te są używane nie tylko do prowadzenia przekonujących miejsc phishingowych, ale także przekierowują inne złośliwe miejsca.”