Eksperci ds. cyberbezpieczeństwa z firmy Kaspersky zidentyfikowali nową odmianę oprogramowania ransomware o nazwie ShrinkLocker, która wykorzystuje funkcję Microsoft BitLocker do szyfrowania plików firmowych i wymuszania płatności od organizacji ofiar. Szkodliwe oprogramowanie wykryto w Meksyku, Indonezji i Jordanii, atakując producentów stali i szczepionek oraz jednostki rządowe.

Mechanizmy techniczne i wykrywanie

Zastosowuje ShrinkLocker VBScript do interakcji z Instrumentacją zarządzania Windows, dostosowując swój atak do różnych wersji systemów operacyjnych Microsoft, w tym Windows Server 2008. Szkodnik zmienia rozmiar dysku na dyskach stałych, modyfikuje partycjonowanie i konfigurację rozruchu, aktywuje funkcję BitLocker i szyfruje pamięć komputera. Raport firmy Kaspersky określa szczegółowe kroki wykrywania i blokowania wariantów ShrinkLocker.

Atak Proces i wpływ

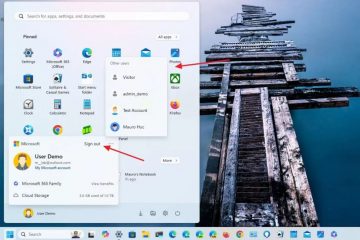

Po uzyskaniu wykonania kodu na komputerze ofiary wdrażany jest ShrinkLocker. Zmienia etykiety partycji na adresy e-mail wyłudzaczy, ułatwiając kontakt z ofiarami. Klucz deszyfrujący jest wysyłany na serwer kontrolowany przez atakujących, po czym ShrinkLocker usuwa klucz lokalnie, kasując opcje odzyskiwania i logi systemowe. Zaatakowany system jest następnie zamykany i wyświetlany jest ekran funkcji BitLocker z informacją: „Na komputerze nie ma już opcji odzyskiwania funkcji BitLocker”.

Szczegółowa metodologia ataku

ShrinkLocker wykorzystuje wyeksportowane funkcje z kryptograficznej biblioteki DLL ADVAPI32.dll , takie jak CryptAcquireContextA, CryptEncrypt i CryptDecrypt, aby zapewnić zgodność z różnymi wersjami systemów operacyjnych. Szkodnik przechowuje swój skrypt VBScript w C:\ProgramData\Microsoft\Windows\Templates\ jako Disk.vbs, który zawiera funkcję konwersji ciągów znaków na plik binarny za pomocą Obiekt ADODB.Stream. Skrypt sprawdza nazwę systemu operacyjnego pod kątem „xp”, „2000″, „2003″ lub „vista” i kończy działanie w przypadku wykrycia któregokolwiek z nich.

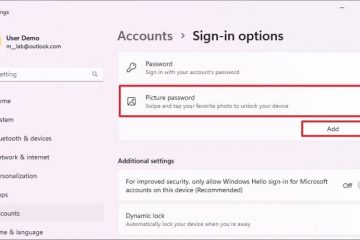

Skrypt wykonuje operacje zmiany rozmiaru dysku, szczególnie na dyskach stałych (DriveType=3) i unika dysków sieciowych, aby zapobiec wykryciu. W przypadku systemu Windows Server 2008 lub 2012 skrypt używa diskpart do zmniejszania partycji innych niż rozruchowe o 100 MB, tworzenia nowych partycji podstawowych, sformatuj je i zainstaluj ponownie pliki rozruchowe. Szkodnik modyfikuje wpisy rejestru, aby wyłączyć połączenia RDP, wymusić uwierzytelnianie karty inteligentnej i skonfigurować ustawienia funkcji BitLocker bez kompatybilnego układu TPM.

Szyfrowanie i komunikacja

ShrinkLocker generuje 64-znakowy klucz szyfrowania przy użyciu losowej kombinacji cyfr, liter i znaków specjalnych, który następnie jest konwertowany na bezpieczny ciąg znaków dla funkcji BitLocker. Szkodnik wysyła żądanie HTTP POST zawierające informacje o komputerze i wygenerowane hasło do serwera atakującego, korzystając z domeny trycloudflare.com w celu zaciemnienia. Skrypt czyści dzienniki Windows PowerShell i Microsoft-Windows-PowerShell/operacyjne, włącza zaporę systemową i usuwa wszystkie reguły zapory.

Środki zapobiegawcze

Kaspersky zaleca organizacjom ograniczenie uprawnień użytkowników, aby zapobiec włączaniu funkcji szyfrowania lub modyfikowaniu kluczy rejestru. Dla osób korzystających z funkcji BitLocker niezwykle ważne jest używanie silnych haseł i bezpieczne przechowywanie kluczy odzyskiwania. Zalecane jest również monitorowanie zdarzeń wykonywania VBScript i PowerShell, rejestrowanie krytycznej aktywności systemu w zewnętrznym repozytorium oraz częste tworzenie kopii zapasowych systemów i plików w trybie offline. Testowanie kopii zapasowych gwarantuje, że będzie można je odzyskać w przypadku ataku oprogramowania ransomware lub innych incydentów związanych z bezpieczeństwem.