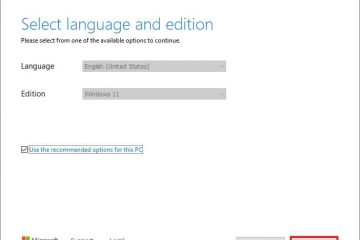

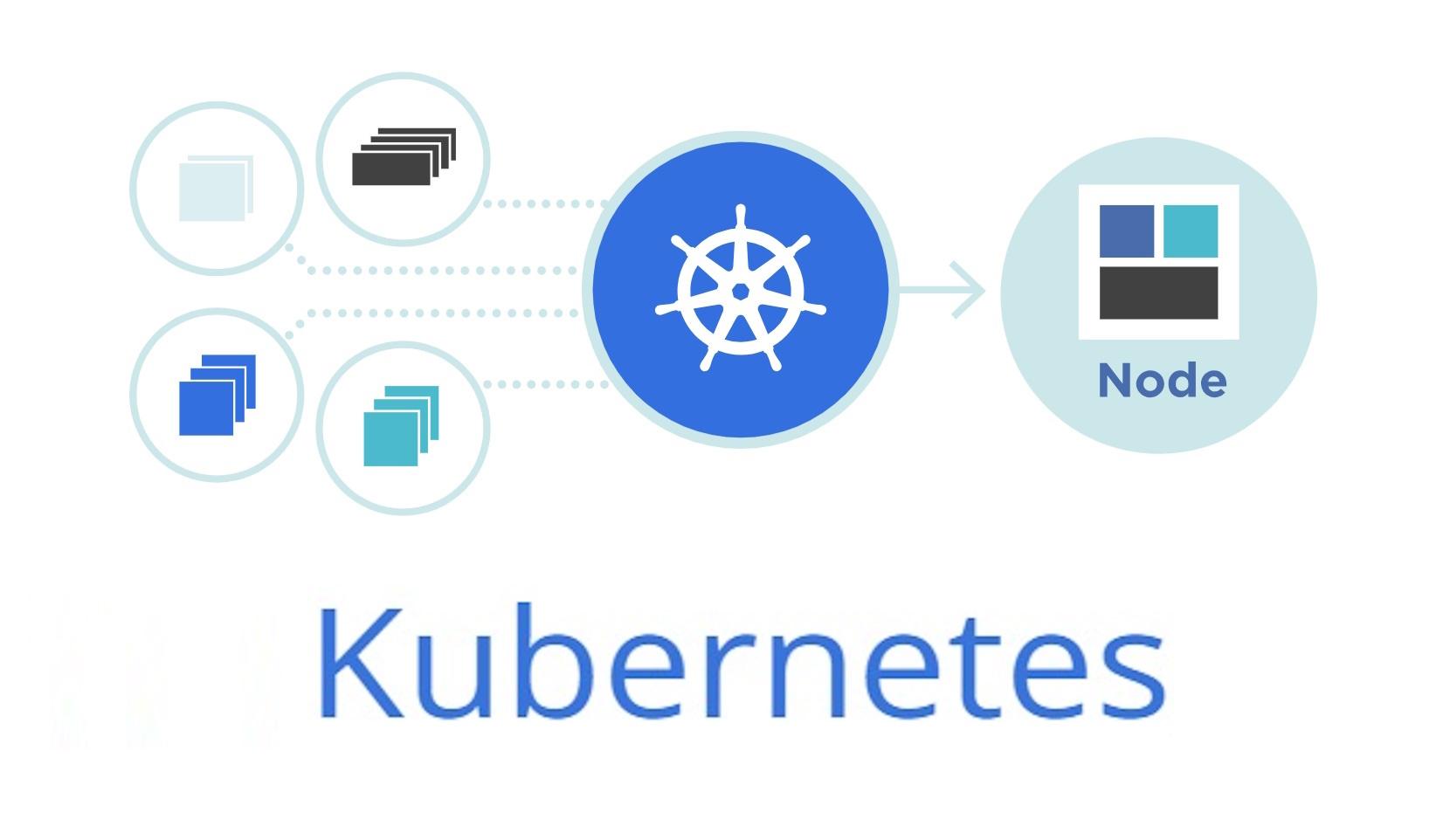

Zidentyfikowano szereg luk w zabezpieczeniach Kubernetes, które mogą prowadzić do zdalnego wykonania kodu z podwyższonymi uprawnieniami na punktach końcowych Windows w klastrze Kubernetes. Kubernetes to darmowy system typu open source służący do automatyzacji wdrażania, skalowania i zarządzania aplikacjami kontenerowymi. Projekt został pierwotnie zaprojektowany przez Google, a obecnie opiekuje się nim Cloud Native Computing Foundation.

The podstawowa luka, oznaczona jako CVE-2023-3676, został odkryty przez Badacz bezpieczeństwa Akamai, Tomer Peled. Ta wada, wraz z dwiema innymi, CVE-2023-3893 i CVE-2023-3955 zostały rozwiązane z poprawkami opublikowanymi 23 sierpnia 2023 r.

Wglądy techniczne

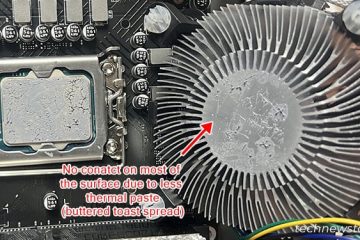

Luki wynikają z niewystarczającego oczyszczenia danych wejściowych, szczególnie w implementacji Kubelet specyficznej dla systemu Windows. W szczególności podczas obsługi definicji Podów oprogramowanie nie weryfikuje odpowiednio ani nie oczyszcza danych wejściowych użytkownika. To przeoczenie umożliwia złośliwym użytkownikom tworzenie podów ze zmiennymi środowiskowymi i ścieżkami hosta, które po przetworzeniu mogą prowadzić do niezamierzonych zachowań, w tym eskalacji uprawnień. Osoba atakująca z uprawnieniami „zastosuj”, które umożliwiają interakcję z interfejsem API Kubernetes, może wykorzystać CVE-2023-3676 do wstrzyknięcia dowolnego kodu, który zostanie wykonany na zdalnych komputerach z systemem Windows z uprawnieniami SYSTEMOWYMI.

Oficjalne porady i środki łagodzące

A Poradnik dotyczący bezpieczeństwa Kubernetes potwierdził luki i udostępnił łatki dla dotkniętych nimi wersji kubelet. Wszystkie wersje Kubernetes poniżej 1.28 są podatne na ataki. W poradniku zaleca się zastosowanie dostarczonych poprawek jako najbardziej niezawodnej metody łagodzenia skutków. W przypadku braku łat administratorzy Kubernetes mogą wyłączyć korzystanie z Volume.Subpath, aby zabezpieczyć się przed tą luką. Ponadto dzienniki inspekcji Kubernetes można wykorzystać do wykrycia potencjalnych prób wykorzystania zasobów, przy czym zdarzenia tworzenia podów zawierające wbudowane polecenia programu PowerShell wyraźnie wskazują na złośliwą aktywność.

Luki, zwłaszcza CVE-2023-3676, stanowią znaczący ryzyko ze względu na ich dużą siłę oddziaływania i łatwość eksploatacji. Jednak ich zakres jest ograniczony do węzłów Windows, które nie są tak powszechne we wdrożeniach Kubernetes. Administratorzy muszą koniecznie zaktualizować swoje klastry Kubernetes do najnowszych wersji lub wdrożyć zalecane środki zaradcze, aby zapobiec potencjalnemu wykorzystaniu.