Phishing-angrep økte i 2024, med tre ganger større sannsynlighet for bedriftsbrukere å bli ofre sammenlignet med året før, ifølge Netskopes Cloud and Threat Report.

studie fremhevet at 8,4 av hver 1000 brukere klikket på phishing-lenker hver måned, en kraftig økning fra 2,9 i 2023.

Denne økningen reflekterer et betydelig skifte i nettkriminell taktikk, utnyttelse av generative AI-verktøy, søkemotormanipulasjon og pålitelige plattformer som Cloudflare for å omgå tradisjonelle forsvar.

“Hovedfaktorene som fører til denne økningen er kognitiv tretthet (med brukere som stadig blir bombardert med phishing-forsøk) og angripernes kreativitet og tilpasningsevne vanskeligere å oppdage agn», skriver selskapet.

Disse utviklende metodene har gått utover tradisjonelle opplæringsprogrammer som tar sikte på å lære brukere å identifisere phishing-forsøk, og avsløre kritiske sårbarheter i bedriftsforsvar.

Rollen til generativ AI i avanserte phishing-kampanjer

Utbredelsen av generative AI-verktøy har fundamentalt endret phishing-landskapet. Black-market-plattformer som WormGPT og FraudGPT er mye brukt til å lage phishing-lokker som er grammatisk korrekte, lokaliserte og skreddersydde til spesifikke bransjer.

Disse verktøyene automatiserer opprettelsen av varierte, svært målrettede meldinger, og øker sannsynligheten for suksess.

Relatert: AI-drevet skadelig programvare: hvordan falske apper og CAPTCHA-er retter seg mot Windows-og macOS-brukere

«LLM-er kan gi bedre lokalisering og mer variasjon for å prøve å unngå spamfiltre og øke sannsynligheten for å lure offeret.» Ray Canzanese, direktør for Netskope Threat Labs, fortalte CSO,”sa Ray Canzanese, direktør for Netskope Threat Labs.

I tillegg til tekstbaserte lokker, bruker angripere dypfalske teknologier for å etterligne ledere, noe som gjør phishing-forsøk enda mer overbevisende. Deloittes undersøkelse avslørte at 15 % av lederne rapporterte hendelser som involverte svindel med dypfalsk aktivert rettet mot finansielle systemer i 2024.

Skiftende taktikk: søkemotorer og pålitelige plattformer står i sentrum

Phishing-kampanjer er ikke lenger begrenset til e-post. Netskopes data viser at søkemotorer ble en ledende kilde til phishing-klikk i 2024. Nettkriminelle brukte SEO-forgiftning og ondsinnet annonsering for å sikre phishing-sider rangert fremtredende i søkeresultatene, og utnyttet brukernes tillit til søkemotorer for å lede trafikk til falske påloggingssider.

I tillegg utnyttet angripere pålitelige plattformer som Cloudflare Pages og Workers for å skalere phishing-kampanjer. En fersk rapport fra Fortra avslørte en 198 % økning i phishing-hendelser som er vert på Cloudflare Pages og en 104 % økning i angrep med Cloudflare Workers.

Relatert: Microsoft Teams phishing-angrep øker, utnytter falske IT-kontoer og QR-koder

Disse plattformene, designet for legitim nettutvikling, tilbyr cyberkriminelle utilsiktet skalerbarhet , sikkerhet og hastighet som kreves for å utføre overbevisende phishing-operasjoner.

“Mens en nesten 200 % økning i angrep som er vert på Cloudflare Pages er øyeåpnende i seg selv, typene trusler er det vi virkelig ønsker å fokusere på. Disse plattformene brukes ikke bare til å være vert for overbevisende phishing-nettsteder, men også omdirigere til andre ondsinnede nettsteder,» forklarte Zachary Travis, Threat Hunter II hos Fortra.

Ved å bruke verktøy som Cloudflare Workers automatiserer angripere phishing-kampanjer og legitimasjonsfyllingsoperasjoner, noe som forbedrer effektiviteten av deres innsats.

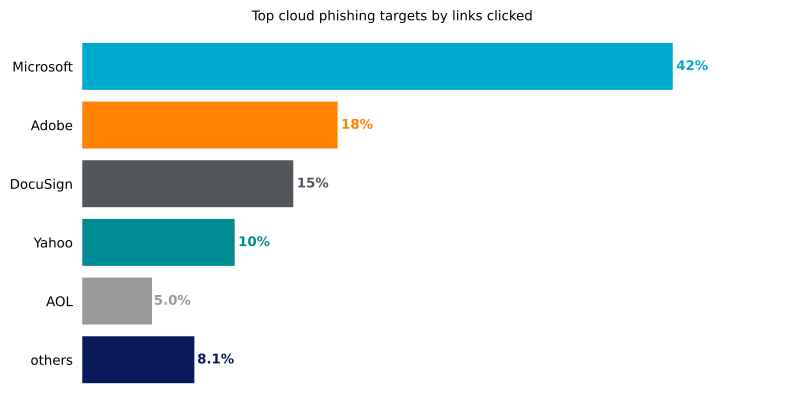

Skytjenester under angrep: Microsoft 365 og Adobe blant de beste målene

Skybaserte applikasjoner er fortsatt hovedmål for phishing-kampanjer I følge Netskope sto Microsoft 365 for 42 % av phishing-forsøkene i 2024, etterfulgt av Adobe Document Cloud (. 18%) og DocuSign (15%). Phishing-nettsteder etterligner ofte påloggingsportalene til disse tjenestene for å stjele legitimasjon, og tilbyr til og med alternativer for å logge på via tredjepartsleverandører som Yahoo eller Outlook for å øke sjansene for suksess.

Kilde: Netskope

Kilde: Netskope

Populariteten til Microsoft 365 som mål er ikke overraskende, gitt dens utbredte bruk i bedrifter. Angripere tar sikte på å utnytte disse legitimasjonene til formål som spenner fra kompromittering av forretnings-e-post til datatyveri og ytterligere infiltrasjon i organisasjonsnettverk.

Relatert: Cyberkriminelle bruker GitHub Fake Star-kampanjer for å spre svindel og skadelig programvare

Tekniske vilkår og taktikker som driver bølgen

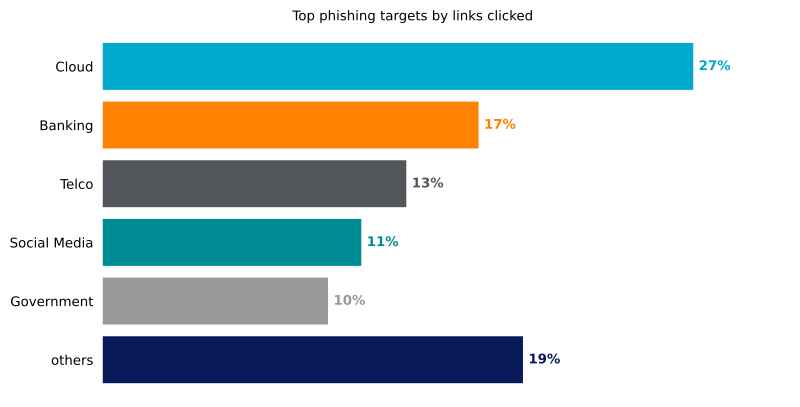

Flere avanserte teknikker og plattformer driver suksessen til phishing-kampanjer. For eksempel:

SEO-forgiftning: Dette innebærer å manipulere søkemotoralgoritmer for å rangere ondsinnede nettsteder høyere i søkeresultatene, noe som øker sannsynligheten for at brukere klikker på dem. Cloudflare Workers: En serverløs dataplattform som lar utviklere kjøre skript nærmere brukere for lavere ventetid. Angripere utnytter funksjonaliteten til å automatisere phishing-viderekoblinger, omgå tradisjonelle forsvar og skalere operasjoner. Malvertising: Nettkriminelle bruker ondsinnede annonser for å omdirigere brukere til phishing-nettsteder, og utnytter legitime annonsenettverk for å nå et bredere publikum.

Disse taktikkene illustrerer den økende sofistikeringen av phishing-kampanjer, som nå er avhengige av å utnytte brukernes tillit til teknologi i stedet for kun å målrette individuell uvitenhet.

Kilde: Netskope

Kilde: Netskope

Kognitiv tretthet svekker Forsvar

Til tross for omfattende brukeropplæring har phishing-klikkfrekvensene økt kraftig på grunn av kognitive tretthet blant ansatte. Arbeidere står overfor et overveldende antall sikkerhetsavgjørelser daglig, for eksempel å evaluere legitimiteten til lenker eller e-poster. Denne konstante årvåkenheten fører til beslutningstrøtthet, og gjør selv opplærte brukere mottakelige for phishing-forsøk.

Netskope understreket at angripere er flinke til å utnytte dette sikkerhetsproblemet. Ved å målrette mot ikke-e-postkanaler som søkemotorer og skyplattformer reduserer de effektiviteten av e-postbasert phishing-opplæring og øker sannsynligheten for suksess.

Anbefalinger for å redusere eksponeringen for phishing-risiko >

For å bekjempe det utviklende phishing-landskapet anbefaler nettsikkerhetseksperter en mangefasettert tilnærming som kombinerer avansert teknologi, håndhevelse av politikk og brukeropplæring. Organisasjoner bør:

Inspisere all netttrafikk: Overvåking av HTTP-og HTTPS-trafikk for phishing-forsøk, trojanere og skadelig programvare kan forhindre at skadelig innhold når brukere. Begrens høyrisikoapper: Blokkering av tilgang til uautoriserte eller høyrisikogenerative AI-verktøy kan redusere sårbarheter. Bruk brukercoaching i sanntid: Å gi ansatte sanntidsveiledning når de samhandler med potensielt risikable plattformer eller lenker, kan redusere suksessraten for nettfisking betydelig. Leverage Data Loss Prevention (DLP): Implementering av DLP-verktøy for å oppdage og blokkere sensitiv datadeling på uautoriserte plattformer bidrar til å beskytte organisasjonsressurser.

Sanntidsbrukercoaching har vist seg å være spesielt effektiv, med Netskope rapporterer at brukere fortsetter med risikable handlinger bare 27 % av gangene når de blir bedt om med kontekstspesifikk veiledning.

Den raske utviklingen av phishing-taktikker understreker nødvendigheten av adaptive sikkerhetstiltak. Tradisjonell trening og statisk forsvar er ikke lenger tilstrekkelig for å håndtere de sofistikerte strategiene som brukes av nettkriminelle. Avanserte overvåkingsverktøy, atferdsanalyser og en proaktiv tilnærming til nettsikkerhetspolitikk er avgjørende for å redusere risiko i det moderne bedriftsmiljøet.