Apple løste nylig to betydelige sårbarheter i macOS som utsatte brukere for potensiell vedvarende skadelig programvare og uautorisert tilgang til sensitive data.

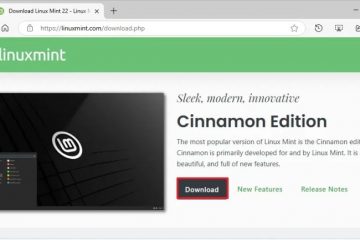

Disse problemene, avdekket av Microsoft-forskere (via Securityaffairs), involverte kritiske feil i systemintegritet Beskyttelse (SIP) og gjennomsiktighet, samtykke og kontroll (TCC) rammeverk. Oppdatert i macOS Sequoia 15.2, illustrerer disse sårbarhetene viktigheten av kontinuerlige forbedringer av macOS-sikkerhet.

Den første feilen, sporet som CVE-2024-44243, tillot angripere med root-tilgang å omgå SIP, en kjernesikkerhet for macOS funksjon som forhindrer uautoriserte endringer i systemet. Den andre, identifisert som CVE-2024-44133 og kallenavnet «HM Surf», utnyttet svakheter i TCC, noe som muliggjorde uautorisert tilgang til sensitive data.

Forstå SIP-sårbarhet

Systemintegritetsbeskyttelse, introdusert i macOS for å beskytte systemkritiske filer og prosesser, håndhever strenge sikkerhetsprotokoller. Det sikrer at bare applikasjoner signert og notarisert av Apple eller installert via App Store kan endres beskyttede deler av operativsystemet

Microsoft-forskere oppdaget imidlertid at denne beskyttelsen kunne omgås ved å bruke private rettigheter innebygd i spesifikke systemprosesser.

Private rettigheter er spesialiserte tillatelser reservert for interne macOS. funksjoner, for eksempel com.apple.rootless.install.heritable. Denne rettigheten, når den arves av underordnede prosesser, gjør dem i stand til å omgå SIP-begrensninger, og utsetter dermed systemet for rootkit-installasjoner og andre ondsinnede handlinger.

Relatert: MacOS Safari-sårbarhet avslører sensitive data

Microsoft fremhevet rollen til macOS-demonen storagekitd, ansvarlig for diskadministrasjonsoperasjoner. Angripere kan utnytte denne daemonen til å legge til tilpassede filsystempakker til /Library/Filesystems.

Ifølge Microsoft,”Siden en angriper som kan kjøre som root kan slippe en ny filsystempakke til/Library/Filesystems, kan de senere utløse storagekitd for å skape tilpassede binærfiler, og dermed omgå SIP.”Microsoft uttalte ,”Omgåelse av SIP kan føre til alvorlige konsekvenser, som å øke potensialet for angripere og skadevareforfattere til å installere rootkits, lage vedvarende skadelig programvare, omgå Transparency, Consent and Control (TCC), og utvide angrepsoverflaten for ytterligere teknikker og utnyttelser.”

Denne tilnærmingen lar angripere overstyre pålitelige systembinærfiler, for eksempel Diskverktøy, for å utføre skadelig kode.

TCC-utnyttelses-og personvernrisiko

Den andre sårbarheten, CVE-2024-44133, var rettet mot Rammeverk for åpenhet, samtykke og kontroll (TCC). TCC, utgitt i macOS Mojave 10.14, er en viktig macOS-komponent som administrerer apptillatelser for tilgang til sensitive data, som kamera, mikrofon og posisjonstjenester.

Feilen gjorde det mulig for angripere å omgå TCC-beskyttelse, noe som muliggjorde uautorisert tilgang til brukerdata, inkludert nettleserhistorikk og private systemfiler.

Dette sikkerhetsproblemet var spesielt påvirket av Safari, der det muliggjorde angripere å utnytte nettleserens tilgangstillatelser. Microsoft bemerket at dette problemet kan avsløre sensitiv brukerinformasjon uten eksplisitt samtykke, noe som ytterligere understreker risikoen som slike sårbarheter utgjør.

Selv om oppdateringene løser disse spesifikke feilene, understreker oppdagelsene bredere utfordringer med å sikre komplekse systemer. Microsoft understreket viktigheten av å overvåke unormal atferd i prosesser med private rettigheter, siden disse kan tjene som inngangspunkter for sofistikerte angrep.

Teknisk innsikt og bredere implikasjoner

De oppdagede sårbarhetene fremhever den intrikate balansen mellom funksjonalitet og sikkerhet i moderne operativsystemer. Private rettigheter, selv om de er avgjørende for interne macOS-operasjoner, utgjør betydelige risikoer hvis de utnyttes. Prosesser som storagekit, som håndterer kritiske oppgaver som diskoperasjoner, må overvåkes nøye for å oppdage potensielt misbruk.

SIP-bypass-problemet viser også hvordan angripere kan utnytte systemkomponenter for å oppnå utholdenhet og heve sine privilegier. På samme måte avslører TCC-sårbarheten behovet for robuste tillatelseskontroller for å ivareta brukernes personvern. Apples oppdateringer inkluderte strengere valideringstiltak innenfor TCC og SIP for å redusere disse risikoene.