Nu er al actieve aanvallen plaatsvinden, heeft Google een noodbeveiligingsupdate voor Chrome uitgebracht om een kritieke zero-day-kwetsbaarheid in de V8 JavaScript-engine te verhelpen. De zeer ernstige fout, bijgehouden als CVE-2025-13223, stelt aanvallers op afstand in staat kwaadaardige code uit te voeren door misbruik te maken van heap-corruptie op niet-gepatchte systemen.

De kwetsbaarheid, ontdekt door de Threat Analysis Group van Google, treft de desktopversies van de browser in Windows, macOS en Linux. Google dringt er bij zijn 2 miljard gebruikers op aan om versie 142.0.7444.175 onmiddellijk te installeren om de dreiging te beperken.

De Zero-Day-dreiging

Google bevestigt de ernst van de situatie en heeft erkend dat “er in het wild een exploit voor CVE-2025-13223 bestaat.” Deze bekentenis plaatst CVE-2025-13223 in de gevaarlijke categorie van zero-day-kwetsbaarheden, wat betekent dat bedreigingsactoren de fout ontdekten en bewapenden voordat de technici van Google een verdediging konden ontwikkelen.

Technisch gezien ligt het probleem in de V8 JavaScript-engine, de open-sourcecomponent die verantwoordelijk is voor het verwerken van JavaScript-code in Chrome en andere Chromium-gebaseerde browsers.

Volgens de National Vulnerability Database (NIST) stelde”Typeverwarring in V8 in Google Chrome vóór 142.0.7444.175 een aanvaller op afstand in staat misbruik te maken van heap-corruptie via een vervaardigde HTML-pagina.”

Door te manipuleren hoe de engine omgaat met objecttypen, aanvallers kunnen het geheugen in de heap beschadigen, wat mogelijk kan leiden tot een browsercrash of, nog belangrijker, tot het uitvoeren van willekeurige code buiten de beveiligingssandbox van de browser.

Discovery en AI Defense

De eer voor het identificeren van de actieve zero-day gaat naar de Threat Analysis Group (TAG) van Google, een gespecialiseerd team dat door de overheid gesteunde hacking en ernstige cybercriminaliteitsoperaties opspoort. Hun rapport van 12 november vormde de aanzet tot de snelle ontwikkeling van de patch die deze week werd uitgebracht.

Naast de zero-day fix verhelpt de update een tweede zeer ernstige kwetsbaarheid, CVE-2025-13224. In tegenstelling tot de uitgebuite fout, werd deze bug intern gevonden door “Google Big Sleep”, een AI-ondersteund onderzoeksproject voor kwetsbaarheden.

Deze bevinding, ontdekt op 9 oktober, benadrukt het toenemende nut van kunstmatige intelligentie bij preventieve beveiligingsaudits. Hoewel menselijke analisten bij TAG cruciaal blijven voor het opsporen van actieve bedreigingen, worden geautomatiseerde systemen zoals Big Sleep essentieel voor het identificeren van complexe geheugenveiligheidsproblemen voordat ze kunnen worden misbruikt door aanvallers.

Uitrol en beperking

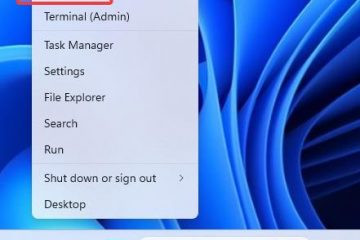

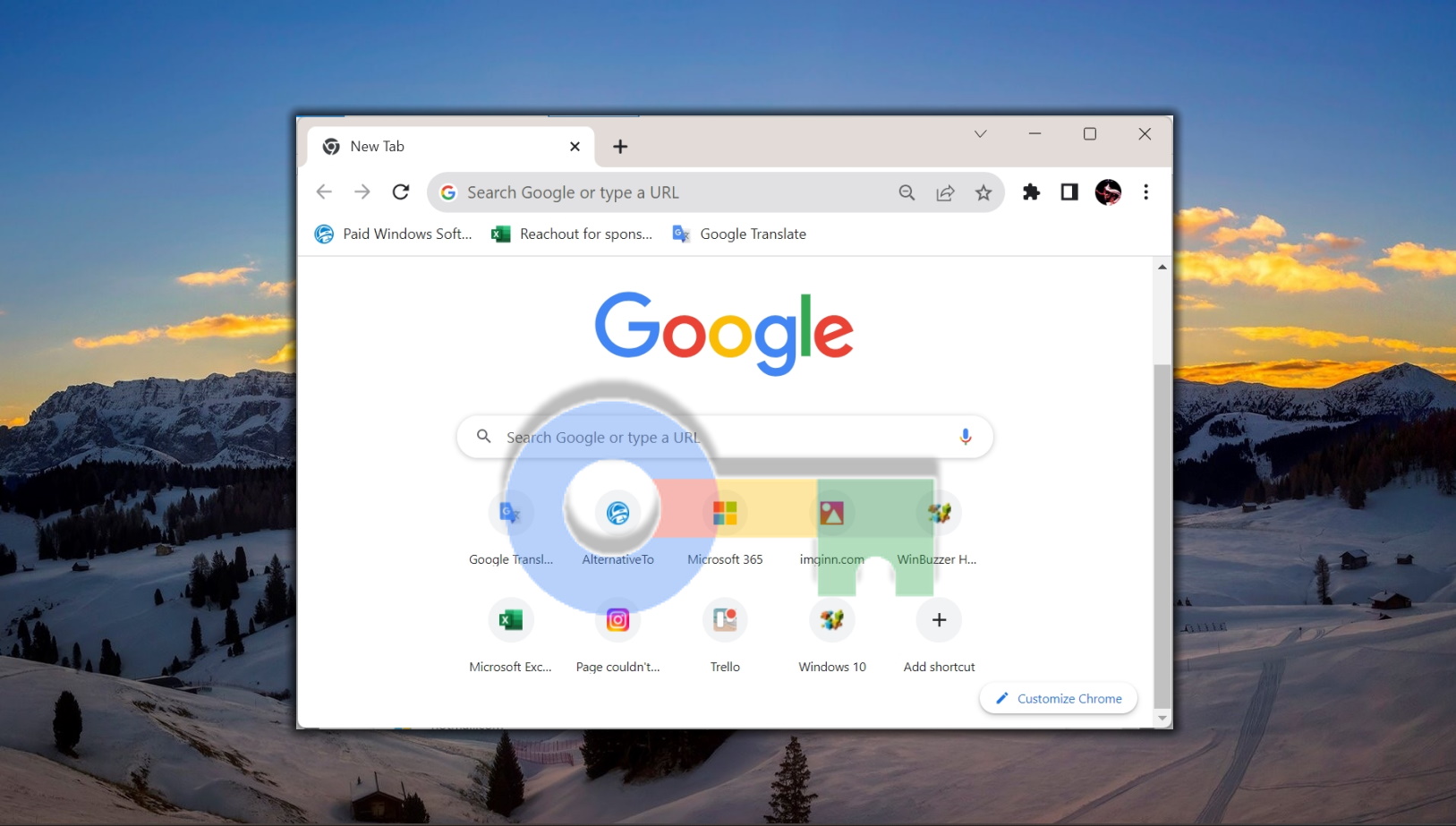

Om deze risico’s aan te pakken, is het stabiele kanaal bijgewerkt naar versie 142.0.7444.175/.176 voor Windows en Mac, en 142.0.7444.175 voor Linux. Gebruikers kunnen hun installatie verifiëren door naar het menu’Over Google Chrome’te gaan, dat automatisch de nieuwste versie controleert en downloadt.

Google benadrukt de noodzaak van wijdverbreide adoptie vóór volledige openbaarmaking:

“Toegang tot bugdetails en links kan beperkt worden gehouden totdat de meerderheid van de gebruikers is bijgewerkt met een oplossing.”

Hoewel handmatige updates vaak niet nodig zijn voor consumenten die automatische patching hebben ingeschakeld, is de actieve exploitatie van CVE-2025-13223 maakt onmiddellijke verificatie verstandig. Enterprise-beheerders moeten prioriteit geven aan deze implementatie binnen beheerde wagenparken, omdat de V8-engine een veelvoorkomend doelwit is voor geavanceerde aanvallen.

Cruciaal is dat de bescherming pas actief is nadat de browser opnieuw is opgestart; Door simpelweg de update op de achtergrond te downloaden, wordt de kwetsbaarheid zichtbaar in alle geopende tabbladen of vensters.