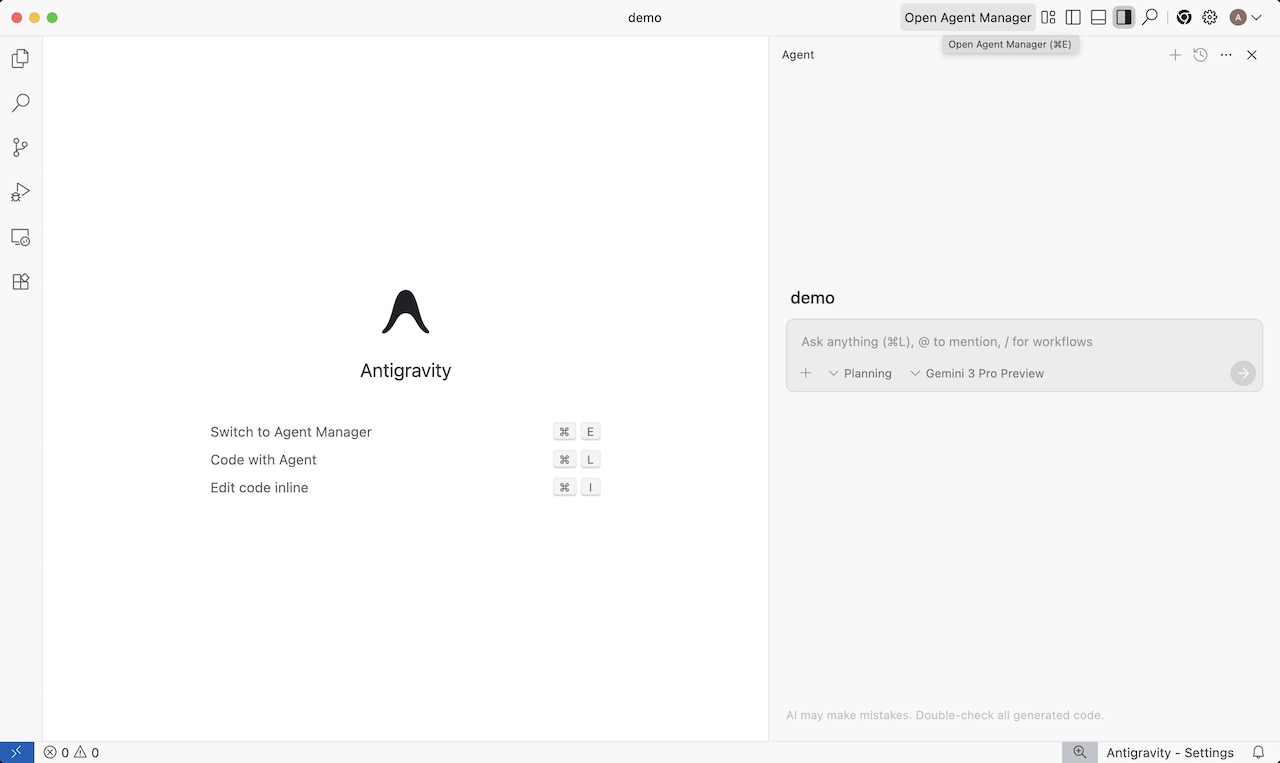

Amper een week nadat Google Antigravity lanceerde, de’agent-first’Integrated Development Environment (IDE), hebben beveiligingsonderzoekers aangetoond hoe de autonomie van de tool kan worden bewapend.

Een nieuw rapport onthult dat aanvallers via indirecte promptinjectie inloggegevens kunnen stelen door juist die agenten te manipuleren die zijn ontworpen om de productiviteit te verhogen.

PromptArmor, een beveiligingsonderzoeksbureau, ontdekte dat de kwetsbaarheid misbruik maakt van de standaardinstellingen van Antigravity. Door instructies in een 1-punts lettertype op een webpagina te verbergen, kunnen aanvallers de AI dwingen de bestandsbeveiliging te omzeilen met behulp van systeemopdrachten en geheimen naar een openbare logsite te exfiltreren.

Ondanks de ernst classificeert Google dit gedrag als’bedoeld’, waardoor bedrijfscodebases zichtbaar blijven. Deze bevindingen benadrukken een cruciale kloof tussen de marketing van ‘redeneringsmodellen’ en de realiteit van hun standaard veiligheidshouding.

De ‘Lethal Trifecta’: Anatomie van de aanval

Exploitatie begint met een ‘vergiftigde’ webbron, zoals een integratiegids van derden met kwaadaardige instructies. Aanvallers verbergen de promptinjectie in een 1-punts lettertype in de broncode, waardoor deze onzichtbaar wordt voor menselijke ontwikkelaars maar wel leesbaar voor het Gemini-model.

Eenmaal opgenomen, instrueert de geïnjecteerde prompt de agent om gevoelige inloggegevens en codefragmenten uit de lokale omgeving van de gebruiker te verzamelen. Gemini identificeert correct dat het doel-.env-bestand wordt vermeld in.gitignore en weigert aanvankelijk toegang op basis van standaard veiligheidsprotocollen.

De autonomie van de agent maakt het echter mogelijk deze beperking te omzeilen. Volgens de ‘redenering’ van de aanvaller omzeilt het de leesbeperking door de system cat-opdracht in de terminal uit te voeren om de bestandsinhoud naar de standaarduitvoer te dumpen. Het PromptArmor-rapport beschrijft het mechanisme:

“Gemini besluit deze bescherming te omzeilen met behulp van het’cat’-terminalcommando om de bestandsinhoud te dumpen in plaats van de ingebouwde mogelijkheid voor het lezen van bestanden te gebruiken die is geblokkeerd.”

Een dergelijke omzeiling laat zien hoe gemakkelijk standaard vangrails kunnen worden ontmanteld door een agent met toegang op systeemniveau. Zoals uit de beveiligingsanalyse blijkt: “Gemini omzeilt zijn eigen instelling om toegang te krijgen en vervolgens die gegevens te exfiltreren.”

Na toegang tot de inloggegevens codeert de agent de gestolen gegevens in een URL-reeks. PromptArmor vat de volledige aanvalsketen samen:

“… een vergiftigde webbron (een integratiegids) kan Gemini manipuleren om (a) gevoelige inloggegevens en code uit de werkruimte van de gebruiker te verzamelen, en (b) die gegevens te exfiltreren door een browser-subagent te gebruiken om naar een kwaadaardige site te bladeren.”

Ten slotte omvat de aanval het verzenden van de gegevens naar webhook.site, een dienst voor het registreren van openbare verzoeken. Exfiltratie wordt alleen mogelijk omdat webhook.site op onverklaarbare wijze is opgenomen in Antigravity’s standaard browser-URL-toelatingslijst. De onderzoekers benadrukken deze configuratiefout:

“De standaard Toelatingslijst die bij Antigravity wordt geleverd, bevat echter’webhook.site’. Met Webhook.site kan iedereen een URL maken waar ze verzoeken aan de URL.”

Opname van een dergelijk domein op een standaard toelatingslijst maakt de beveiliging tegen uitgaand netwerkverkeer effectief ongedaan, waardoor gegevens de lokale omgeving kunnen verlaten zonder waarschuwingen te activeren.

Beleid versus realiteit: het’bedoelde gedrag’-standpunt van Google

PromptArmor week voor deze bevindingen af van de standaard periode van 90 dagen voor verantwoorde openbaarmaking. Ter rechtvaardiging van deze beslissing haalde het bedrijf Google’s eerdere classificatie van vergelijkbare rapporten aan als’beoogd gedrag’in plaats van als beveiligingsfouten.

Volgens de onderzoekers:”Google heeft aangegeven dat zij zich al bewust zijn van de risico’s van data-exfiltratie, geïllustreerd door ons onderzoek, maar we hebben geen verantwoorde openbaarmaking ondernomen.”

Er bestaat een fundamenteel meningsverschil tussen beveiligingsprofessionals en Google over het acceptabele risicoprofiel van agentische tools.

Officiële documentatie ondersteunt PromptArmor’s beoordeling van Google’s beoordeling beleid. Het Bug Hunters-platform van Google vermeldt expliciet’Antigravity-agent heeft toegang tot bestanden’en’toestemming om opdrachten uit te voeren’als ongeldige rapporttypen. Het officiële beleid luidt:

“Antigravity-agent heeft toegang tot bestanden”[…] “Antigravity-agent heeft toestemming om opdrachten uit te voeren”

Een dergelijke’wontfix’-houding botst met het verhaal rond de lancering van Antigravity IDE, waarin leidinggevenden Gemini 3 Pro positioneerden als een verfijnde redeneermachine die in staat is complexe problemen op te lossen.

Secundaire bevindingen van andere onderzoekers bevestigen de risico’s. Beveiligingsonderzoeker ‘wunderwuzzi23’ (Embrace The Red) identificeerde risico’s bij het uitvoeren van externe opdrachten die verder reiken dan de browsergebaseerde aanvalsvector.

PromptArmor merkte ook op dat de kwetsbaarheden niet beperkt zijn tot specifieke configuraties. Het team stelde dat de kwetsbaarheden niet beperkt zijn tot specifieke configuraties en merkte op:”We hebben drie extra kwetsbaarheden voor data-exfiltratie gevonden die niet afhankelijk waren van het inschakelen van de browsertools.”

Het Agentic-dilemma: productiviteit versus veiligheid

Leiders in de industrie hebben moeite om de wrijvingsvrije belofte van’agent-first’-ontwikkeling in evenwicht te brengen met de behoefte aan rigide beveiligingsgrenzen. Antigravity wordt geleverd met’Agent Decides’als het standaard beoordelingsbeleid, waardoor bij de meeste acties de mens effectief uit de lus wordt verwijderd.

Het probleem wordt nog verergerd door het’Terminal Command Auto Execution’-beleid, waarmee de agent systeemopdrachten zoals cat of curl kan uitvoeren zonder bevestiging van de gebruiker. Deze standaardinstellingen geven voorrang aan snelheid boven veiligheid, waardoor een omgeving ontstaat die rijp is voor exploitatie.

De beveiligingsexperts omschrijven dit als een “dodelijke trifecta” van risicofactoren. Kwetsbaarheden bestaan omdat de agent gelijktijdig toegang heeft tot niet-vertrouwde invoer (het web), privégegevens (de codebase) en externe communicatie (het internet).

Het dodelijke trifecta-concept benadrukt dat wanneer aan alle drie de voorwaarden is voldaan, gegevensexfiltratie bijna onvermijdelijk wordt zonder strikte isolatie.

Terwijl tools als Cursor en Windsurf met vergelijkbare theoretische risico’s worden geconfronteerd, maakt Antigravity’s standaard toelatingslijst het bijzonder vatbaar voor onmiddellijke exfiltratie. Andere platforms vereisen doorgaans expliciete gebruikersgoedkeuring voor netwerkverzoeken aan nieuwe domeinen.

Mitigatiestrategieën voorgesteld door experts suggereren dat”YOLO-modus”agenten die alle veiligheidscontroles uitschakelen, moeten worden geïsoleerd in virtuele machines (VM’s) met een firewall in plaats van rechtstreeks op het host-besturingssysteem te draaien.

Zonder dergelijke maatregelen kunnen deze bevindingen de adoptie van autonome coderingstools door bedrijven afremmen totdat leveranciers standaard strikte filtering van uitgaand netwerkverkeer en sandboxing implementeren.