Aanvallers exploiteren verkeerd geconfigureerde open WebUI-instanties met behulp van AI-gegenereerde malware om systemen te compromitteren. Open WebUI wordt gebruikt door populaire AI-chatbotplatforms zoals Ollama en LM Studio om een zelf-gehost, browser-gebaseerde interface te bieden voor interactie met grote taalmodellen.

De geavanceerde campagne markeert een betreffende escalatie. AI-tools maken nu niet alleen kwaadaardige payloads, maar zijn ook exploitatiedoelen. De aanvallen hebben invloed op Linux en Windows, gericht op het installeren van cryptominers en infostalers via geavanceerde ontwijking.

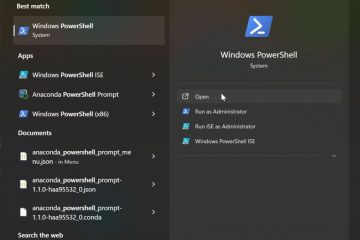

Dit incident benadrukt een kritische nieuwe kwetsbaarheid, aangezien AI-interfaces die zijn ontworpen voor productiviteit ook belangrijke aanvalsoppervlakken kunnen worden als niet correct wordt beveiligd. Het onderzoek van Sysdig vond dat aanvallers initiële toegang kregen tot een open webui-systeem, dat online werd blootgesteld met administratieve rechten en geen authenticatie door een zwaar obfusced python-script te uploaden.

De onderzoekers hebben opgemerkt stilistische kenmerken van AI-generatie. Een chatgpt-codedetectoranalyse, geciteerd door Sysdig, concludeerde dat het script was:”zeer waarschijnlijk (~ 85–90%) is ai gegenereerd of zwaar geassisteerd. De nauwgezette aandacht voor randgevallen, evenwichtige cross-platform logica, gestructureerde docstring en uniform opmaakpunt sterk in die richting.”De AI-assisted malware, door het onderzoeksteam”Pyklump”genoemd, diende als de primaire vector voor de daaropvolgende aanval.

AI’s dubbele rol-een hulpmiddel voor het maken van malware en een exploitatiedoelstelling-geeft een nieuwe cybersecurity-uitdaging en highlighs de urgente behoefte aan strikte veiligheid rond AI-aanvragen en infrastructuur. Dit is vooral het geval naarmate zelf gehoste AI-tools in populariteit groeien.

anatomie van een AI-aangedreven intrusie

Het AI-gegenereerde Python-script, eenmaal uitgevoerd via open webui-tools, werd een compromis met meerdere stage geïnitieerd. SYSDIG meldde een Discord Webhook Facilited Command and Control (C2) communicatie. Deze techniek is een groeiende trend omdat deze gemakkelijk combineert met legitiem netwerkverkeer.

Om detectie te voorkomen, heferen aanvallers ‘ProcessHider’, een hulpprogramma dat kwaadaardige processen zoals cryptominers verdwijnen uit standaardsysteemlijsten door de output van proces-query-systeemoproepen te onderscheppen en te wijzigen. Bovendien gebruikten ze ‘argvhider’ om cruciale opdrachtregelparameters te verbergen, zoals mijnbouwbad-URL’s en portemonnee-adressen; Deze tool bereikt duisternis door het argumentvector van het proces in het geheugen te wijzigen, zodat inspectietools de originele gevoelige gegevens niet kunnen lezen

Het Windows-aanvalspad omvatte het installeren van de Java Development Kit (JDK). Dit was om een Malicious Jar (Java Archive)-bestand, Application-ref.jar, te uitvoeren, gedownload van een C2-server. Deze eerste pot fungeerde als lader voor verdere kwaadaardige componenten. Deze omvatten int_d.dat, een 64-bit Windows DLL (Dynamic Link Library) met XOR-decodering (een methode voor codering) en sandbox-ontduiking.

Een ander component was int_j.dat. De laatste pot bevatte nog een DLL, app_bound_decryptor.dll, naast verschillende infostealers. Deze gerichte referenties van Chrome-browservertensies en onenigheid. De app_bound_decryptor.dll zelf gebruikte XOR-codering, gebruikt met de naam pijpen (een mechanisme voor inter-procescommunicatie) en opgenomen sandbox-detectiefuncties.

Meer dan 17.000 open webui-instanties worden naar verluidt online blootgesteld, volgens Shodan-gegevens die worden geciteerd door SysDig die een substantiële potentiële aanvaloppervlak creëert.

de groeiende rol van AI in cyberconflict

Deze open webui-exploitatie is een recent voorbeeld binnen een breder patroon omdat AI steeds meer wordt geïntegreerd in cybercriminale bewerkingen. Al in oktober 2024 rapporteerde Microsoft een toename van AI-aangedreven cyberaanvallen van meer dan 600 miljoen dagelijkse incidenten, waaruit blijkt dat aanvallers”een toename zien van hoe cybercriminelen hun methoden kunnen automatiseren via generatieve AI.”Hun digitale verdedigingsrapport 2024 verklaarde ook dat “het volume van aanvallen gewoon te groot is voor een groep om op zijn eigen”

een toenemend aantal AI-aangedreven malware-campagnes te behandelen, gebruiken nepapplicaties en captchas om gebruikers te richten. Ze gebruiken vaak Dark Web AI-tools zoals Wormgpt en Fraudgpt voor het maken van geavanceerde phishing-e-mails en malware.

Tegen januari 2025 had het succespercentage van de phishing-aanvals naar verluidt jaar na jaar verdrievoudigd. Dit werd grotendeels toegeschreven aan het vermogen van AI om meer overtuigende en gelokaliseerde kunstaas te creëren, volgens het cloud-en dreigingsrapport van Netskope. LLMS kan een betere lokalisatie en meer variatie bieden om te proberen spamfilters te ontwijken en de kans te vergroten om slachtoffers voor de gek te houden.

De AI Cybersecurity Arms Race

Terwijl aanvallers AI gebruiken, ontwikkelt de cybersecurity-industrie gelijktijdig ai-aangedreven verdedigingen. Google lanceerde bijvoorbeeld SEC-Gemini v1 in april. Dit AI-model helpt beveiligingsprofessionals met realtime detectie en analyse van dreigingen. Dit initiatief volgde eerdere successen, zoals Google’s Big Sleep AI-agent die vorig jaar een aanzienlijke kwetsbaarheid identificeerde in de SQLite-database-engine. Google had de ontdekking en sanering van die fout aangekondigd voordat het gebruikers beïnvloedde.

Andere grote leveranciers versterken ook hun AI-mogelijkheden. Fortinet, afgelopen november breidde zijn AI-beveiligingstools uit met nieuwe integraties voor verbeterde dreigingsdetectie. In april 2025 stolde Google zijn AI-beveiligingsstrategie verder door het Unified-beveiligingsplatform te onthullen, dat Gemini AI integreert om dreigingsdetectie en respons te consolideren met behulp van gestructureerde redenering. Dit staat in contrast met benaderingen zoals Microsoft’s beveiligingscopilot, die zich meer richt op modulaire automatisering.