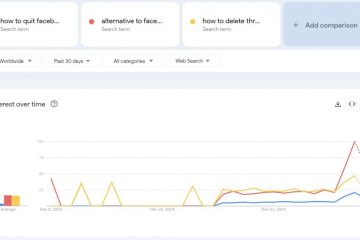

Een op Mirai gebaseerd botnet met de naam Gayfemboy is een wereldwijde bedreiging voor de cyberveiligheid geworden en infecteert dagelijks meer dan 15.000 apparaten misbruik maken van een combinatie van zwakke beveiligingspraktijken, bekende kwetsbaarheden en een kritieke zero-day-fout in industriële routers.

Ontdekt door Chainxin X Lab, het botnet richt zich op IoT-apparaten en industriële routers, inclusief die vervaardigd door Four-Faith, Huawei en ASUS. Onderzoekers hebben de snelle verspreiding ervan in verband gebracht met de exploitatie van CVE-2024-12856, een voorheen onbekende kwetsbaarheid in Four-Faith-routers.

De operators van het botnet maken gebruik van geavanceerde technieken, waarbij ze brute-force-aanvallen op Telnet-wachtwoorden en aangepaste UPX-packing gebruiken om hun ladingen. Volgens VulnCheck wordt de kwetsbaarheid die centraal staat in deze aanvallen sinds november 2024 actief misbruikt. waardoor aanvallers opdrachten op afstand kunnen uitvoeren en de controle over apparaten kunnen overnemen.

De groeiende dreiging toont de risico’s aan van niet-gepatchte apparaten en slechte cyberbeveiligingspraktijken in de industriële sector en IoT-ecosystemen.

De kwetsbaarheid van de Four-Faith Router

De kwetsbaarheid van de Four-Faith-router, geïdentificeerd als CVE-2024-12856, is een fout in de opdrachtinjectie waardoor aanvallers willekeurige opdrachten kunnen uitvoeren via het apply.cgi-eindpunt van de router.

Het is afhankelijk van standaard beheerdersreferenties om de authenticatie te omzeilen en controle over het apparaat te krijgen. VulnCheck beschrijft de fout als “een probleem dat aanvallers toegang op afstand biedt, waardoor ze kwaadaardige payloads kunnen lanceren en gerichte systemen kunnen ontwrichten.”

De exploitatie van deze kwetsbaarheid heeft vooral gevolgen gehad voor de F3x24-en F3x36-routermodellen, die worden vaak ingezet in industriële omgevingen

Chainxin X Lab ontdekte dat het botnet zich niet alleen op deze apparaten richt, maar ook kwetsbaarheden in andere routers, waaronder Neterbit-modellen, gebruikt om zijn bereik te vergroten. Bovendien is waargenomen dat slimme apparaten voor thuisgebruik zoals die van Vimar worden misbruikt, waarbij onbekende kwetsbaarheden worden gebruikt om zich verder te verspreiden.

De methoden achter de verspreiding

De De operators van het Gayfemboy-botnet gebruiken een mix van gevestigde en geavanceerde technieken om apparaten te infecteren en hun netwerk te onderhouden. Een van de belangrijkste methoden is het bruut forceren van Telnet-inloggegevens apparaten, wordt vaak onbeveiligd gelaten met standaard gebruikersnamen en wachtwoorden, waardoor aanvallers een gemakkelijk toegangspunt vormen. Eenmaal gecompromitteerd, worden de apparaten gegroepeerd op basis van hun hardwarekenmerken en bestuurd via een command-and-control (C2)-infrastructuur.

Een ander belangrijk aspect van de aanpak van het botnet is het gebruik van op maat gemaakte UPX-packing. UPX, of Ultimate Packer for Executables, is een compressietool die de grootte van uitvoerbare bestanden verkleint. Malware-ontwikkelaars passen vaak UPX-handtekeningen aan om detectie door antivirussoftware te omzeilen, en Gayfemboy-operators hebben deze techniek met groot succes geïmplementeerd.

Het botnet vertrouwt ook op meer dan 20 bekende kwetsbaarheden op verschillende apparaten. Het maakt bijvoorbeeld gebruik van CVE-2017-17215 in Huawei-routers en CVE-2024-8957 in Pan-tilt-zoom (PTZ)-camera’s om hun systemen in gevaar te brengen. Dit arsenaal aan kwetsbaarheden, gecombineerd met het vermogen om snel nieuwe exploits te integreren, heeft Gayfemboy tot een van de meest adaptieve en gevaarlijke botnets gemaakt die momenteel actief zijn.

Vergeldingsgedrag en mondiale doelen/h3>

Het botnet heeft zich agressief opgesteld tegenover onderzoekers. In één geval registreerde Chainxin X Lab ongebruikte command-and-control-domeinen die aan het botnet waren gekoppeld om de activiteit ervan te observeren.

Als reactie daarop lanceerden Gayfemboy-operators directe DDoS-aanvallen op deze domeinen, waardoor de infrastructuur van de onderzoekers werd verstoord. Dit gedrag illustreert de verfijning en vijandigheid van de exploitanten van het botnet.

De geografische verspreiding van infecties omvat grote regio’s, waaronder China, de Verenigde Staten, Rusland, Turkije en Iran. Uit aanvalslogboeken blijkt dat het botnet in staat is om DDoS-verkeer van meer dan 100 Gbps te genereren, waardoor zelfs robuuste verdedigingen worden overweldigd.

Afbeelding: Chainxin X Lab

Afbeelding: Chainxin X Lab

Hoewel de aanvallen vaak kort zijn en 10 tot Binnen 30 seconden kunnen ze aanzienlijke verstoringen veroorzaken, vooral in kritieke sectoren zoals telecommunicatie en industriële systemen.

De rol van industriële routers en IoT-apparaten

Industriële routers zoals die vervaardigd door Four-Faith spelen een cruciale rol bij het beheren van netwerkverkeer en het garanderen van betrouwbare communicatie in sectoren als energie, productie en logistiek.

De exploitatie van deze apparaten benadrukt een urgent probleem op het gebied van cyberbeveiliging: het gebrek aan robuuste beveiligingsmaatregelen voor apparaten die in kritieke omgevingen worden ingezet. Slimme apparaten voor thuisgebruik, hoewel kleiner van omvang, vertegenwoordigen een even kwetsbare categorie, waarbij aanvallers hun alomtegenwoordigheid benutten om hun activiteiten te versterken.

Zoals Chainxin X Lab opmerkte: “Het botnet richt zich elke dag op honderden verschillende entiteiten. De aanvalsdoelen zijn over de hele wereld verspreid en bestrijken verschillende industrieën. De belangrijkste aanvalsdoelen zijn geconcentreerd in regio’s als China, de Verenigde Staten, Duitsland, het Verenigd Koninkrijk en Singapore.”

Mitigatiestrategieën

De Cybersecurity-experts benadrukken het belang van het beveiligen van IoT-en industriële apparaten door middel van proactieve maatregelen. Deze omvatten het regelmatig updaten van firmware, het vervangen van standaardreferenties en het implementeren van netwerksegmentatie om kwetsbare apparaten te isoleren. Organisaties wordt ook geadviseerd om monitoringtools in te zetten die afwijkingen kunnen detecteren en op bedreigingen kunnen reageren in realtime.

VulnCheck beveelt aan dat getroffen gebruikers onmiddellijk patches van fabrikanten toepassen of, indien niet beschikbaar, blootgestelde eindpunten uitschakelen en strengere toegangscontroles invoeren. Naarmate cyberdreigingen evolueren, moeten belanghebbenden in de sector prioriteit geven aan beveiliging om verdere exploitatie van deze apparaten te voorkomen.

Afbeelding: Chainxin X Lab

Afbeelding: Chainxin X Lab