Microsoft heeft nieuwe maatregelen geïntroduceerd om beheerders meer controle te geven over Windows-updates. De Windows Update for Business-implementatieservice, die algemeen beschikbaar zal zijn vanaf Vanaf 24 mei kunnen functie-updates worden aangeboden als optioneel in plaats van verplicht. Deze wijziging markeert een verschuiving ten opzichte van het vorige systeem waar updates werden afgedwongen, wat leidde tot een gedwongen herstart na een bepaalde periode.

Optionele functie-updates

Onder de nieuwe systeem kunnen beheerders functie-updates als optioneel presenteren, waardoor gebruikers de autonomie hebben om te beslissen wanneer ze deze willen installeren. Indien nodig behouden beheerders echter de mogelijkheid om updates verplicht te stellen door deze als vereist te markeren. Deze aanpassing is bedoeld om het beheer van Windows-apparaten te stroomlijnen, waardoor het voor IT-professionals gemakkelijker wordt om updates af te handelen.

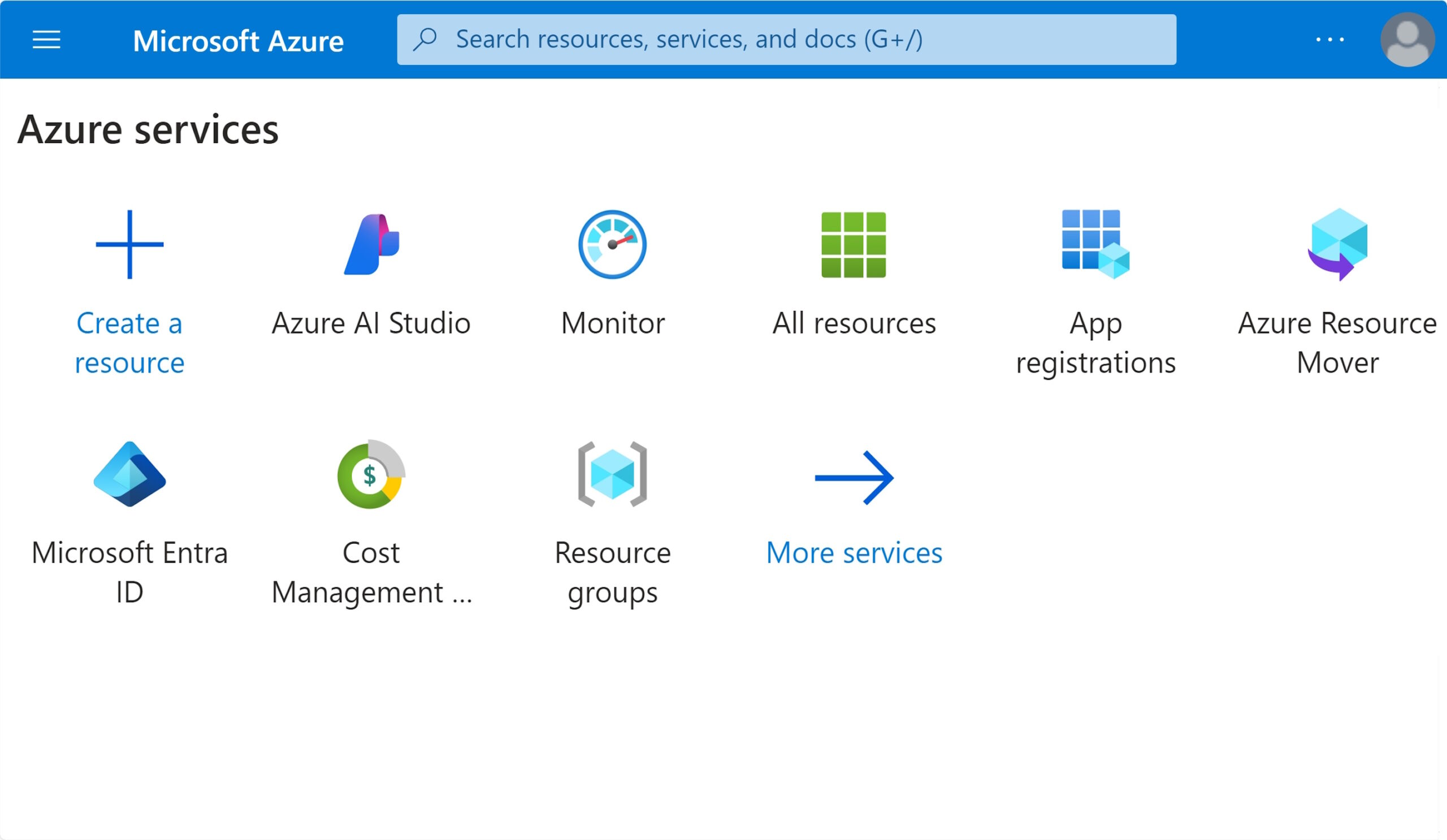

Microsoft heeft ook de aankomende vereiste voor multi-factor authenticatie (MFA) voor Azure-gebruikers verduidelijkt. Een eerste aankondiging op 14 mei veroorzaakte verwarring onder beheerders, vooral wat betreft serviceaccounts en specifieke scenario’s zoals scholen waar telefoongebruik beperkt is.

Gedetailleerde MFA-vereisten

Microsoft-analist Mary Jo Foley heeft verdere details benadrukt die zijn verstrekt door Naj Shahid, een Azure Principal Project Manager. Shahid legde in een opmerking dat de MFA-vereiste van toepassing is op gebruikers die toegang hebben tot de Azure Portal, CLI, PowerShell of Terraform voor resourcebeheer. Service-principals, beheerde identiteiten, werkbelastingidentiteiten en vergelijkbare op tokens gebaseerde accounts gebruikt voor automatisering zijn vrijgesteld van deze vereiste.

Vanaf juli 2024 begint Microsoft met het afdwingen van MFA voor alle gebruikers die zich aanmelden bij de Azure-portal. Hierna wordt het beleid uitgebreid naar CLI, PowerShell en Terraform. Het bedrijf zal specifieke uitroldata communiceren via officiële e-mails en meldingen. Dit initiatief heeft tot doel de accountbeveiliging te verbeteren door meerdere verificatiemethoden te vereisen, waardoor het risico op ongeautoriseerde toegang en datalekken wordt verminderd.

Microsoft Entra ID ondersteunt verschillende MFA-methoden, inclusief de Microsoft Authenticator app, Windows Hello voor Bedrijven, sms, spraakoproepen en hardwaretokens. Beheerders kunnen Entra ID-beleid voor voorwaardelijke toegang gebruiken om MFA-vereisten aan te passen op basis van gebruikerslocatie, apparaat, rol of risiconiveau.

Beheerders worden aangemoedigd om MFA binnen hun tenants in te schakelen met behulp van de MFA-wizard voor Microsoft Entra. Ze kunnen de gebruikersregistratie voor MFA controleren via het registratierapport voor authenticatiemethoden. Daarnaast is er een PowerShell-script beschikbaar om een rapport te genereren waarin de MFA-status voor alle eindgebruikers wordt weergegeven.

Implementatie en feedback van klanten

Microsoft is actief op zoek naar klanten feedback over specifieke scenario’s, waaronder breekglasrekeningen en speciale herstelprocessen. Hoewel elke ondersteunde MFA-methode kan worden gebruikt, is het niet mogelijk om u af te melden voor MFA. Er is een uitzonderingsproces beschikbaar voor gevallen waarin er geen andere oplossing bestaat. Hoewel de uitrol van de handhaving geleidelijk zal plaatsvinden, benadrukte Shahid het belang van het zo snel mogelijk opzetten van MFA.