IP スプーフィングの方法を学ぶと、攻撃者がトラフィックを偽装する方法と、セキュリティ チームがネットワークをテストする方法を理解するのに役立ちます。この記事の執筆時点では、IP スプーフィングは依然としてサイバーセキュリティ研究、侵入テスト、ネットワーク シミュレーションの中核的な手法です。同じ方法が有害な目的で悪用される可能性がありますが、正当な使用例では、リスクの分析、ファイアウォールのテスト、スプーフィングされたパケットに対するネットワークの反応の監視に重点が置かれています。

このガイドでは、IP スプーフィングが実際にどのようなものかを説明し、制御された環境でそれをテストする最も安全な方法を示します。最新のオペレーティング システムと現在のパケット クラフト ツールに合わせた、更新された正確な手順が使用されます。スプーフィング活動を試みる前に、ネットワークをテストする権限があることを確認し、お住まいの地域の法的制限を理解してください。

IP スプーフィングでは、パケット内の送信元 IP アドレスが変更されるため、受信デバイスは別の送信者を認識します。この手法は、ネットワーク トラフィックのシミュレーション、システムのストレス テスト、または変更されたパケット ヘッダーに対するフィルタリング ルールの応答の検証に役立ちます。研究者はこれを使用して攻撃を模倣し、システム管理者は防御がスプーフィングされたトラフィックを正しくブロックしているかどうかを確認するために使用します。

システムを準備する

IP スプーフィングを安全に行う方法を学ぶ前に、システムが中断することなくパケットを作成および分析するのに役立ついくつかの重要事項を集めてください。適切な設定により、テストでネットワークがセキュリティ リスクにさらされないようにすることができます。

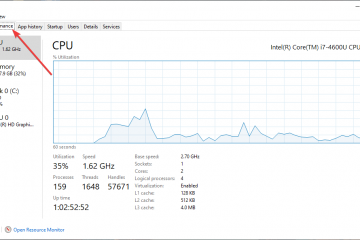

管理者権限を持つ Linux、macOS、または Windows マシン 管理されたテスト ネットワークまたはラボ環境 Scapy、Hping3、またはその他の研究グレードのユーティリティなどの更新されたパケット クラフト ツール スプーフィングされたパケットの動作を監視するためのファイアウォールまたは IDS アクセス ツールのインストールとパッケージの更新のための安定したインターネット接続

IP スプーフィングを実行する方法

以下の手順は、IP スプーフィングを実行する方法を示しています。正規のテスト環境でスプーフィングされたパケットを送信します。このワークフローは、パケット クラフト、ヘッダー変更、トラフィック分析に焦点を当てています。

Scapy や Hping3 などのパケット クラフト ツールをテスト マシンにインストールします。 トラフィックの送信先となるターゲット デバイスまたはテスト サーバーを特定します。 シミュレートする条件に一致するスプーフィングされた送信元 IP アドレスを選択します。 パケット フローに必要な場合にのみ、テスト ネットワークで送信フィルタリングを無効にします。 カスタム パケットを作成し、ヘッダーの送信元 IP アドレスを置き換えます。 変更したパケットを宛先システムに送信し、応答を監視します。 ファイアウォールの動作、パケット ログ、または IDS アラートを記録して、結果を確認します。

いくつかのツールは、スプーフィングされたパケットの作成、ネットワーク シミュレーション、およびパケット ヘッダーの変更をサポートしています。これらは、依然としてサイバーセキュリティ ラボや侵入テスト環境で一般的に使用されています。

Scapy: パケットの作成、送信、デコードに使用される Python ベースのパケット操作ライブラリです。  Hping3: スプーフィングされたアドレスを持つカスタム TCP、UDP、および ICMP パケットを作成するコマンドライン ユーティリティ。 Ettercap: スプーフィングされたパケットの処理もサポートする、ネットワーク傍受のための強力なツールです。

Hping3: スプーフィングされたアドレスを持つカスタム TCP、UDP、および ICMP パケットを作成するコマンドライン ユーティリティ。 Ettercap: スプーフィングされたパケットの処理もサポートする、ネットワーク傍受のための強力なツールです。

Wireshark: スプーフィング テスト中のトラフィックのキャプチャと分析に最適です。

Wireshark: スプーフィング テスト中のトラフィックのキャプチャと分析に最適です。

Cain & Abel: ネットワーク テスト用のレガシー ユーティリティで、現在も研究用の制御された環境で使用されています。

Cain & Abel: ネットワーク テスト用のレガシー ユーティリティで、現在も研究用の制御された環境で使用されています。

倫理的および法的考慮事項

IP スプーフィングは、自分が所有するネットワーク、またはテストの明示的な許可を得ているネットワークで使用する場合にのみ合法です。不正ななりすましは、システムを混乱させ、プライバシー法に違反し、刑事罰を科す可能性があります。スプーフィング活動を常に閉鎖された環境に限定し、ネットワーク所有者との透明性を維持し、説明責任のためにアクションを記録してください。

一般的な問題のトラブルシューティング

ターゲットからの応答がない: ファイアウォールはスプーフィングされたパケットをブロックする場合があります。ラボ設定を調整するか、許可されたサブネットを使用します。 ツールがパケットを送信しない: 管理者または root 権限でユーティリティを実行していることを確認してください。 なりすましトラフィックは即座にドロップされます。 最新のネットワークでは、無効なアドレスまたはルーティング不可能なアドレスをフィルタリングします。現実的なテスト IP を使用します。 Wireshark でパケットがキャプチャされない: パケット キャプチャ用に選択したネットワーク インターフェイスを確認します。 接続リセット エラー: 一部のプロトコルは、不一致のヘッダーを拒否します。パケットフラグを調整するか、より単純なパケットを作成します。

ヒント

意図しないトラフィックの漏洩を防ぐために、分離された VLAN を備えた専用のラボを作成します。 パケットの動作を予測可能な状態に保つために、既知の正常なテスト IP 範囲を使用します。 すべてのなりすましトラフィックをログに記録し、ネットワークの応答を追跡します。 新しいプロトコルとの互換性を維持するために、パケット ツールを定期的に更新してください。 複数のツール間の結果を比較して、テストの精度を検証します。

FAQ

IP スプーフィングは違法ですか?

許可なく行うと違法になります。スプーフィングは、自分が管理しているネットワーク、またはテストが許可されているネットワーク上でのみ実行してください。

スプーフィングによって私の本当の身元が隠蔽される可能性はありますか?

確実性はありません。ルーター、ISP、最新のセキュリティ システムは、なりすましトラフィックをすぐに検出します。

特別なハードウェアは必要ですか?

いいえ。標準デバイスは、ソフトウェア ツールを使用して IP ヘッダーをスプーフィングできます。

IP スプーフィングは Wi-Fi 上で機能しますか?

はい、しかし、多くのルータは、スプーフィングされたパケットがネットワークから出る前にフィルタリングします。

実践する最も安全な方法は何ですか?

隔離されたテスト ラボまたは監視ツールを備えた仮想環境を使用します。

概要

IP スプーフィングにより、パケット内の送信元アドレスを使用して、さまざまなトラフィック条件をシミュレートします。 管理された環境と、Scapy や Hping3 などの承認されたツールを使用します。 悪用を避けるために、厳格な倫理的および法的ガイドラインに従ってください。 Wireshark とネットワーク ログを使用してパケットの動作を監視します。 安全で承認されたスプーフィング方法を使用して、ファイアウォール ルールをテストし、ネットワークの復元力を向上させます。

結論

IP スプーフィングの方法を学ぶと、攻撃者がどのようにパケット ヘッダーを変更するか、およびネットワークがこれらの攻撃をどのように防御するかを理解するのに役立ちます。スプーフィングを責任を持って使用すると、サイバーセキュリティへの意識が高まり、ファイアウォール ルール、ログ システム、インシデント対応手順の改善に役立ちます。安全なツール、管理された環境、適切な認証があれば、IP スプーフィングはセキュリティ リスクではなく、貴重な学習方法になります。