巧妙なランサムウェア キャンペーンは、人気のあるユーティリティ Putty と WinSCP の偽のダウンロード サイトを利用して、Windows システム管理者をターゲットにしています。安全なファイル転送とリモート アクセスに不可欠なこれらのユーティリティは、検索エンジンを通じて宣伝されるため、ネットワーク全体に侵入して侵害することを目的としたサイバー犯罪者の主な標的となっています。

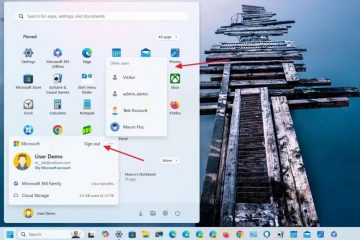

マルウェアを配布するために検索エンジンが使用されるようになりました。

タイポスクワッティングと偽ドメイン

Rapid7 のレポートによると、このキャンペーンには次のようなものが含まれています。ユーザーが「WinSCP のダウンロード」または「Putty のダウンロード」を検索したときに表示される検索エンジン広告。これらの広告は、puutty.org、wnscp[.]net、vvinscp[.]net などのタイポスクワッティング ドメインにユーザーを誘導します。これらのドメインは、WinSCP の正規サイト (winscp.net) と、公式サイトと間違われることが多い PuTTY の無関係サイト (putty.org) を模倣しています。本物の PuTTY サイトは実際にはここでホストされています。

悪意のあるダウンロードと DLL サイドローディング

偽サイトは、参照元に応じてユーザーを正規のサイトにリダイレクトするか、脅威アクターのサーバーから ZIP アーカイブを配信するダウンロード リンクを提供します。 ZIP アーカイブには、Setup.exe ファイル、名前が変更された正規の Python for Windows 実行可能ファイル (pythonw.exe)、および悪意のある python311.dll ファイルが含まれています。正規の pythonw.exe が実行されると、python311.dll のロードが試行されます。ただし、攻撃者はこの DLL を、代わりにロードされる悪意のあるバージョン (DLL サイドローディングと呼ばれる手法) に置き換えました。このプロセスにより、最終的に、企業ネットワークへの最初のアクセスに一般的に使用される Sliver ポストエクスプロイト ツールキットがインストールされます。

さらなるペイロードの展開

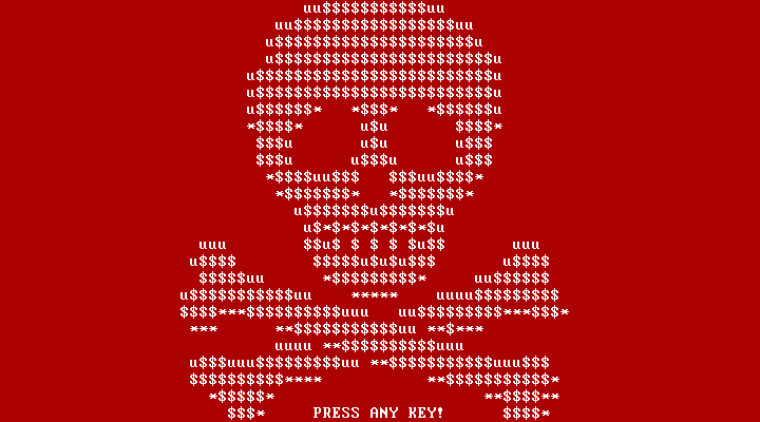

Rapid7 の調査により、Sliver ツールキットが Cobalt Strike ビーコンを含む追加の悪意のあるペイロードの展開に使用されていることが明らかになりました。これらのツールを使用すると、攻撃者はデータを窃取し、ランサムウェア暗号化プログラムの導入を試みることができます。 Rapid7 は使用されたランサムウェアに関する広範な詳細を明らかにしていませんが、観察された戦術は、現在は廃止されている BlackCat/ALPHV ランサムウェアを含むキャンペーンを彷彿とさせます。あるインシデントでは、攻撃者はランサムウェアの導入を試みる前にバックアップ ユーティリティ Restic を使用してデータを引き出しましたが、最終的には阻止されました。

ランサムウェア キャンペーンの詳細

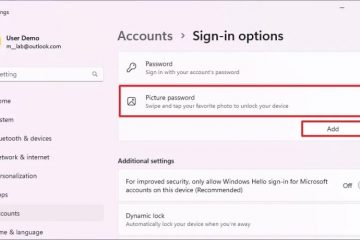

Rapid7 は、このキャンペーンが正規バージョンを探しているときにトロイの木馬化されたファイルをダウンロードする可能性が最も高い IT チームのメンバーに不当に影響を与えていることを観察しました。通常、感染チェーンは、ユーザーが Microsoft の Bing などの検索エンジンで「winscp のダウンロード」または「Putty のダウンロード」などの語句を検索した後に始まります。感染は、ユーザーが zip アーカイブの内容をダウンロードして抽出し、setup.exe を実行した後に始まります。これは、正規の Python 隠しコンソール ウィンドウ実行可能ファイルである pythonw.exe の名前を変更したコピーです。

プライマリ ペイロードpython311.dll 内に含まれるファイルは、暗号化された圧縮アーカイブであり、DLL のリソース セクションに含まれています。実行中に、このアーカイブは 2 つの子プロセスを実行するために解凍されます。 pythonw.exe 経由で実行されるスクリプト systemd.py は、2 番目の Python スクリプトを復号化して実行し、その後、Sliver ビーコンの復号化とリフレクティブ DLL インジェクションを実行します。リフレクティブ DLL インジェクションは、ディスクからではなくメモリから直接ライブラリをプロセスにロードするプロセスです。

脅威アクターは迅速に行動します

Rapid7 によると、この脅威は攻撃者は、Sliver ビーコンとの接触に成功すると迅速な行動をとり、Cobalt Strike ビーコンを含む追加のペイロードをダウンロードします。このアクセスは、SMB 経由でピボットした後、スケジュールされたタスクと新しく作成されたサービスを介して永続性を確立するために使用されます。最近のインシデントでは、Rapid7 は、攻撃者がバックアップ ユーティリティ Restic を使用してデータを窃取し、ランサムウェアを展開しようとする試みを観察しましたが、この試みは最終的に実行中にブロックされました。

関連する技術、戦術、および手順 ( Rapid7 によって観察された TTP) は、昨年トレンドマイクロによって報告された過去の BlackCat/ALPHV キャンペーンを思い出させます。 Rapid7 では、無料で利用できるソフトウェアのダウンロード ソースを確認することをお勧めします。ダウンロードしたファイルのハッシュが公式ディストリビュータから提供されたものと一致し、有効かつ関連する署名が含まれていることを確認してください。既知のドメインの置換に対する DNS リクエストを事前にブロックしたり、リクエストを DNS シンクホールにリダイレクトしたりすることもできます。

Rapid7 は、影響を受けるユーザーが情報技術 (IT) チームのメンバーである可能性が不釣り合いに高いことにも気づきました。更新またはセットアップのために PuTTY や WinSCP などのユーティリティのインストーラーをダウンロードします。 IT メンバーのアカウントが侵害されると、脅威アクターは昇格された特権を獲得し、その行動に混入して分析を妨害します。