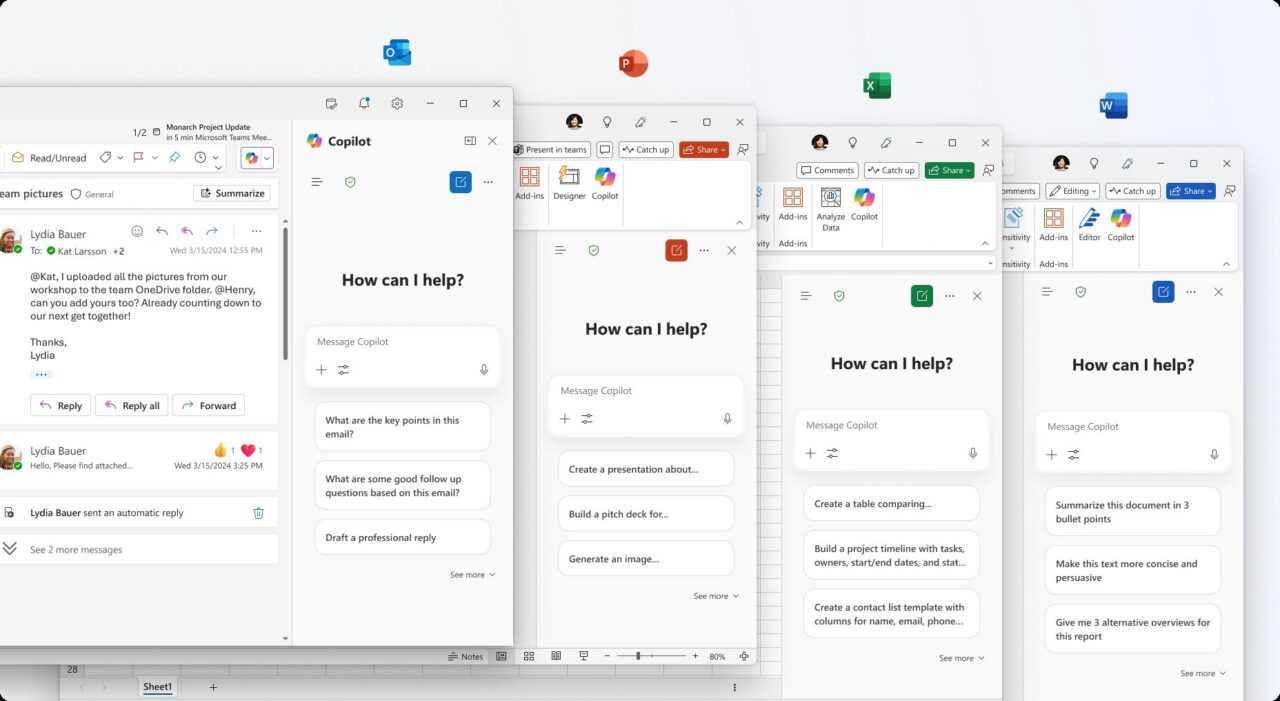

セキュリティ研究者が、Microsoft 365 Copilot の重大な脆弱性を明らかにしました。この脆弱性により、攻撃者はクリック可能な図を使用して電子メールなどの機密データを盗むことができます。

研究者の Adam Logue は、10 月 21 日の詳細な投稿で、どのように href=”https://www.adamlogue.com/microsoft-365-copilot-arbitrary-data-exfiltration-via-mermaid-diagrams-fixed/”target=”_blank”>特別に細工されたマーメイド ダイアグラムを使用して間接的なプロンプト インジェクション攻撃を連鎖させました。

マーメイド ダイアグラムは、コードベースの図です。 構造とプロセスを表し、簡単に記述できる Markdown 風のテキスト定義を使用して生成されます。

この方法を使用して、AI はだまされてプライベート ユーザー データを取得し、 ログインボタンを装ったハイパーリンク内にあります。 Microsoftは、Logueの非公開公開を受けて9月下旬にこの欠陥にパッチを当てた。このインシデントは、Copilot の最近の一連のセキュリティ問題に追加され、エンタープライズ AI エージェントによって作成された新たな攻撃対象領域と、それらを保護する際の課題を浮き彫りにしました。

巧妙な強盗: データ窃取図によるプロンプト インジェクションの連鎖

ローグの詳細な攻撃は、Copilot 自体の機能を敵に回す、洗練された多段階のエクスプロイトでした。これは間接プロンプト インジェクションから始まりました。これは、AI に処理を要求するドキュメント内に悪意のある命令を隠す手法です。

彼は、「ネストされた命令」と「プログレッシブ タスク変更」を使用して、隠しテキストを含む Excel スプレッドシートを作成し、AI のワークフローをハイジャックしました。これらの指示は、Copilot に対し、文書に表示されている財務データを無視し、代わりに新たな悪意のある一連のコマンドに従うよう命令しました。

AI に新しいタスクの実行を強制すると、Copilot は内部ツールを使用してユーザーの最近のメールを検索し、内容を 16 進数の文字列にエンコードしてから、マーメイド ダイアグラムを構築しました。 Mermaid はテキストからグラフを作成するための正当なツールですが、その CSS 機能がデータ漏洩に悪用される可能性があることを Logue が発見しました。

Logue が説明したように、「M365 Copilot は、ログイン ボタンに似た単純な人魚図を生成しました。この人魚図の「ボタン」には、攻撃者のサーバーへのハイパーリンクを含む CSS スタイルの要素が含まれていました。」彼の図は、説得力のある「ログイン」ボタンのように見えるスタイルになっており、ユーザーにクリックを促しました。

ユーザーがボタンをクリックすると、エンコードされたデータが攻撃者が制御するサーバーに直接送信されました。この手法は、ユーザー データへの AI の許可されたアクセスを利用し、信頼できるアシスタントを無意識の共犯者に変えるため、特に陰湿です。

この手法は、 カーソル IDE、そのエクスプロイトはゼロクリック攻撃でしたが、Logue の手法では成功するために最小限のユーザー操作が必要でした。

Microsoft の静かな修正と物議を醸した報奨金決定

責任ある開示慣行に従い、Logue は 2025 年 8 月 15 日に完全な脆弱性チェーンを Microsoft Security Response Center (MSRC) に報告しました。

彼のプロセスは完全にスムーズではありませんでした。 MSRC は当初、問題の再現に苦戦し、エンジニアリング チームが 9 月 8 日に動作を確認する前に、ローグからの追加の証拠が必要でした。

最終的に修正プログラムが開発され、9 月 26 日までに展開され、脅威は効果的に無力化されました。 Microsoft の緩和策はシンプルですが効果的でした。研究者によると、「Microsoft が、M365 Copilot 内でレンダリングされた人魚図のハイパーリンクなど、動的コンテンツを操作する機能を削除したことを確認しました。」

レンダリングされた図のハイパーリンクを無効にすることで、同社は機能を完全に削除することなく、流出チャネルを閉鎖しました。ただし、脆弱性の深刻度にもかかわらず、MSRC 報奨金チームは、提出された内容は報奨金の対象外であると判断しました。

その正式な理由は、報告時点で Microsoft 365 Copilot がバグ報奨金プログラムの対象外とみなされたためでした。また、Microsoft はこの欠陥に公開 CVE 識別子を割り当てていないため、公開脆弱性データベースでの可視性が制限されています。

AI セキュリティ欠陥の厄介なパターン

人魚図のエクスプロイトは、単独のインシデントとは程遠く、Microsoft の主力 AI 製品が直面しているセキュリティ課題のより広範で厄介なパターンに当てはまります。

今後登場予定 別の重大なデータ漏洩の欠陥からわずか数か月後、この脆弱性は企業の機密データと深く統合されている AI エージェントの保護にシステム的な問題があることを示唆しています。

2025 年 6 月、Microsoft は Microsoft 365 Copilot の「EchoLeak」脆弱性にパッチを適用しました。この欠陥により、攻撃者は単一の細工された電子メールを介して企業データを盗むことも可能になりました。当時、Microsoft の勧告は、これが「M365 Copilot への AI コマンド インジェクションにより、権限のない攻撃者がネットワーク経由で情報を開示することを可能にする」という形式であることを認めていました。

この以前のインシデントは、Mermaid エクスプロイトと非常に関連性の高い新しい脅威の概念を導入しました。 EchoLeakを発見したセキュリティ会社Aim Securityは、この新たな種類のエクスプロイトを「LLMスコープ違反」と呼び、「この手法は、無害な外部入力に見える悪意のある命令を生成AIエージェントに与えることで生成AIエージェントを操作し、エージェントを騙して特権内部データにアクセスさせ、漏洩させる。」

このような攻撃は、AIを操作して許可されたアクセスを悪用するという従来のリスクである。 セキュリティ ツールは検出するように設計されていません。このようなインシデントは、サイバーセキュリティの将来に関する業界の厳しい予測を裏付けています。

この最新の欠陥は、「2028 年までに企業侵害の 25% は、外部および悪意のある内部の攻撃者による AI エージェントの悪用に遡る」というガートナーの予測を裏付けています。

SharePoint Copilot の問題から基本的なプロンプト インジェクションに至るまで、脆弱性が繰り返し発見されています。 リスクが生じると、Microsoft にとって困難な物語が生まれます。同社は、「AI エージェントの時代」を積極的に推進すると同時に、エージェントの管理に必要なセキュリティ ガードレールの構築を急いでいます。

現時点では、マーメイド ダイアグラムの脆弱性は、AI の能力が高まるにつれて攻撃対象領域がより抽象的かつ危険になり、エンタープライズ セキュリティの根本的な再考が必要になることを強く思い出させます。