カスペルスキーのサイバーセキュリティ専門家は、Microsoft BitLocker を使用して企業ファイルを暗号化し、被害組織から支払いを強要する ShrinkLocker という新しいランサムウェア株を特定しました。このマルウェアはメキシコ、インドネシア、ヨルダンで検出され、鉄鋼メーカーやワクチンメーカー、政府機関に影響を与えています。

技術的メカニズムと検出

ShrinkLocker は以下を採用しています。 VBScript は、Windows Management Instrumentation と対話し、Windows Server 2008 を含む Microsoft オペレーティング システムのさまざまなバージョンに合わせて攻撃を調整します。このマルウェアは、固定ドライブでディスクのサイズ変更を実行し、パーティション分割とブート セットアップを変更し、BitLocker をアクティブにして、コンピュータのストレージを暗号化します。 Kaspersky のレポート ShrinkLocker の亜種を検出およびブロックするための詳細な手順の概要が記載されています。

攻撃プロセスと影響

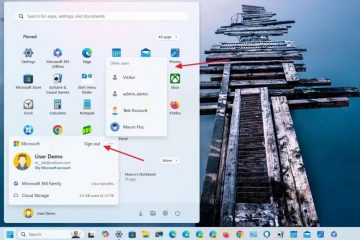

被害者のマシンでコードが実行されると、ShrinkLocker が展開されます。パーティション ラベルを恐喝者の電子メールに変更し、被害者との連絡を容易にします。復号化キーは攻撃者が制御するサーバーに送信され、その後 ShrinkLocker がキーをローカルで削除し、回復オプションとシステム ログを消去します。その後、侵害されたシステムがシャットダウンされ、「お使いの PC には BitLocker 回復オプションはもうありません」という内容の BitLocker 画面が表示されます。

詳細な攻撃手法

ShrinkLocker は暗号化 DLL ADVAPI32.dll からエクスポートされた関数を利用します、CryptAcquireContextA、CryptEncrypt、CryptDecrypt など、さまざまな OS バージョン間の互換性を確保します。このマルウェアは、VBScript を C:\ProgramData\Microsoft\Windows\Templates\ に Disk.vbs として保存します。これには、ADODB.Stream オブジェクト。このスクリプトは、オペレーティング システム名に「xp」、「2000」、「2003」、または「vista」がないかチェックし、これらのいずれかが検出された場合は終了します。

スクリプトは、特に固定ドライブでディスク サイズ変更操作を実行します。 (DriveType=3)、検出を防ぐためにネットワーク ドライブを回避します。 Windows Server 2008 または 2012 の場合、スクリプトは diskpart を使用して非ブート パーティションを 100 MB 縮小し、新しいプライマリ パーティションを作成します。それらをフォーマットし、ブートファイルを再インストールします。このマルウェアはレジストリ エントリを変更して、RDP 接続を無効にし、スマート カード認証を強制し、互換性のある TPM チップなしで BitLocker 設定を構成します。

暗号化と通信

ShrinkLocker数字、文字、特殊文字のランダムな組み合わせを使用して 64 文字の暗号化キーを生成し、それが BitLocker の安全な文字列に変換されます。このマルウェアは、ドメイン trycloudflare を使用して、マシン情報と生成されたパスワードを含む HTTP POST リクエストを攻撃者のサーバーに送信します。難読化のための.com。このスクリプトは、Windows PowerShell および Microsoft-Windows-PowerShell/Operational ログをクリアし、システム ファイアウォールをオンにして、すべてのファイアウォール ルールを削除します。

予防策

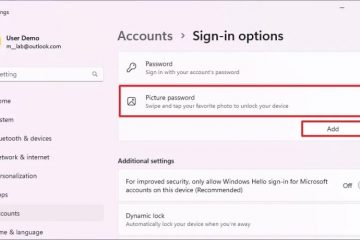

カスペルスキーは組織に対し、暗号化機能の有効化やレジストリキーの変更を防ぐためにユーザーの権限を制限するようアドバイスしています。 BitLocker を使用する場合は、強力なパスワードを使用し、回復キーを安全に保管することが重要です。 VBScript と PowerShell の実行イベントを監視し、重要なシステム アクティビティを外部リポジトリに記録し、システムとファイルをオフラインで頻繁にバックアップすることも推奨されます。バックアップをテストすることで、ランサムウェア攻撃やその他のセキュリティ インシデントが発生した場合でも復元できることを確認します。