Microsoft は、新しい対策を導入しました により、管理者は Windows アップデートをより詳細に制御できるようになります。 Windows Update for Business 展開サービス。これは、 5 月 24 日、機能更新を必須ではなくオプションとして提供できるようになります。この変更は、更新が強制されていた以前のシステムからの移行を示し、一定期間後に強制的に再起動することになります。

オプションの機能更新

新しいシステムではシステムでは、管理者は機能アップデートをオプションとして提示し、ユーザーがいつインストールするかを自主的に決定できるようにします。ただし、必要に応じて、管理者は更新を必須としてマークすることで更新を強制することができます。この調整は、Windows デバイスの管理を合理化し、IT プロフェッショナルが更新を容易に処理できるようにすることを目的としています。

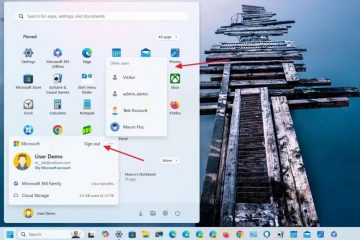

Microsoft は、Azure ユーザーに対する多要素認証 (MFA) の今後の要件も明らかにしました。 5 月 14 日の最初の発表は、特にサービス アカウントや電話の使用が制限されている学校などの特定のシナリオに関して、管理者に混乱を引き起こしました。

詳細な MFA 要件

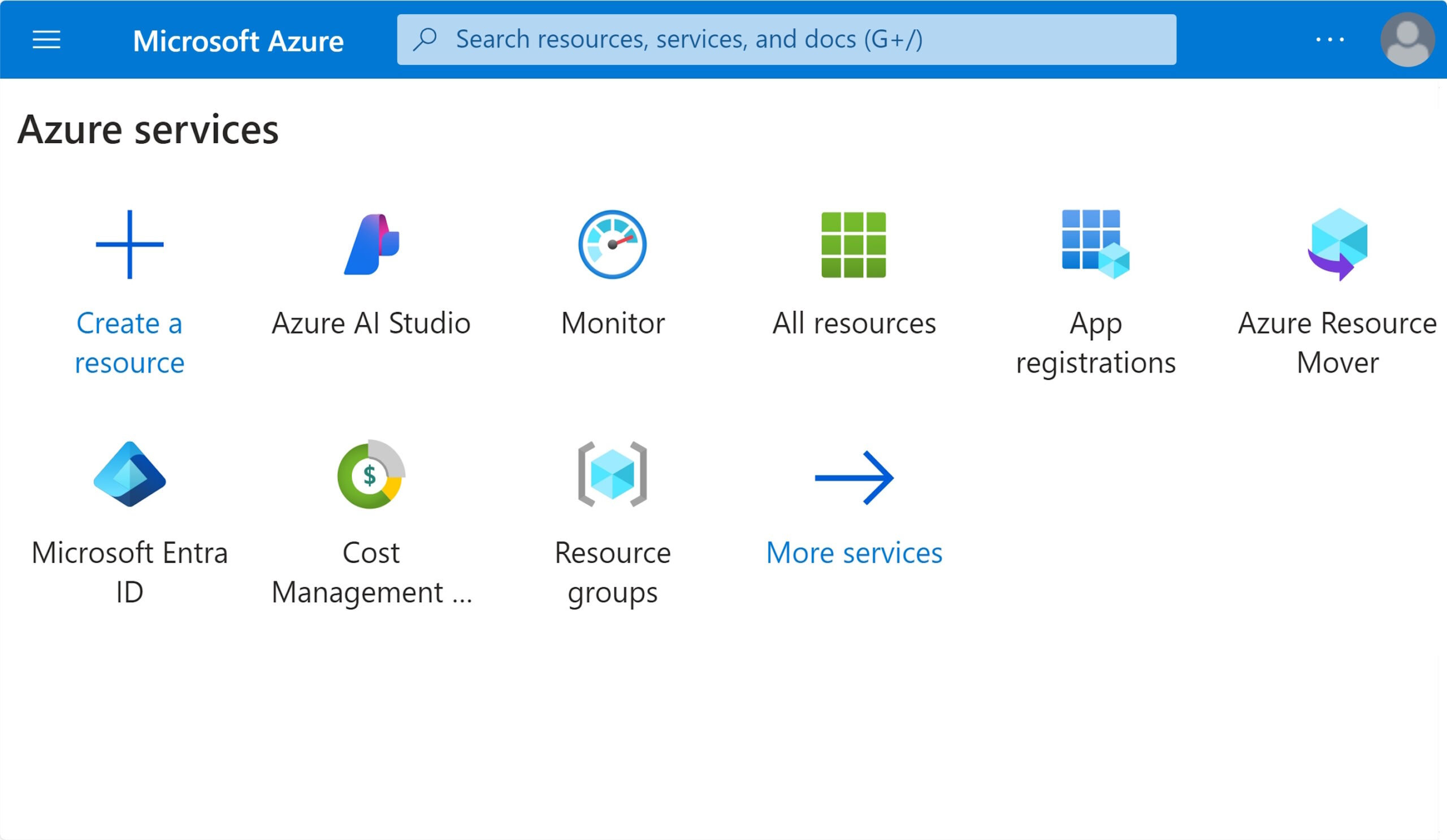

Microsoft アナリスト Mary Jo Foley では、Azure プリンシパル プロジェクト マネージャーである Naj Shahid 氏が提供した詳細情報を強調しています。シャヒド氏は コメントで、リソース管理のために Azure portal、CLI、PowerShell、または Terraform にアクセスするユーザーに MFA 要件が適用されることが示されています。ただし、サービス プリンシパル、マネージド ID、ワークロード ID、および同様のトークンベースのアカウント 自動化に使用されるものは、この要件から免除されます。

2024 年 7 月から、Microsoft は Azure portal にサインインするすべてのユーザーに対して MFA の強制を開始します。これに続いて、このポリシーは CLI、PowerShell、Terraform にも拡張されます。同社は具体的な展開日を公式電子メールや通知を通じて通知します。この取り組みは、複数の検証方法を要求することでアカウントのセキュリティを強化し、それによって不正アクセスやデータ侵害のリスクを軽減することを目的としています。

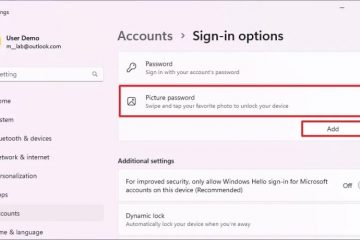

Microsoft Entra ID は、さまざまな MFA メソッド (Microsoft Authenticator を含む)アプリ、Windows Hello for Business、SMS、音声通話、ハードウェア トークン。管理者は、Entra ID 条件付きアクセス ポリシーを使用して、ユーザーの場所、デバイス、役割、またはリスク レベルに基づいて MFA 要件をカスタマイズできます。

管理者は、Microsoft Entra 用の MFA ウィザード。認証方法登録レポートを通じて、MFA のユーザー登録を監視できます。さらに、PowerShell スクリプトを使用して、すべてのエンド ユーザーの MFA ステータスを示すレポートを生成できます。

実装と顧客からのフィードバック

Microsoft は積極的に顧客を求めています。非常事態アカウントや特別な回復プロセスなど、特定のシナリオに関するフィードバック。サポートされている MFA 方式はどれも使用できますが、MFA をオプトアウトすることはできません。他に回避策が存在しない場合には、例外プロセスが利用可能になります。施行の展開は段階的に行われますが、シャヒド氏は、MFA をできるだけ早く設定することの重要性を強調しました。