Microsoft は、金銭目的のサイバー犯罪者が Windows クイック アシスト機能を悪用して 。/endpoint-security/ransomware-protection/black-basta”>Black Basta ランサムウェアが被害者のネットワークに存在します。 Storm-1811 として識別されるこの脅威グループは、大量の迷惑メールでターゲットを圧倒することによって攻撃を開始します。これはメール爆弾として知られる戦術です。このキャンペーンは、少なくとも 2024 年 4 月中旬から精査されてきました。

メール爆弾および音声フィッシング戦術

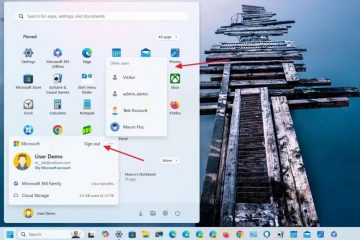

攻撃者は、被害者のメール アドレスを登録することから始めます。さまざまなサービスにアクセスし、受信トレイがスパムで溢れかえる原因となります。その後、攻撃者は Microsoft テクニカル サポートまたは被害者の会社の IT スタッフになりすまして、ターゲットに電話で連絡し、スパム問題の解決への支援を提供します。これらの音声フィッシング通話中に、攻撃者は、Quick Assist リモート コントロールおよび画面共有ツールを介して Windows デバイスへのアクセスを許可するよう被害者を説得します。

2024 年 4 月中旬以降、Microsoft Threat Intelligenceは、脅威アクター Storm-1811 がクライアント管理ツール Quick Assist を悪用して、Black Basta ランサムウェアにつながるソーシャル エンジニアリング攻撃でユーザーをターゲットにしていることを観察しました。 https://t.co/PA5dW6alnQ

— Microsoft 脅威インテリジェンス (@MsftSecIntel) 2024 年 5 月 15 日

アクセスが許可されると、攻撃者はスクリプト化された cURL コマンドを実行して、悪意のあるバッチ ファイルまたは ZIP ファイルをダウンロードします。 Microsoft によると、これらのファイルは多くの場合、Qakbot、ScreenConnect や NetSupport Manager などのリモート監視および管理 (RMM) ツール、Cobalt Strike ペネトレーション テスト ツールキットのインストールにつながります。電話の後、Storm-1811 は被害者のネットワーク内でドメインの列挙と水平移動を実行し、最終的に Windows PsExec ツールを使用して Black Basta ランサムウェアを展開します。

サイバーセキュリティ会社 Rapid7 もこれらの攻撃を観察しており、次のように述べています。攻撃者はバッチ スクリプトを使用して、PowerShell コマンド経由で被害者の資格情報を収集します。これらの資格情報は、更新にログインが必要であるというふりをして収集され、セキュア コピー プロトコル (SCP) を使用して攻撃者のサーバーに直ちに流出します。場合によっては、資格情報は手動で取得できるようにアーカイブに保存されます。

軽減策と推奨事項

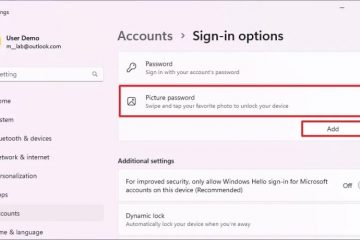

これらのソーシャル エンジニアリング攻撃を軽減するために、Microsoft はネットワーク防御者に次のことを推奨しています。 Quick Assist および同様の RMM ツールを使用していない場合は、ブロックするかアンインストールします。従業員はテクニカル サポート詐欺を認識できるようにトレーニングされる必要があり、IT サポートまたは Microsoft サポートに連絡するユーザーによって開始された場合にのみ接続が許可される必要があります。疑わしいクイック アシスト セッションは直ちに終了する必要があります。

マイクロソフトでは、クイック アシストを悪用する攻撃や脅威アクターからユーザーと組織を保護するために、次のベスト プラクティスをお勧めします。

「クイック アシストとセッションをブロックまたはアンインストールすることを検討してください。」他のリモート監視および管理ツール(これらのツールが環境で使用されていない場合)。組織がリモート ヘルプなどの別のリモート サポート ツールを利用している場合は、ベスト プラクティスとしてクイック アシストをブロックまたは削除してください。リモート ヘルプは Microsoft Intune Suite の一部であり、ヘルプデスク接続の認証とセキュリティ制御を提供します。テクニカル サポート詐欺から身を守る方法についてユーザーに教育します。テクニカル サポート詐欺は、詐欺師が恐ろしい戦術を使ってユーザーを騙し、不必要なテクニカル サポート サービスに誘導する業界全体の問題です。 Microsoft サポートまたは IT サポート スタッフに直接連絡して対話を開始した場合にのみ、ヘルパーがクイック アシストを使用してデバイスに接続できるようにします。あなたのデバイスに緊急にアクセスする必要があると主張する人にアクセスを提供しないでください。デバイスに接続している人物が悪意のある活動を行っている疑いがある場合は、ただちにセッションから切断し、地方自治体や組織内の関連する IT メンバーに報告してください。テクニカル サポート詐欺の影響を受けたユーザーは、Microsoft テクニカル サポート詐欺フォームを使用して報告することもできます。」

Black Basta ランサムウェア グループは、2022 年 4 月に Ransomware-as-a-Service (RaaS) 活動として出現しました。サイバー犯罪グループ Conti の解散を受けて。それ以来、Black Basta の関連会社は数多くの著名な組織を標的にしてきました。

クイック アシストとその脆弱性

クイック アシストは、ユーザーが次のことを可能にするアプリケーションです。リモート接続を介して Windows または macOS デバイスを他の人と共有します。これにより、接続ユーザーは受信ユーザーのデバイスにリモートで接続し、そのディスプレイの表示、注釈の作成、または通常はトラブルシューティングのために完全な制御を行うことができます。

観察された悪意のあるアクティビティから顧客を保護することに加えて、Microsoft は調査を行っています。これらの攻撃ではクイック アシストが使用されており、ヘルパーと共有者の間の透明性と信頼性を向上させ、テクニカル サポート詐欺の可能性についてユーザーに警告する警告メッセージをクイック アシストに組み込むことに取り組んでいます。

Microsoft Defender の役割

Microsoft Defender for Endpoint は、クイック アシスト セッションから発生したアクティビティのコンポーネントと後続のアクティビティを検出し、Microsoft Defender ウイルス対策はこのアクティビティに関連付けられたマルウェア コンポーネントを検出します。クイック アシストは、Windows 11 を実行しているデバイスにデフォルトでインストールされます。さらに、テクニカル サポート詐欺は業界全体の問題であり、詐欺師は脅迫戦術を使用してユーザーを騙し、不必要なテクニカル サポート サービスを利用させます。

Qakbot と RMMツール

Qakbot は、ランサムウェアの展開につながる追加の悪意のあるペイロードを配信するためのリモート アクセス ベクトルとして長年使用されてきました。この最近の活動では、Storm-1811 によるものとされる Cobalt Strike Beacon の配信に Qakbot が使用されました。 ScreenConnect は、永続性を確立し、侵害された環境内で横方向の移動を実行するために使用されました。 NetSupport Manager は、複数の脅威アクターが侵害されたデバイスの制御を維持するために使用するリモート アクセス ツールです。攻撃者はこのツールを使用して、デバイスにリモート アクセスし、追加のマルウェアをダウンロードしてインストールし、任意のコマンドを実行する可能性があります。

さらなる緩和策

Microsoft では、次のことを推奨しています。この脅威の影響を軽減するための緩和策:

「ソーシャル メディアでの個人情報やビジネス情報の保護、迷惑通信のフィルタリング、フィッシングメール内の誘い込みリンクの特定、偵察の試みやその他の不審なアクティビティの報告についてユーザーを教育します。インスタント メッセージング アプリケーションやソーシャル ネットワークを通じて送信された迷惑メールや添付ファイル、不審な電話を無視または削除するなど、マルウェア感染の防止についてユーザーを教育します。受信メールや訪問した Web サイトを監視する高度なフィッシング対策ソリューションに投資します。 Microsoft Defender for Office 365 は、電子メール、デバイス、ID にわたるインシデントとアラートの管理を統合し、電子メールベースの脅威の調査を一元化します。 Microsoft Defender ウイルス対策またはウイルス対策製品の同等の機能でクラウド提供の保護を有効にし、急速に進化する攻撃者のツールやテクニックに対応します。クラウドベースの機械学習保護は、新規および未知の亜種の大部分をブロックします。ネットワーク保護を有効にして、アプリケーションまたはユーザーがインターネット上の悪意のあるドメインやその他の悪意のあるコンテンツにアクセスするのを防ぎます。改ざん防止機能を有効にして、攻撃者によるセキュリティ サービスの停止を防ぎます。完全自動モードで調査と修復を有効にすると、Defender for Endpoint がアラートに対して即座にアクションを実行して侵害を解決できるようになり、アラートの量が大幅に削減されます。ランサムウェア攻撃に対する一般的な強化の推奨事項については、Microsoft の人為的ランサムウェアの概要を参照してください。”

検出とアラート

Microsoft Defender XDR のお客様は、攻撃を防ぐために攻撃対象領域削減ルールを有効にすることができます。一般的な攻撃手法:

実行可能ファイルが蔓延、経過時間、または信頼できるリストの基準を満たさない限り実行をブロックする 難読化された可能性のあるスクリプトの実行をブロックする PSExec および WMI コマンドからのプロセス作成をブロックする ランサムウェアに対する高度な保護を使用する

>マルウェアの検出

Microsoft Defender ウイルス対策は、Qakbot ダウンローダー、インプラント、および動作を次のマルウェアとして検出します:

TrojanDownloader:O97M/Qakbot Trojan:Win32/QBot Trojan:Win32/Qakbot TrojanSpy:Win32/Qakbot 動作:Win32/Qakbot

Black Basta 脅威コンポーネントは次のように検出されます:

動作:Win32/Basta 身代金:Win32/Basta トロイの木馬:Win32/Basta

Microsoft Defender ウイルス対策が実行中のビーコンを検出被害プロセス上で次のように検出されます:

動作:Win32/CobaltStrike バックドア:Win64/CobaltStrike HackTool:Win64/CobaltStrike

追加の Cobalt Strike コンポーネントは次のように検出されます:

TrojanDropper:PowerShell/Cobacis Trojan:Win64/TurtleLoader.CS エクスプロイト:Win32/ShellCode