サイバーセキュリティ企業 Trustwave は、Facebook のジョブを利用して、新しいマルウェア、Ov3r_Stealer。このマルウェアは、何も疑っていないユーザーからアカウント認証情報と暗号通貨を収集するように設計されています。 Trustwave 研究チームの分析により、Facebook ユーザーを偽の求人に応募させることで開始された複雑な感染手順が明らかになりました。その後、標的となったユーザーは侵害されたドキュメントにリダイレクトされ、PowerShell スクリプトが起動され、GitHub リポジトリからマルウェアをプルします。

感染メカニズム

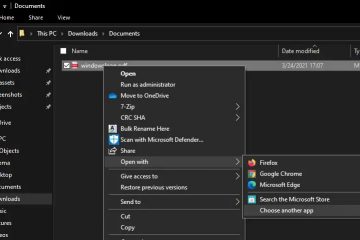

このスキームは標的を誘惑します。アカウントマネージャーの仕事の機会があります。応募者は、求人詳細として誤って表示された OneDrive 上の PDF に誘導されます。代わりに、クリックすると、Discord のコンテンツ配信ネットワークへのリダイレクトが開始され、欺瞞的な「pdf2.cpl」ファイルがダウンロードされます。このファイルは標準ドキュメントを装っていますが、実際には Windows コントロール パネル ファイルを利用して実行する PowerShell ペイロードです。 Trustwave の調査結果では、Windows 実行可能ファイル、DLL サイドローディング用の DLL、および悪意のあるペイロードを含むドキュメントを組み込んだ、多面的なマルウェア読み込みアプローチが明らかになりました。

データ抽出手法

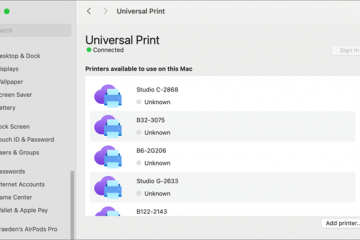

実行が成功すると、Ov3r_Stealer は 90 分間隔で動作する定期的なスケジュールされたタスクを設定し、感染したシステム上での持続性を確保します。このマルウェアは、Web ブラウザや拡張機能から、暗号通貨ウォレットや Filezilla などの FTP クライアントに至るまで、幅広いアプリケーションやディレクトリをターゲットにしています。貴重なデータを抽出します。地理的位置の詳細や侵害された情報の概要などの重要なデータが Telegram ボットに送信されます。

調査により、マルウェアの流出活動はソフトウェア クラッキング フォーラムで著名なユーザー名にまで遡り、攻撃者の起源の可能性が示唆されています。さらに、Ov3r_Stealer と別の既知の C# スティーラー、Phemedrone、2 つの株の間に派生的な関係があることを示唆しています。 Trustwave はまた、悪意のあるツールを購入者や協力者に誘導しようとする脅威アクターの可能性を示すデモンストレーション ビデオも発掘しました。

関連するアカウントがベトナム人の混合であることを考えると、その起源は曖昧に包まれていますが、ロシアとフランスは、Ov3r_Stealer によってもたらされる脅威として依然として明らかな信号を発しています。これは、サイバー犯罪者がソーシャル メディア プラットフォームを利用して不正なペイロードを展開する際の巧妙化と機知の富を例示しています。 Trustwave によるこの脅威の暴露は、デジタル環境で必要とされる絶え間ない警戒を思い出させる重要な役割を果たします。