セキュリティ研究者 スタックスマッシングは、低コストの Raspberry Pi Pico を利用して BitLocker 暗号化キーの傍受に成功し、Microsoft の暗号化方式の堅牢性と認識されていることに挑戦しました。 。トラステッド プラットフォーム モジュール (TPM) に依存するセキュリティを弱体化するこの手法のビデオ デモンストレーションでは、攻撃の実行時間がわずか 43 秒であることが明らかになりました。

攻撃ベクトル: TPM 通信のハイジャック >

Stacksmashing のアプローチは、特に起動時に暗号化されていない通信経路である Low Pin Count (LPC) バスを介して中央処理装置 (CPU) と接続する外部 TPM モジュールの脆弱性を利用します。これらのモジュールは、プラットフォーム構成レジスタやボリューム マスター キーなどの機密情報を保護することを目的としています。これらは両方とも BitLocker の暗号化の有効性にとって重要です。

Raspberry Pi を使用してシステムの起動シーケンス中に LPC バスを利用することにより、一部の古いマザーボードにある LPC コネクタに接続された Pico は、スタックスマッシュによって TPM に送信されたバイナリ データをキャプチャする可能性があります。抽出された情報により、保護されたドライブの復号化に必要なボリューム マスター キーの再構築が可能になりました。

[埋め込みコンテンツ]

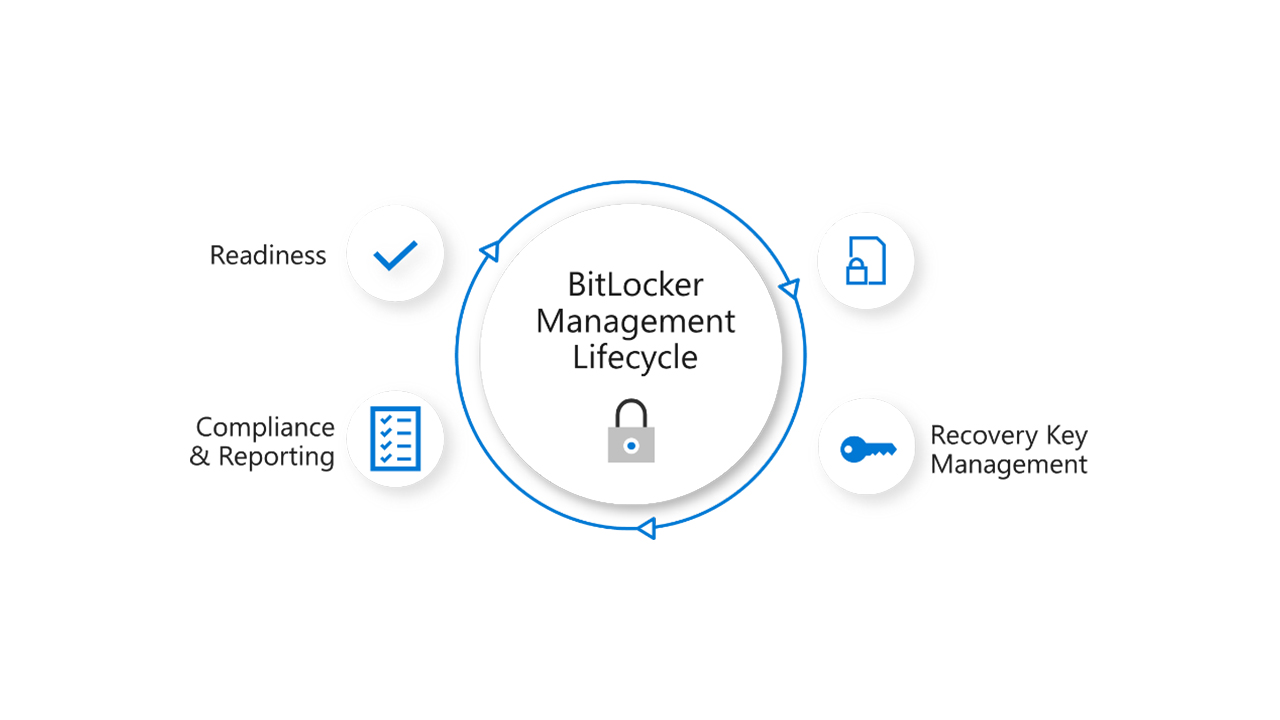

緩和策と Microsoft の対応

Microsoft は そのような攻撃の可能性を認識し、高度なツールの必要性を理由にリスクを軽視し、かなりの物理的アクセス時間。実証された攻撃の簡潔さにも関わらず、Microsoft はセキュリティを強化するために、グループ ポリシーを介して BitLocker PIN を確立することを推奨しています。

説明されている手法は、外部 TPM を備えたシステムをターゲットにしており、多くの最新デバイスは fTPM (TPM 機能が TPM 機能内に直接統合されています) を備えています。同じ攻撃方法の影響を受けにくい CPU。この脆弱性の明らかになったことで、追加のセキュリティ対策の重要性が強調され、TPM に依存した暗号化ソリューションにおける既存の保護の信頼性に疑問が生じています。