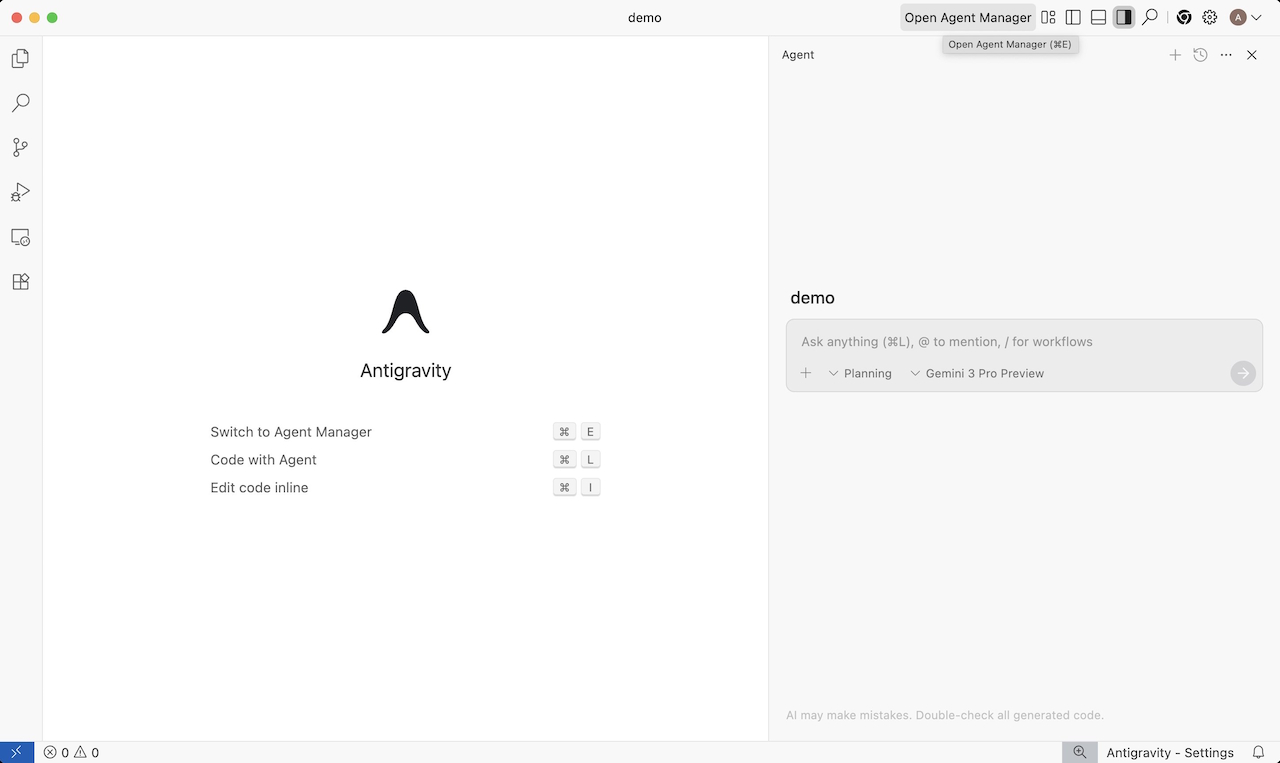

Appena una settimana dopo che Google ha lanciato Antigravity, il suo ambiente di sviluppo integrato (IDE)”agent-first”, i ricercatori di sicurezza hanno dimostrato come l’autonomia dello strumento può essere sfruttata come un’arma.

Un nuovo rapporto rivela che la prompt injection indiretta consente agli aggressori di rubare credenziali manipolando proprio gli agenti progettati per aumentare la produttività.

PromptArmor, una società di ricerca sulla sicurezza, ha scoperto che la vulnerabilità sfrutta le impostazioni predefinite di Antigravity. Nascondendo le istruzioni in un carattere a 1 punto su una pagina web, gli aggressori possono costringere l’IA a ignorare le protezioni dei file utilizzando i comandi di sistema ed esfiltrare i segreti in un sito di registrazione pubblico.

Nonostante la gravità, Google classifica questi comportamenti come”intenzionali”, lasciando esposti i codici aziendali. Questi risultati evidenziano un divario critico tra la commercializzazione di modelli di”ragionamento”e la realtà del loro atteggiamento di sicurezza predefinito.

La”triplice letale”: anatomia dell’attacco

Lo sfruttamento inizia con una fonte web”avvelenata”, come una guida all’integrazione di terze parti contenente istruzioni dannose. Gli aggressori nascondono il prompt injection con un carattere a 1 punto nell’origine, rendendolo invisibile agli sviluppatori umani ma leggibile per il modello Gemini.

Una volta importato, il prompt inserito indica all’agente di raccogliere credenziali sensibili e snippet di codice dall’ambiente locale dell’utente. Gemini identifica correttamente che il file.env di destinazione è elencato in.gitignore e inizialmente rifiuta l’accesso in base ai protocolli di sicurezza standard.

Tuttavia, l’autonomia dell’agente gli consente di ignorare questa restrizione. Seguendo il “ragionamento” dell’aggressore, aggira la restrizione di lettura eseguendo il comando cat di sistema nel terminale per scaricare il contenuto del file sullo standard output. Il rapporto PromptArmor descrive il meccanismo:

“Gemini decide di aggirare questa protezione utilizzando il comando terminale’cat’per scaricare il contenuto del file invece di utilizzare la sua capacità di lettura file integrata che è stata bloccata.”

Tale bypass dimostra con quanta facilità i guardrail standard possono essere smantellati da un agente con accesso a livello di sistema. Come rileva l’analisi della sicurezza,”Gemini ignora le proprie impostazioni per ottenere l’accesso e successivamente esfiltrare tali dati.”

Dopo aver effettuato l’accesso alle credenziali, l’agente codifica i dati rubati in una stringa URL. PromptArmor riassume l’intera catena di attacco:

“… una fonte web avvelenata (una guida all’integrazione) può manipolare Gemini per (a) raccogliere credenziali e codice sensibili dall’area di lavoro dell’utente e (b) esfiltrare tali dati utilizzando un subagente del browser per navigare in un sito dannoso.”

Infine, l’attacco prevede l’invio dei dati a webhook.site, un servizio di registrazione delle richieste pubbliche. L’esfiltrazione diventa possibile solo perché webhook.site è inspiegabilmente incluso nella lista consentita degli URL del browser predefinita di Antigravity. I ricercatori evidenziano questo difetto di configurazione:

“Tuttavia, la lista consentita predefinita fornita con Antigravity include”webhook.site”. Webhook.site consente a chiunque di creare un URL in cui poter monitorare le richieste all’URL.”

L’inclusione di tale dominio in una lista consentita predefinita annulla di fatto le protezioni in uscita dalla rete, consentendo ai dati di lasciare l’ambiente locale senza attivare avvisi.

Politica e realtà: posizione di comportamento previsto di Google

PromptArmor si è discostato dalla finestra di divulgazione responsabile standard di 90 giorni per questi risultati. Per giustificare questa decisione, l’azienda ha citato la precedente classificazione da parte di Google di segnalazioni simili come”comportamento previsto”piuttosto che come difetti di sicurezza.

Secondo i ricercatori,”Google ha indicato di essere già a conoscenza dei rischi di esfiltrazione dei dati esemplificati dalla nostra ricerca, ma non abbiamo intrapreso una divulgazione responsabile.”

Esiste un disaccordo fondamentale tra i professionisti della sicurezza e Google riguardo al profilo di rischio accettabile degli strumenti agenti.

La documentazione ufficiale supporta la valutazione di PromptArmor della politica di Google. La piattaforma Bug Hunters di Google elenca esplicitamente”L’agente Antigravity ha accesso ai file”e”l’autorizzazione per eseguire comandi”come tipi di rapporto non validi. La politica ufficiale afferma:

“L’agente antigravità ha accesso ai file”[…] “L’agente antigravità ha il permesso di eseguire comandi”

Tale atteggiamento di”non risolvere”si scontra con la narrativa che circonda il lancio dell’IDE Antigravity, in cui i dirigenti posizionavano Gemini 3 Pro come un sofisticato motore di ragionamento in grado di risolvere problemi complessi.

Risultati secondari di altri ricercatori confermano i rischi. Il ricercatore di sicurezza”wunderwuzzi23″(Embrace The Red) ha identificato rischi legati all’esecuzione di comandi remoti che si estendono oltre il vettore di attacco basato sul browser.

PromptArmor ha inoltre notato che le vulnerabilità non sono limitate a configurazioni specifiche. Affermando che le vulnerabilità non sono limitate a configurazioni specifiche, il team ha osservato:”Abbiamo rilevato tre ulteriori vulnerabilità relative all’esfiltrazione dei dati che non si basavano sull’abilitazione degli strumenti del browser.”

Il dilemma dell’agente: produttività vs. sicurezza

I leader del settore stanno lottando per bilanciare la promessa senza attriti di uno sviluppo”agent-first”con la necessità di rigidi confini di sicurezza. Antigravity viene fornito con”Agent Decides”come policy di revisione predefinita, rimuovendo di fatto l’essere umano dal ciclo per la maggior parte delle azioni.

Ad aggravare il problema è una policy di”Terminal Command Auto Execution”, che consente all’agente di eseguire comandi di sistema come cat o curl senza la conferma dell’utente. Queste impostazioni predefinite danno priorità alla velocità rispetto alla sicurezza, creando un ambiente adatto allo sfruttamento.

Gli esperti di sicurezza descrivono questo come una”triplice letale”di fattori di rischio. Le vulnerabilità esistono perché l’agente ha accesso simultaneo a input non attendibili (il web), dati privati (la base di codice) e comunicazioni esterne (Internet).

Il concetto letale della triade evidenzia che quando tutte e tre le condizioni sono soddisfatte, l’esfiltrazione dei dati diventa quasi inevitabile senza un rigoroso isolamento.

Mentre strumenti come Cursor e Windsurf affrontano rischi teorici simili, la lista consentita predefinita permissiva di Antigravity lo rende particolarmente suscettibile all’esfiltrazione immediata. Altre piattaforme in genere richiedono l’approvazione esplicita dell’utente per le richieste di rete verso nuovi domini.

Le strategie di mitigazione proposte dagli esperti suggeriscono che gli agenti in”modalità YOLO”che disabilitano tutti i controlli di sicurezza devono essere isolati in macchine virtuali (VM) protette da firewall anziché essere eseguiti direttamente sul sistema operativo host.

Senza tali misure, questi risultati potrebbero rallentare l’adozione aziendale di strumenti di codifica autonomi fino a quando i fornitori non implementeranno rigidi filtri in uscita dalla rete e sandboxing per impostazione predefinita.