Con gli attacchi attivi già in corso, Google ha rilasciato un aggiornamento di sicurezza di emergenza per Chrome per correggere una vulnerabilità zero-day critica nel suo motore JavaScript V8. La falla di elevata gravità, tracciata come CVE-2025-13223, consente agli aggressori remoti di eseguire codice dannoso sfruttando la corruzione dell’heap su sistemi senza patch.

Scoperta dal Threat Analysis Group di Google, la vulnerabilità colpisce le versioni desktop del browser su Windows, macOS e Linux. Google esorta i suoi 2 miliardi di utenti a installare immediatamente la versione 142.0.7444.175 per mitigare la minaccia.

La minaccia zero-day

Confermando la gravità della situazione, Google ha riconosciuto che”esiste in the wild un exploit per CVE-2025-13223.”Questa ammissione colloca CVE-2025-13223 nella pericolosa categoria delle vulnerabilità zero-day, il che significa che gli autori delle minacce hanno scoperto e utilizzato come arma la falla prima che gli ingegneri di Google potessero sviluppare una difesa.

Tecnicamente, il problema risiede nel motore JavaScript V8, il componente open source responsabile dell’elaborazione del codice JavaScript in Chrome e in altri browser basati su Chromium.

Secondo il National Vulnerability Database (NIST),”Type Confusion in V8 in Google Chrome prima di 142.0.7444.175 ha consentito a un utente malintenzionato remoto di sfruttare potenzialmente la corruzione dell’heap attraverso una pagina HTML creata appositamente.”

Manipolando il modo in cui il motore gestisce il motore tipi di oggetti, gli aggressori possono corrompere la memoria nell’heap, portando potenzialmente a un arresto anomalo del browser o, cosa più critica, all’esecuzione di codice arbitrario al di fuori della sandbox di sicurezza del browser.

Discovery e AI Defense

Il merito di aver identificato lo zero-day attivo va al Threat Analysis Group (TAG) di Google, un team specializzato che tiene traccia delle operazioni di hacking sostenute dal governo e di gravi operazioni di criminalità informatica. Il loro rapporto del 12 novembre ha innescato il rapido sviluppo della patch rilasciata questa settimana.

Oltre alla correzione zero-day, l’aggiornamento risolve una seconda vulnerabilità di elevata gravità, CVE-2025-13224. A differenza della falla sfruttata, questo bug è stato trovato internamente da”Google Big Sleep”, un progetto di ricerca sulle vulnerabilità assistito dall’intelligenza artificiale.

Scoperto il 9 ottobre, questo risultato evidenzia la crescente utilità dell’intelligenza artificiale nel controllo preventivo della sicurezza. Mentre gli analisti umani di TAG rimangono fondamentali per individuare le minacce attive, i sistemi automatizzati come Big Sleep stanno diventando essenziali per identificare complessi problemi di sicurezza della memoria prima che possano essere sfruttati dagli aggressori.

Implementazione e mitigazione

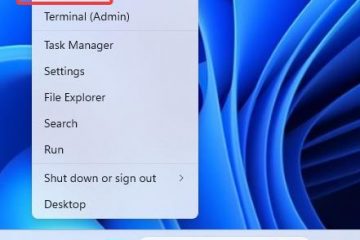

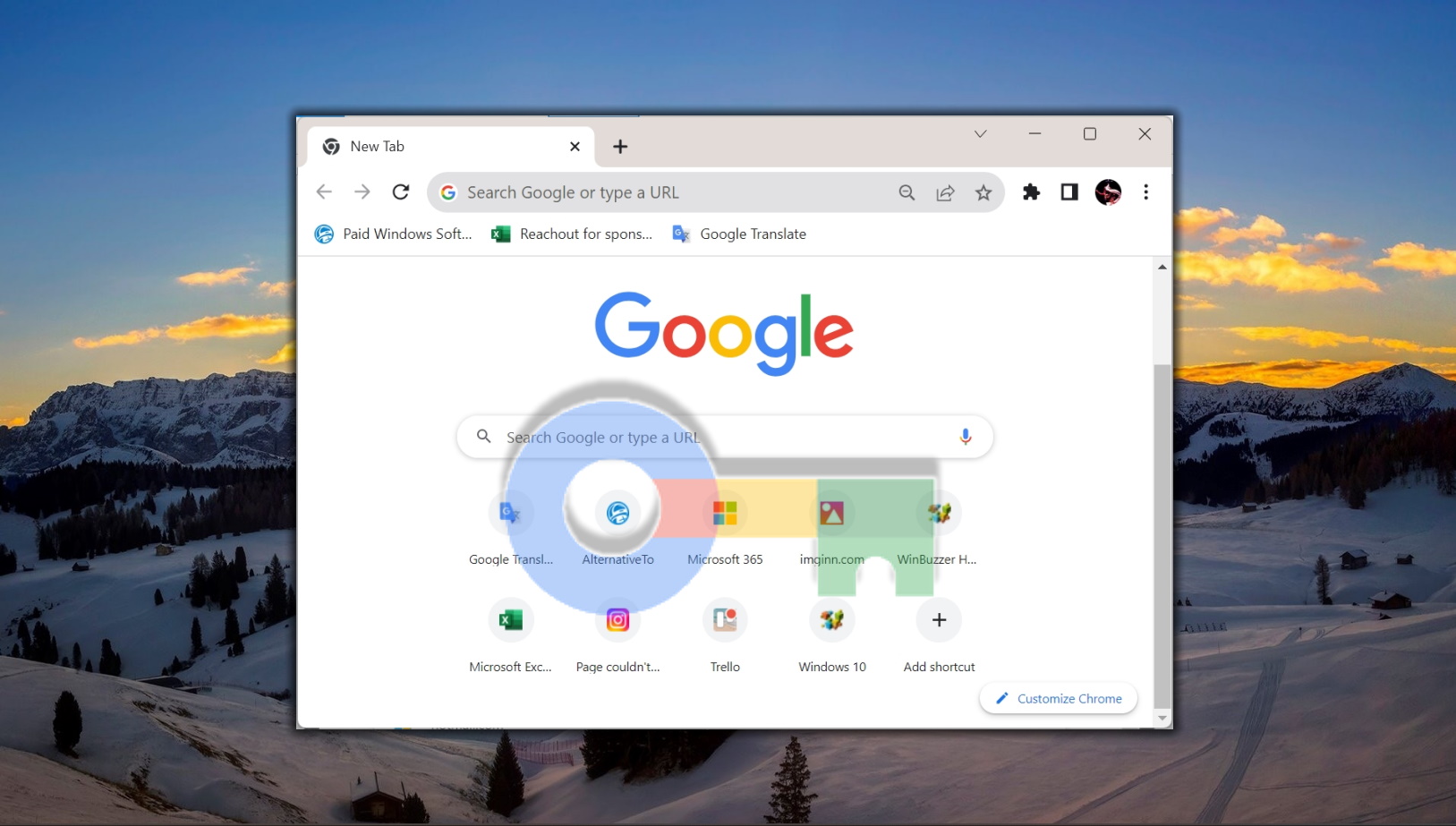

Per affrontare questi rischi, il canale stabile è stato aggiornato alla versione 142.0.7444.175/.176 per Windows e Mac e 142.0.7444.175 per Linux. Gli utenti possono verificare la propria installazione accedendo al menu”Informazioni su Google Chrome”, che controllerà e scaricherà automaticamente la versione più recente.

Evidenziando la necessità di un’adozione diffusa prima della completa divulgazione, Google ha dichiarato:

“L’accesso ai dettagli dei bug e ai collegamenti potrebbe essere limitato fino a quando la maggior parte degli utenti non verrà aggiornata con una correzione.”

Mentre gli aggiornamenti manuali sono spesso non necessari per i consumatori con patch automatiche abilitate, lo sfruttamento attivo di CVE-2025-13223 rende verifica immediata prudente. Gli amministratori aziendali dovrebbero dare priorità a questa implementazione tra le flotte gestite, poiché il motore V8 è un obiettivo comune per attacchi sofisticati. Fondamentalmente, la protezione è attiva solo dopo il riavvio del browser; il semplice download dell’aggiornamento in background lascia la vulnerabilità esposta in qualsiasi scheda o finestra aperta.